IP地址欺骗是已现在十分常见的网络攻击方式,会给个人、企业和国家带来巨大风险。下文讲解IP地址欺骗的本质、工作原理和检测防范方法。

IP地址欺骗是什么?

IP地址欺骗是指攻击者通过伪造IP地址,使其数据包看起来像是来自合法的源地址,从而欺骗目标系统或网络,最终非法访问、窃取信息或破坏网络正常运行的目的。

IP地址欺骗的工作原理是什么?

IP地址欺骗攻击者先确定目标系统或网络,并了解其通信模式和安全机制。随后恶意.攻击者会选择一个要伪造的合法的、受信任的源IP地址,或是一个与目标系统有业务往来的IP地址。

其次攻击者会进行数据包构建,将准备的源IP地址填入源地址字段,然后发送目标。

目标接收数据包后,根据源IP地址进行响应。但伪造的源IP地址,攻击者可以利用该IP地址拦截响应数据包,获取敏感信息或是进行进一步的攻击,这就是IP地址欺骗。

IP地址欺骗有哪些类型?

(一)简单IP欺骗

恶意.攻击者伪造一个IP地址,发送数据包给目标系统。这种方式比较粗糙,很容易通过IP地址https://www.ipdatacloud.com/?utm-source=LMN&utm-keyword=?2693白名单、反向DNS查询等检测出来IP地址的异常。

(二)IP源路由欺骗

恶意.攻击者利用IP协议中的源路由选项,指定数据包的传输路径。这种方式使攻击者可以绕过防火.墙、入侵检测系统等网络安全措施,直接攻击到目标系统。

(三)IP分段欺骗

恶意.攻击者将数据包分成几个片段,分别发送给目标系统。这样因为IP协议在重组数据包时只检查第一个片段的源IP地址,恶意.攻击者就可以在后续的片段中伪造源IP地址,从而逃避检测。

IP地址欺骗的检测方法

(一)数据包过滤和分析

网络设备可以对数据包进行过滤和分析,检查源IP地址的合法性。防火.墙可以根据IP地址白名单、黑名单或访问控制列表,过滤掉来自非法IP地址的数据包。入侵检测系统也可以通过分析数据包的特征、协议和行为,检测出可能的IP地址欺骗攻击。

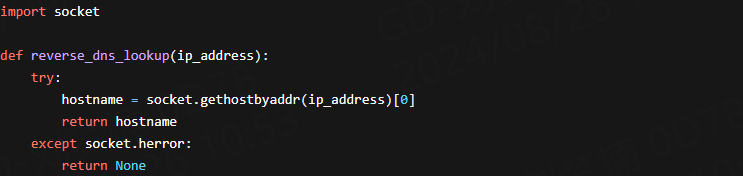

(二)反向 DNS 查询

我们也可以对收到的数据包的源 IP 地址进行反向 DNS 查询,将 IP 地址转换为域名。如果查询结果与预期的域名不匹配,或无法进行,即可能存在 IP 地址欺骗。

示例代码如下:

(三)基于时间戳的检测

由于数据包在网络中的传输时间是有限的,如果收到的数据包的时间戳与实际时间相差过大,也有IP 地址欺骗的可能性。也就是说攻击者可能伪造一个较早的时间戳,试图绕过一些基于时间的安全机制。

IP 地址欺骗的防范策略

(一)网络访问控制

实施严格的网络访问控制策略,如 IP 地址白名单、访问控制列表等,只允许合法的 IP 地址访问网络资源。同时,对网络设备进行安全配置,关闭不必要的服务和端口,减少被攻击的风险。

(二)数据包过滤和监测

使用防火.墙、入侵检测系统等网络安全设备,对数据包进行过滤和监测。设置合理的过滤规则,阻止来自非法 IP 地址的数据包进入网络。同时,定期对网络流量进行分析,及时发现和处理异常情况。

(三)加密和认证技术

采用加密和认证技术,如 IPsec、SSL/TLS 等,确保通信双方的身份真实性和数据完整性。通过加密数据包,可以防止攻击者篡改数据包的内容和源 IP 地址。

(四)网络拓扑隐藏

隐藏网络拓扑结构,减少攻击者获取网络信息的机会。例如,使用网络地址转换(NAT)技术,将内部网络的 IP 地址隐藏起来,对外只显示一个公共 IP 地址。

审核编辑 黄宇

-

IP

+关注

关注

5文章

1849浏览量

154938

发布评论请先 登录

什么是GPS/GNSS欺骗?

12种锂电池极片辊压后常见缺陷及防范措施大揭秘!

CNC的IP地址相同冲突如何解决?

IP 地址欺骗:原理、类型与防范措施

IP 地址欺骗:原理、类型与防范措施

评论