近日,科技圈传来一则震惊的消息:全球知名的半导体制造商AMD公司遭遇了黑客组织的攻击。据悉,一个名为Intelbroker的黑客组织成功入侵了AMD的系统,并盗取了包括未来产品详细信息、客户数据库、财务记录、源代码、固件等一系列敏感信息。

这起黑客事件引发了业界的广泛关注。毕竟,AMD作为半导体行业的巨头,其产品的安全性和客户信息的保密性一直备受关注。如今,这些敏感信息被黑客窃取,无疑给AMD带来了巨大的风险和挑战。

根据报道,黑客组织Intelbroker在论坛上公开寻求感兴趣的客户,准备出售这些被盗取的AMD数据。更为引人注目的是,他们要求以加密货币门罗币进行支付,这一要求也暴露了黑客组织对于数字货币的青睐和信任。

然而,面对这一严峻局面,AMD公司迅速启动了调查,并公布了初步的调查结果。AMD发言人表示:“根据我们的调查,黑客在第三方供应商网站上获取了与组装某些AMD产品所用规格相关的有限信息。尽管这是一起不幸的事件,但我们认为此次数据泄露不会对我们的业务或运营产生重大影响。”

这一声明无疑给外界带来了一定的安慰。AMD公司表示,他们已经采取了必要的措施来加强系统的安全性和防护能力,以防止类似事件再次发生。同时,他们也将与执法部门合作,追踪并打击黑客组织,以维护公司的声誉和客户的利益。

事实上,这起黑客事件也再次提醒了我们网络安全的重要性。随着科技的不断发展,网络安全问题已经成为了一个全球性的挑战。无论是企业还是个人,都需要时刻保持警惕,加强网络安全意识,提高防范能力。

对于AMD公司而言,这起黑客事件虽然带来了一定的损失和困扰,但也让他们更加深刻地认识到了网络安全的重要性。相信在未来,AMD将会继续加强网络安全建设,确保公司的业务和客户数据的安全性和保密性。

总之,这起AMD遭遇黑客攻击的事件虽然引起了广泛关注,但根据AMD公司的声明,此次入侵并未对其运营产生重大影响。然而,这也提醒了我们网络安全的重要性,需要我们时刻保持警惕,加强防范能力。

-

芯片

+关注

关注

462文章

53557浏览量

459310 -

amd

+关注

关注

25文章

5649浏览量

139043 -

半导体

+关注

关注

336文章

30009浏览量

258501

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯盾时代IAM助力企业守好身份安全防线

电商API安全最佳实践:保护用户数据免受攻击

AMD Power Design Manager 2025.1现已推出

今日看点丨消息称芯海科技EC芯片已进入AMD AVL;理想i8将于7月下旬发布

使用AMD Vitis Unified IDE创建HLS组件

TCP攻击是什么?有什么防护方式?

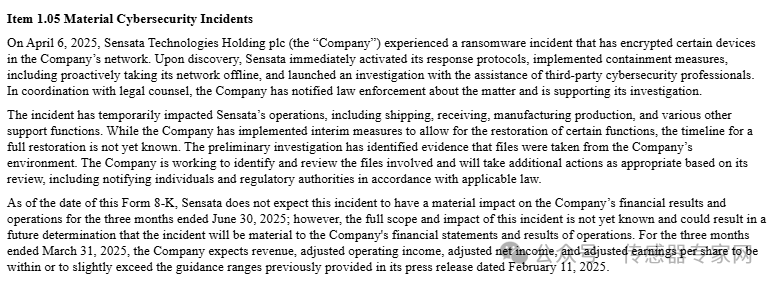

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

看点:古尔曼称苹果AI推进遇障碍 阿里万相大模型登上全球开源榜首

秒验:重构APP用户体验与运营效率

AMD与谷歌披露关键微码漏洞

消息称AMD Instinct MI400 AI加速器将配备8个计算芯片

AMD Versal自适应SoC器件Advanced Flow概览(下)

AMD遇黑客攻击,但称运营无大碍

AMD遇黑客攻击,但称运营无大碍

评论