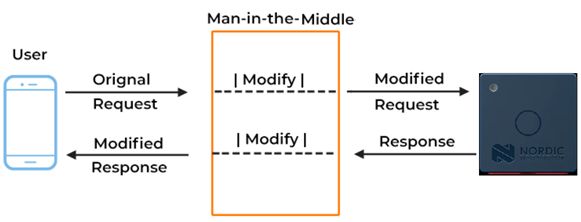

您是否曾想过,有人正试图通过仿冒您的网络获取机密信息?随着公共WiFi网络的出现和普及,这一现象变得非常常见。黑客可以很轻易地复制网络的SSID,并引导返回的客户端自动关联到重复的SSID上(这被称为蜜罐攻击),而用户没有意识到他们连接了错误的网络。

通常,黑客把自己的笔记本电脑设置成网络访问的代理服务器,让受害者连接到互联网并传输数据,而且它们并不觉得自己的网络安全受到了威胁。然后,黑客开始捕获所有经过的数据包流量和数据,这种行为也被称为中间人攻击。

这可能会让用户认为公共WiFi网络不值得黑客入侵。但帮助用户避免这种情况就像使用MetaGeek软件(比如inSSIDer或Chanalyzer)中的AP反锯齿功能一样简单,确保您连接到的网络是真正的SlimShady网络。

混淆网络

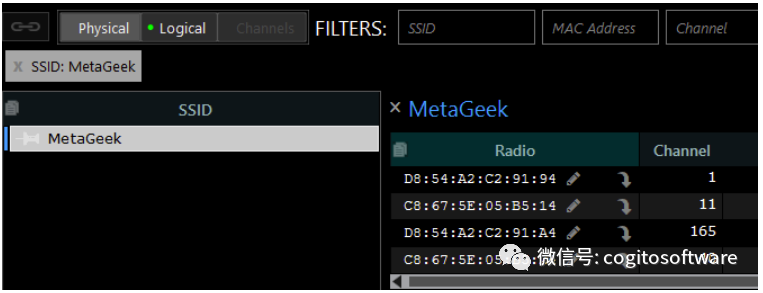

在MetaGeek播出的SSID自然就是“MetaGeek”。这是有两个AP和四个无线电,而不存在AP混淆的MetaGeek网络。

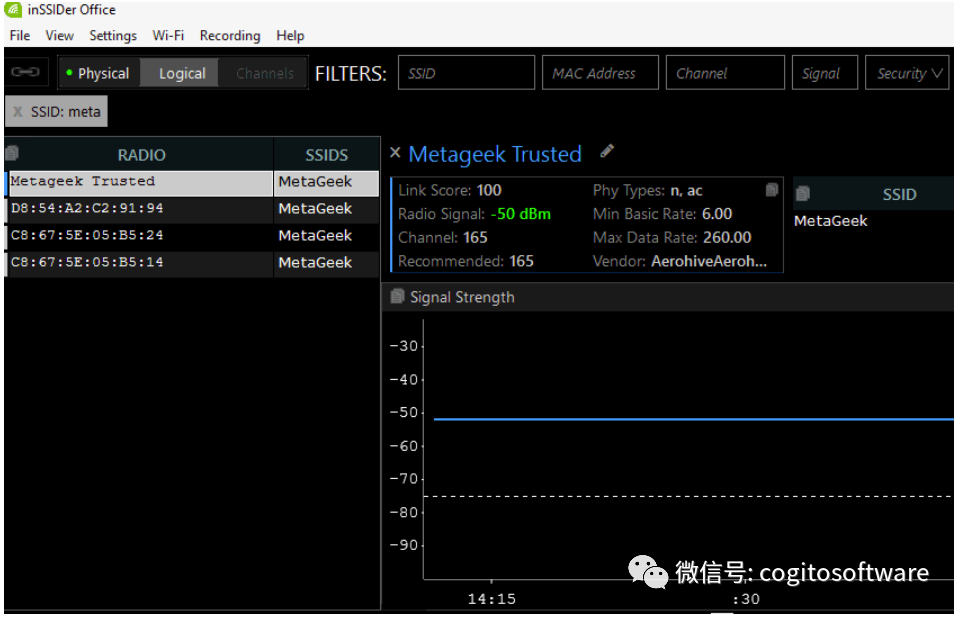

为了确保你知道哪些网络是你自己的,可以在物理模式中选择第一个无线电并点击铅笔图标来为它们重命名。它们现在被命名为“MetaGeekTrusted”。

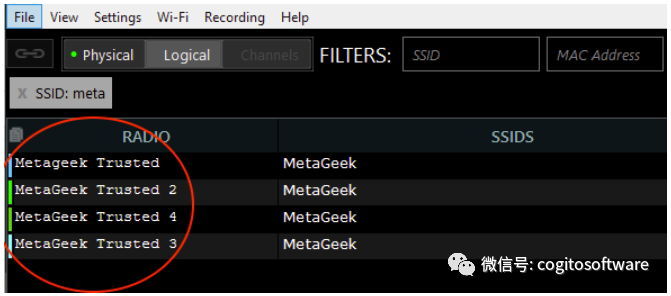

这是最终结果。MetaGeek的四个无线电都用了"可信"这个词。(请记住,inSSIDerOffice和Chanalyzer可以自动从CiscoAP信标中提取别名,这对Cisco网络管理员来说很方便)

进行检查

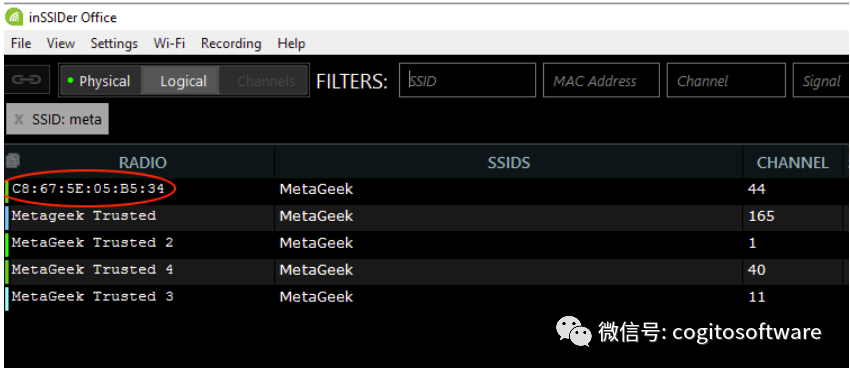

现在,我们可以通过使用带有WiFiPineapple的MetaGeekSSID建立一个欺骗网络来进行检查,就跟黑客会做的事差不多。从Chanalyzer或inSSIDer的网络表中看起来是这样的:

你有注意到一个电台仍然包含MAC地址而不是“可信”别名吗?这是一个冒牌货,你知道它是一个冒名顶替者,因为它没有别名。如果这是一次真正的攻击,您可以通过对信号强度级别进行不同的操作来追踪冒名AP。

现在您已经知道如何在Chanalyzer或inSSIDer中重命名您的网络,您可以清楚地确定哪些网络是安全的,哪些网络是冒名顶替的,这样您就可以保护自己和其他人免受中间人攻击。

审核编辑 :李倩

-

网络

+关注

关注

14文章

8130浏览量

93082 -

无线电

+关注

关注

63文章

2202浏览量

119176

原文标题:MetaGeek:如何检测中间人攻击

文章出处:【微信号:哲想软件,微信公众号:哲想软件】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

Channel Sounding技术

高防服务器对CC攻击的防御原理是什么?

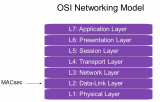

新思科技如何使用MACsec协议更好地保护以太网接口

智能检测机器人:多场景覆盖的高效检测模式

协议分析仪能监测哪些异常行为?

MQTT介绍

Bluetooth LE安全机制以及在nRF Connect SDK中的应用

TCP攻击是什么?有什么防护方式?

详解Linux权限相关指令

MetaGeek:如何检测中间人攻击

MetaGeek:如何检测中间人攻击

评论