一项新的调查显示,对勒索软件和恶意软件的担忧正在减缓企业物联网的部署,这反映了声誉和客户关系面临的风险。

尽管安全要求可能意味着IoT项目将花费更长的时间,但这也意味着企业意识到网络上越来越多的设备如何引入新的攻击媒介。

总部位于伦敦的咨询公司Omdia的首席分析师、物联网业务主管亚历山德拉·雷哈克(AlexandraRehak)表示:“物联网的风险可能会增加,因为物联网网络中部署和技术的多样性-一般企业安全要标准化得多,因此更容易部署和保持更新,”欧姆迪亚咨询公司(Omdia)首席分析师兼物联网业务主管亚历山德拉·雷哈克(AlexandraRehak)表示。

《Omdia-Syniverse物联网企业调查》对1月至3月在北美和欧洲部署了IoT设备的200家企业进行了调查。它由Syniverse委托,该公司为IoT设备群提供专用网络。

在接受调查的所有企业中,86%的企业报告物联网项目因安全问题而延迟或受到限制。

安全推高成本

该调查涵盖了医疗保健、金融服务、制造、零售以及酒店和运输领域的公司。他们对安全性的关注各不相同。例如,制造业最担心未授权设备加入网络。医疗保健和金融对监管和合规性的关注很高。

物联网的安全性担忧正在推高部署成本。企业报告说,安全性消耗了整个物联网预算的10%到30%。对于零售业和医疗保健业,它甚至更高。在这些垂直行业中,有一半的受访者表示在安全方面的支出占物联网预算的20%至30%。

调查显示,最主要的安全问题是确保数据完整性以及网络和设备安全性。

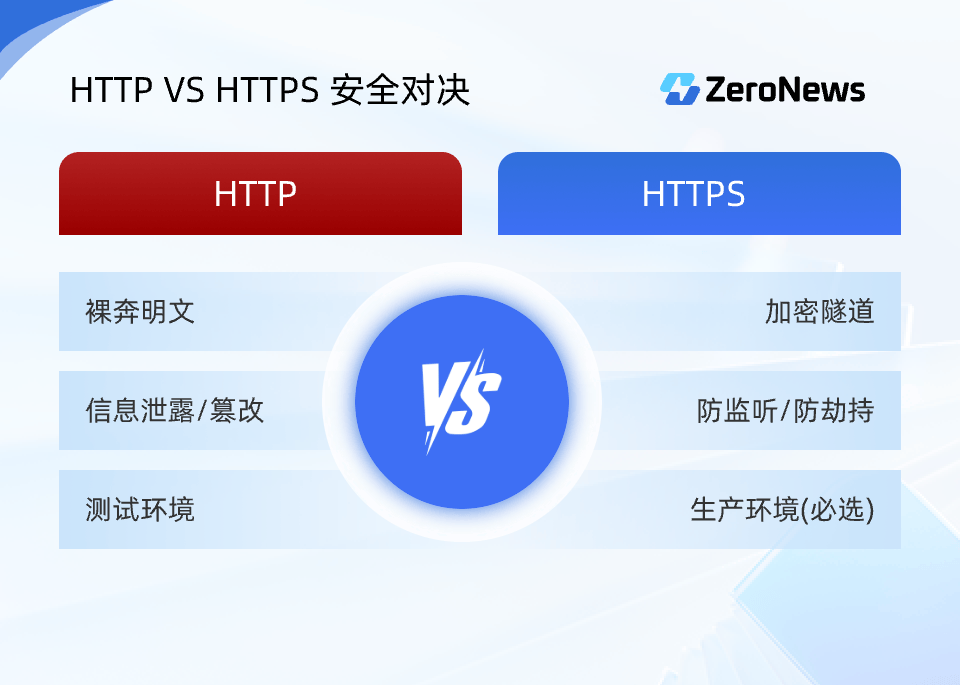

调查显示,为解决这些问题,企业使用的策略包括基于网络的IoT安全策略,系统和流量的实时监控,专门的IoT安全团队以及定期的漏洞评估。他们还专注于端到端加密。

专用网络选项

对于网络组件,超过一半的企业将IoT设备放置在与公共Internet分离的专用网络上。与这些网络的连接类型可以从LTE到低功率广域网或LPWAN。

调查显示,有40%的受访者使用LPWAN,这对零售和酒店业很有吸引力。LPWAN适用于电池供电的IoT设备,数据传输要求低。

Syniverse产品管理高级总监DanKlaeren说,使用专用网络具有控制优势。

他说:“企业可以控制和管理每台设备,监视活动,将策略应用于设备并控制网络的各个方面。”“在使用公共网络时,企业将只能使用公共网络提供商提供的任何功能(例如管理,策略应用等)。”

在接受调查的受访者中,有97%的人表示他们正在使用专用网络进行IoT或正在考虑使用它。调查显示,专用网络的两个主要问题是成本,以及专用网络是否提供足够的地理覆盖范围和移动支持。

调查指出:“在后新冠肺炎恢复期,企业将希望确切了解专用网络如何让他们的生活变得更容易,以及专用网络提供商将如何帮助提高物联网部署和持续管理成本的透明度和控制力。”

要考虑什么

Rehak说,在考虑物联网部署时,企业需要考虑所有层的安全性。这包括设备/芯片组、应用程序、网络和云级别。她说,要阻止入侵,安全控制必须是端到端的。

同样,可伸缩性也是一个大问题。物联网项目通常从很小的开始,但是如果设备证明了自己的价值,那么一个项目将不可避免地变得更大。安全控件必须能够跟上。

Rehak说:“安全解决方案需要支持这一点,并能够提供可扩展性,而不会因金钱或处理要求而降低成本/使其变得太昂贵。”

她说,另一个考虑因素是缺乏单一的物联网安全标准。买家应确保安全产品可以支持不同的连接方案或云服务类型。

Rehak说:“某些类型的连接技术,特别是蜂窝技术,具有内置的安全性(在蜂窝情况下通过SIM卡),但是IoT部署通常使用多种类型的连接技术。”“因此,寻求技术中立(可与多种技术互操作)的解决方案将很重要。”

责任编辑:gt

-

数据

+关注

关注

8文章

7315浏览量

93997 -

网络

+关注

关注

14文章

8135浏览量

93108 -

IOT

+关注

关注

189文章

4369浏览量

206664

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

网络延迟具体是怎样影响电能质量在线监测装置的实时性和完整性的?

无线传输方式下如何保障电能质量在线监测装置的数据安全性?

实施动态校准与补偿策略时,如何保证数据的安全性?

电源完整性基础知识

信号完整性测试基础知识

基于网络的IoT安全策略确保数据完整性及网络和设备安全性

基于网络的IoT安全策略确保数据完整性及网络和设备安全性

评论