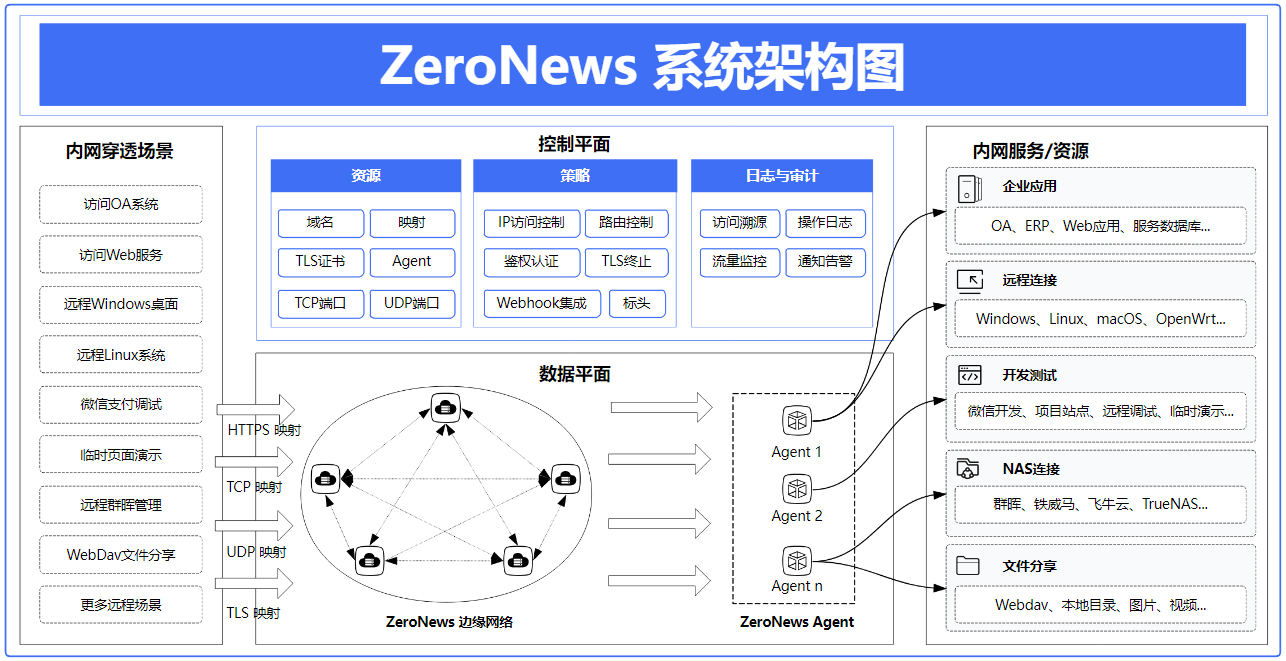

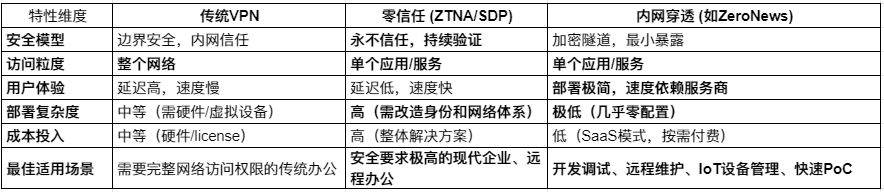

一、内网穿透的安全挑战与ZeroNews的应对逻辑

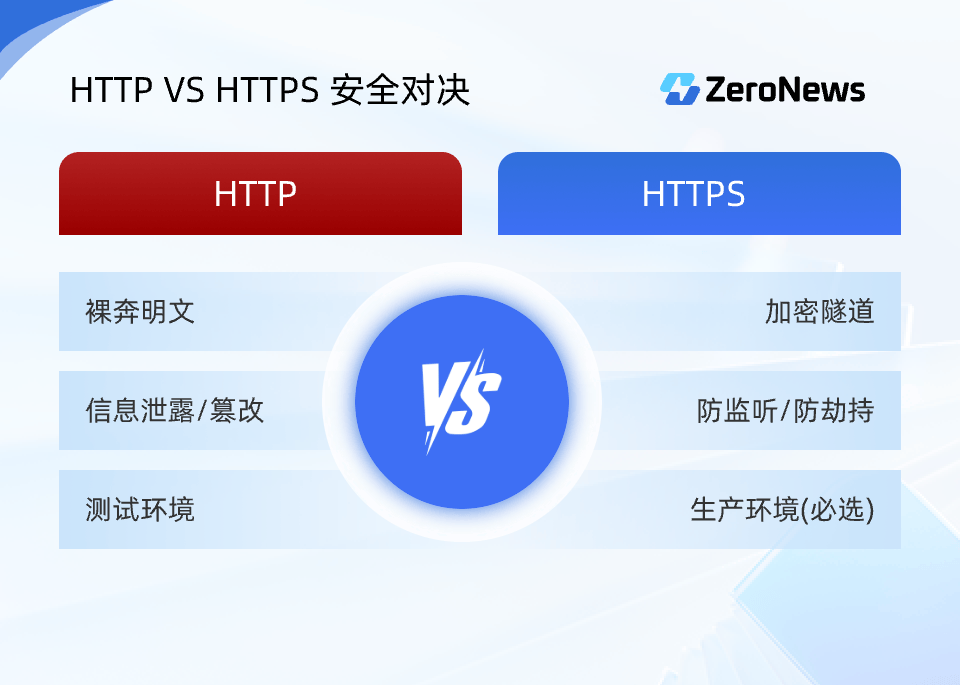

内网穿透将内部服务暴露于公网环境,主要面临三大核心安全挑战:恶意扫描与未授权访问(暴露端口持续面临自动化攻击)、数据传输窃听与篡改(公共WiFi等环境存在风险)、身份冒用与权限滥用(可能源于凭证泄露或权限管理不当)。

ZeroNews提供企业级安全解决方案,其服务已应用于金融、医疗、教育等高安全要求行业。

二、核心安全策略详解

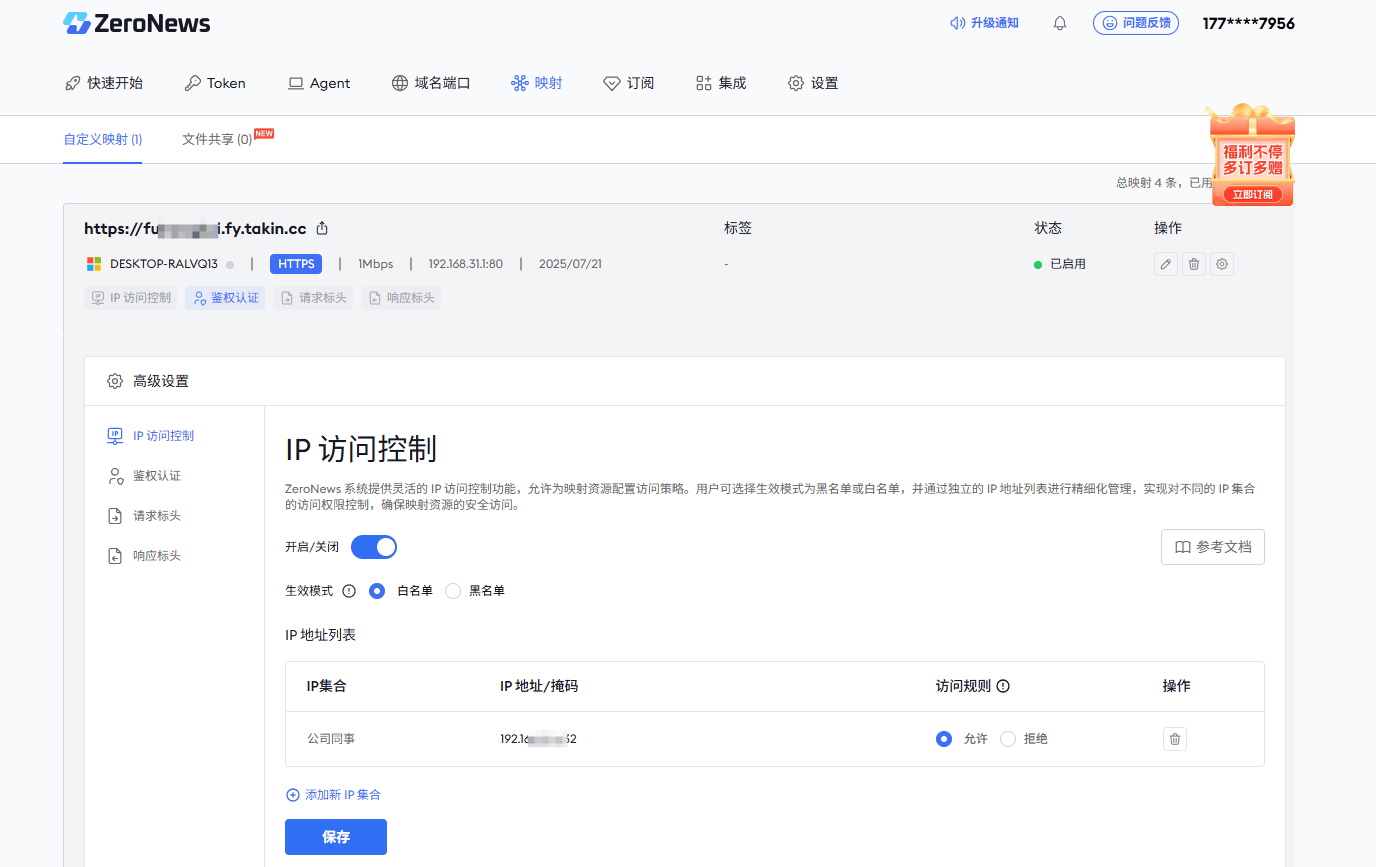

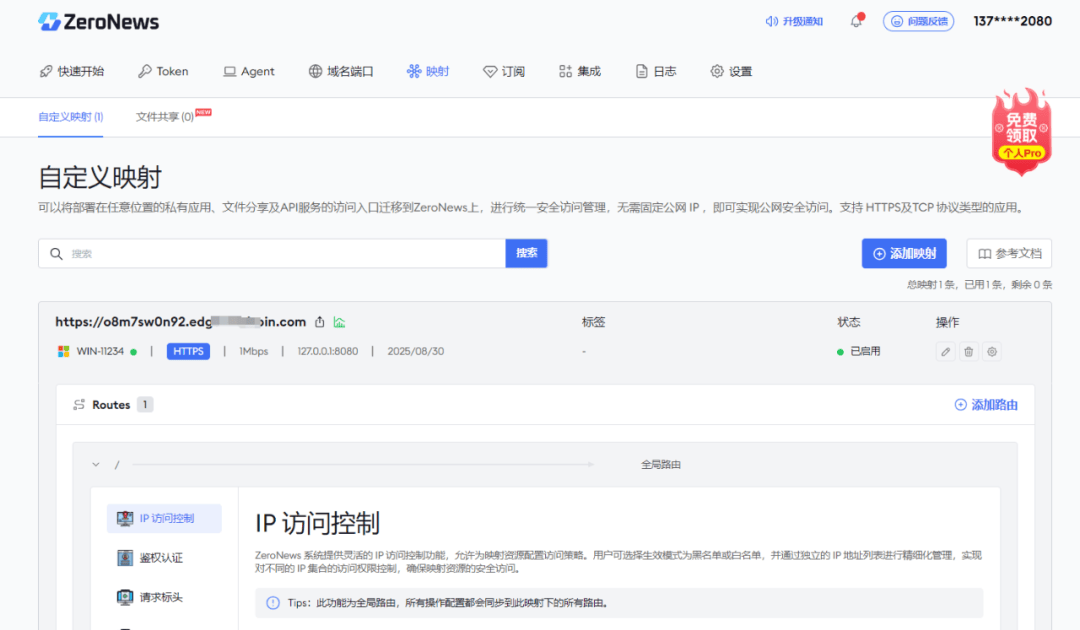

2.1、IP访问控制:

支持基于 IP 地址的访问控制功能,用于限制不必要的访问流量,确保受保护资源的安全性和可控性。此功能支持配置 IP 黑名单和白名单,通过对访问请求的源 IP 地址进行匹配,决定是否允许访问。

IP 黑白名单功能适用于 HTTPS 协议,能够灵活应对不同类型的流量管控需求。

2.2、鉴权管理

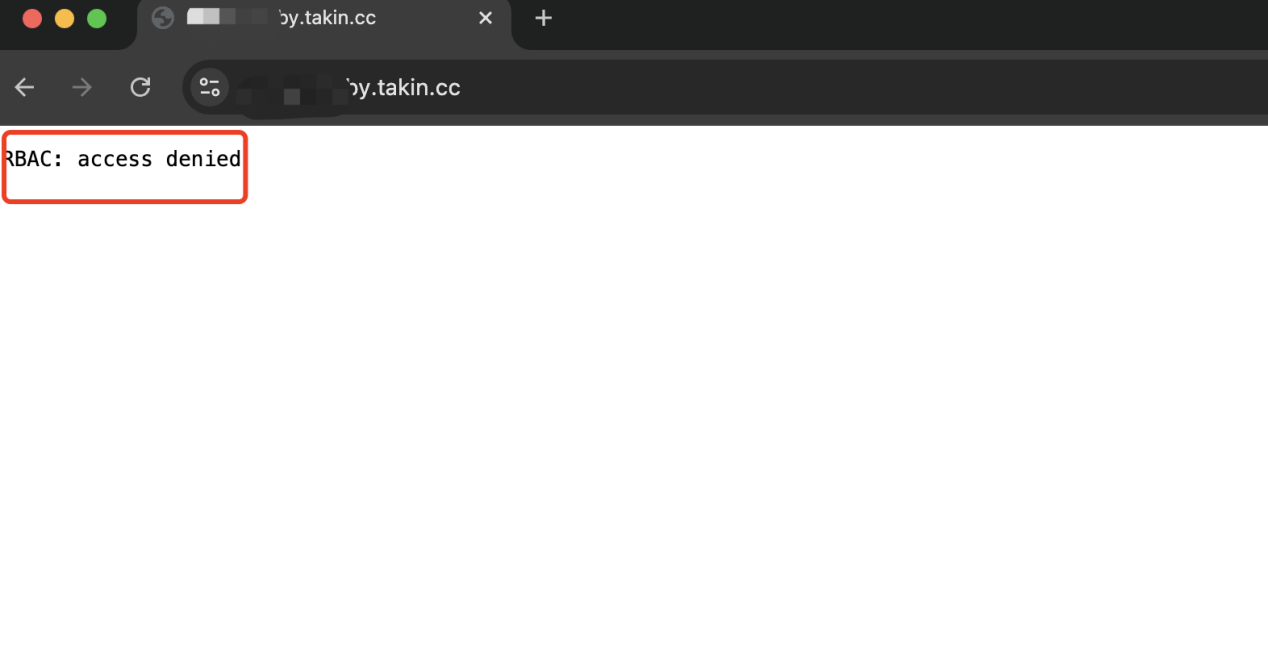

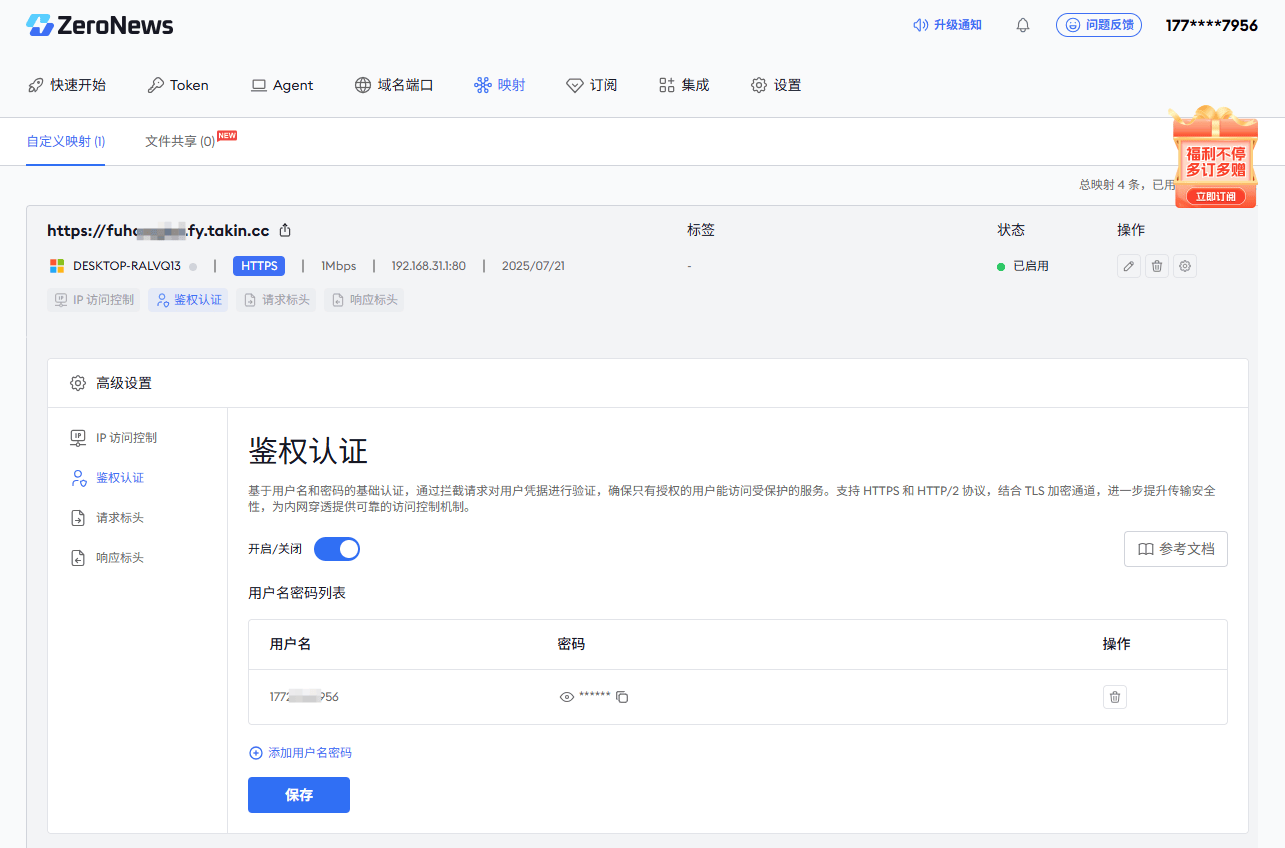

所有试图访问由 ZeroNews 保护的资源的请求地址,将被自动重定向至身份认证页面完成验证。通过认证后,ZeroNews 才会允许请求继续访问内网服务。

基于用户名和密码的基础认证机制,ZeroNews 通过拦截请求验证用户凭据,确保仅授权用户可以访问受保护的服务资源。支持 HTTPS协议,并结合 TLS 加密通道,进一步增强传输安全性,为内网穿透场景提供稳健的访问控制解决方案。

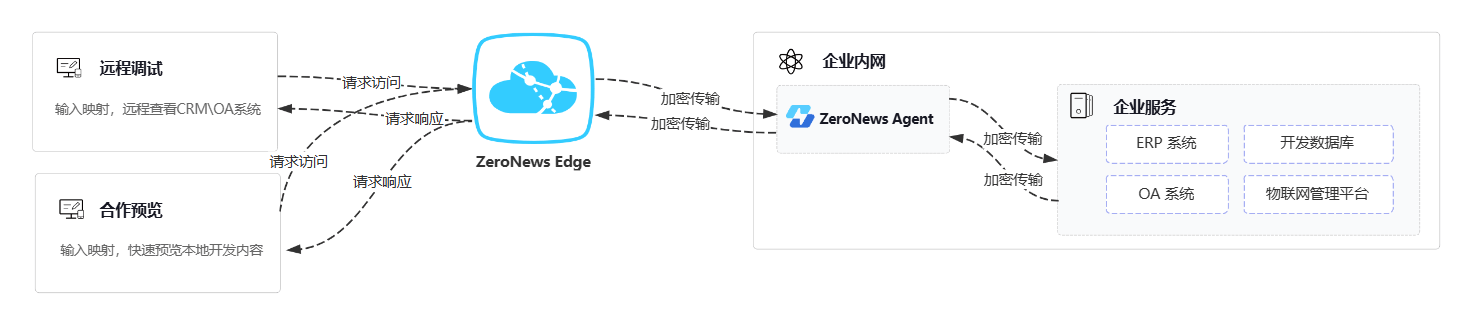

2.3、TLS终止+自有域名:数据传输全链路保护

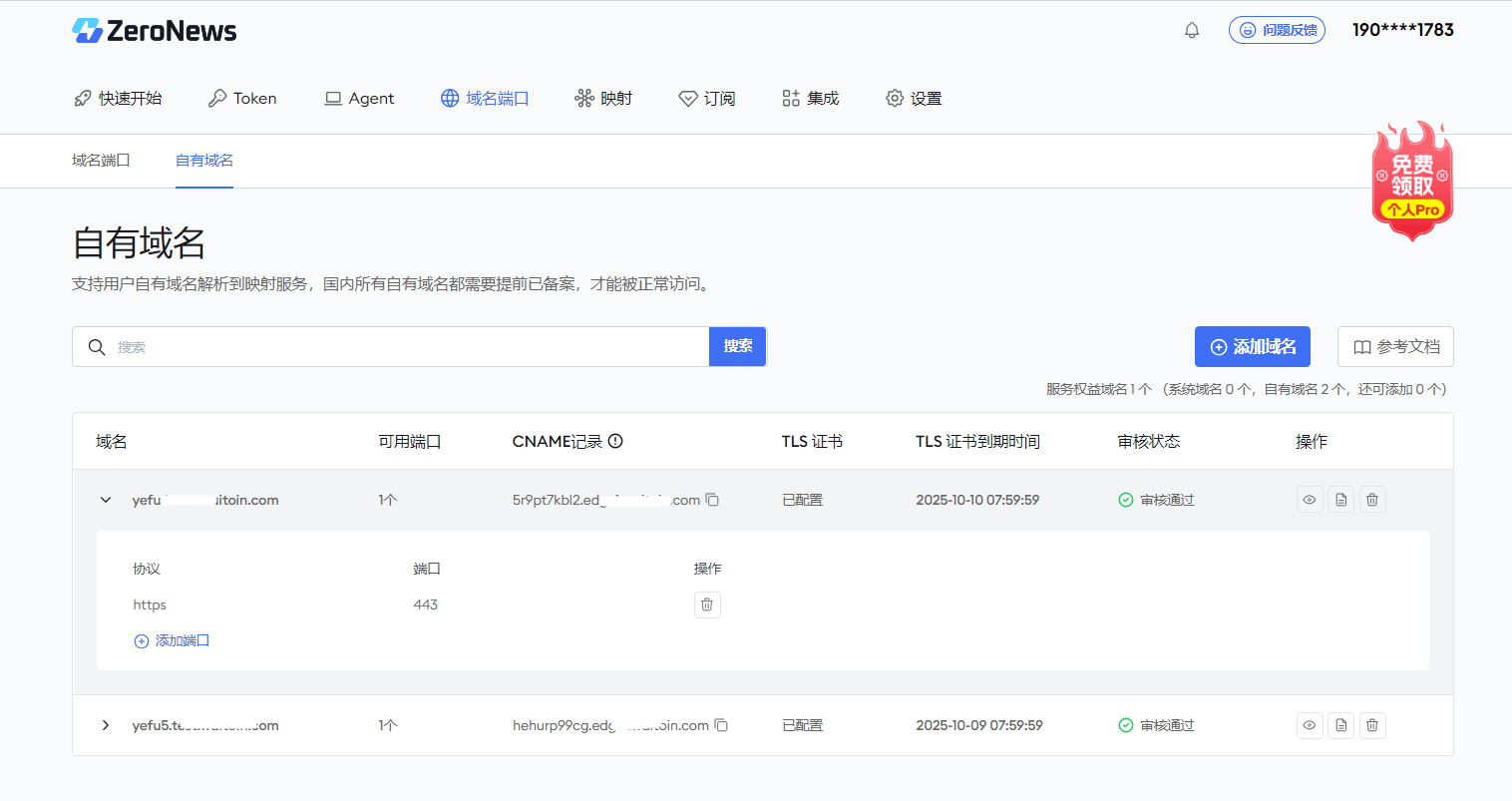

支持通过自有域名访问您的映射服务,可结合DNS配置 CNAME、TLS证书管理及 ZeroNews 静态/动态配置实现。

支持用户本地使用HTTPS 进行TLS加密转发,由用户存储并管理TLS证书,实现端到端的访问安全加密;

在 ZeroNews 边缘网络中,ZeroNews边缘节点始终透传TLS加密流量,对用户TLS访问流量不可见、确保数据无法窃取与篡改。

三、企业级安全实践案例

案例:医疗机构PACS系统安全接入

挑战:公立医院PACS医学影像系统公网暴露,遭遇IP高频扫描,患者数据面临泄露风险。

解决方案:

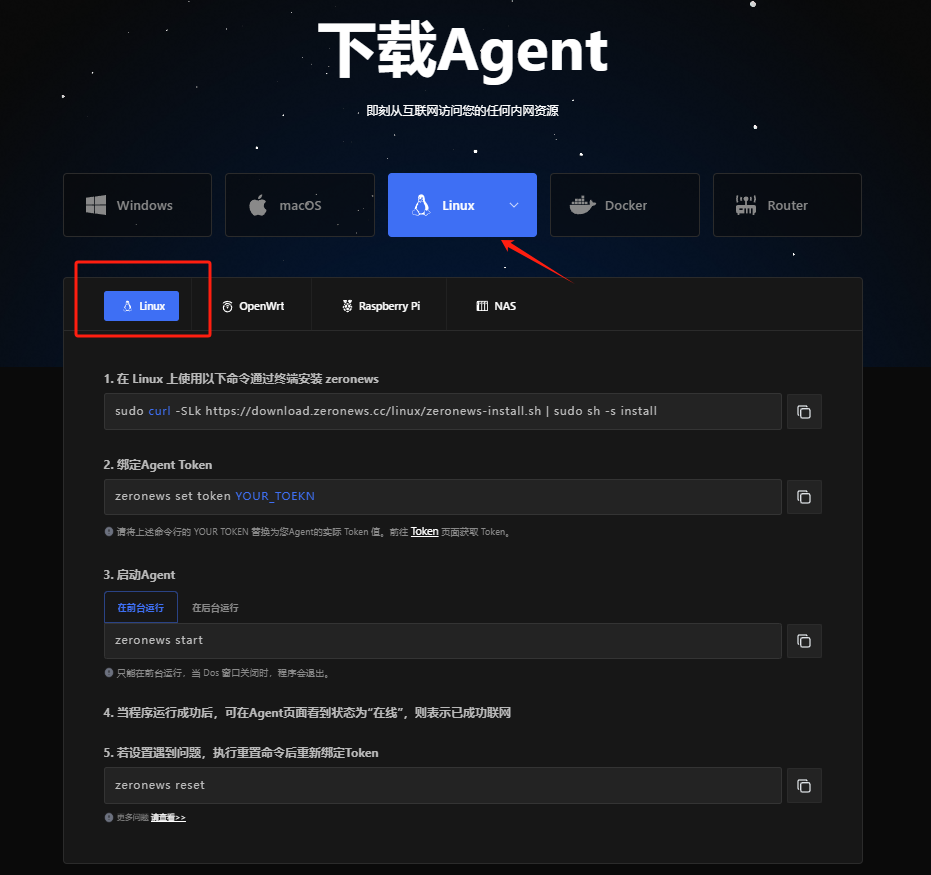

设备端:在影像服务器部署 Zeronews Agent

Zeronews 映射:创建基于 HTTPS 协议的内网穿透映射,通过公网访问内网目标服务,全程加密,保障数据安全。

安全加固

IP访问控制:仅授权本市医保专线IP段(219.152.0.0/16)

鉴权管理:医生需通过账号密码登录

通过ZeroNews(零讯)的安全策略,企业可在无公网IP环境下,构建兼顾便捷性与安全性的远程访问体系,为数字化转型提供坚实保障。

审核编辑 黄宇

-

内网

+关注

关注

0文章

65浏览量

9268

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

深入剖析Docker全链路安全防护策略

远程访问内网MySQL数据库?这个方案更简单

ZeroNews内网穿透安全策略深度解析:构建企业级安全连接体系

ZeroNews内网穿透安全策略深度解析:构建企业级安全连接体系

评论