在当今的互联环境中,为物联网设备和互联机器提供强大的数据保护不再是可有可无的,而是必不可少的。

网络攻击呈上升趋势。物联网设备的政府和行业网络安全立法在全球范围内变得越来越普遍,网络运营商开始要求更高级别的安全性。为了保持竞争力,OEM 必须解决其所有产品的安全性问题,无论产品规模有多小或多复杂。

新规则是,安全性必须从产品设计的早期阶段就内置到设备中。制造商不能再等待出现问题,然后争先恐后地解决安全问题。

工业物联网解决方案不断发展并扩展到几乎所有市场和工业领域,包括制造、仓储、运输和物流,以及消费和家用电子设备。

大多数连接的设备都会生成和收集大量数据,这些数据必须防止篡改和发现。在世界各地,每天都有新的、戏剧性的网络攻击成为头条新闻。这可能是受感染的PLC破坏工业设备的情况,可能是接管并破坏企业系统的恶意软件,可能是窃取公司记录,数据和网络的勒索软件,迫使其停止运营或恢复纸质流程,直到支付赎金。

在许多情况下,成功攻击的根本原因是开发和制造、运输出去然后安装的设备和机器,其安全性较弱或不存在。

一些制造商可能声称他们的产品和系统不受攻击,因为它们没有连接到互联网。相反,他们依赖于使用所谓的“气隙网络”的隔离,因此网络攻击者无法找到并瞄准他们的系统。然而,世界上最臭名昭著和最成功的攻击之一是通过受感染的 USB 跳转驱动器。众所周知的Stuxnet攻击破坏了伊朗的大部分铀生产,这种病毒渗透到控制离心机的PLC中。然后,受感染的PLC以极高的速度运行离心机,摧毁它们,尽管PLC位于完全隔离或“气隙”的网络上,但这种情况还是发生了。

其他制造商可能会声称他们的系统和业务太小且微不足道,无法进行攻击。这根本不是真的。许多类型的恶意软件和病毒通过搜索易受攻击的系统来发起攻击。这些攻击不是针对特定的公司或系统,它们只是搜索易受攻击的设备进行攻击。

开发和构建任何类型的物联网连接机器的公司必须确保其设备免受这些攻击。但是它们是如何开始的呢?

如何在连接设备中设计和构建数据保护

从设计和开发的第一天起,工程师就需要考虑安全性。物联网安全只能通过将网络保护直接集成到设备本身来实现。嵌入安全性提供了一个关键的安全层,因为许多连接的机器在边缘和现场使用,并且不能依赖于企业防火墙作为其唯一的安全层。

数据安全要求

为了真正安全,必须在设备中内置关键的安全功能。其中包括:

安全通信

静态数据保护

安全密钥存储

证书和设备标识

其中每个都提供了安全的关键组件,但只是保护设备的一个方面。没有一种功能可以单独确保设备免受攻击,而是这些功能协同工作以确保设备的安全性。

安全通信

近年来,许多嵌入式设备增加了对安全通信协议的支持,如TLS,DTLS和SSH。这些协议提供了针对网络攻击的关键第一级防御。

旨在防止数据包嗅探、中间人攻击、重放攻击以及未经授权的与设备通信尝试的安全协议是构建安全设备的重要起点。

静态数据 (DAR) 保护

与企业服务器不同,物联网设备通常不会锁定在数据中心中。它们位于现场,面临物理盗窃或攻击的风险。存储在这些设备上的任何敏感数据都应加密,以确保通过从设备复制数据或直接从其内部闪存驱动器物理删除和读取数据来保护其免受从设备读取的尝试。

许多物联网设备不具备支持全磁盘加密的计算能力,但信用卡号或患者信息等敏感数据应始终加密。为了保护存储的数据,制造商需要采取措施将加密密钥隐藏在设备上受保护的内存空间中。静态数据 (DAR) 保护的工作原理是加密设备上存储的数据,为设备上存储的敏感数据提供保护。即使坏人物理访问机器,他们仍然无法看到或读取数据。

安全密钥存储

安全启动、安全通信协议、静态数据保护和安全固件更新都依赖于强加密和基于证书的身份验证。

设备必须能够安全地存储用于加密数据、验证固件和支持计算机到计算机身份验证的加密密钥。如果黑客可以找到加密密钥,他们就可以绕过原本强大的安全解决方案。可以使用 TPM 或其他硬件安全元件提供安全密钥存储。如果设备没有可用的硬件模块,则可以使用基于软件的安全密钥存储方法。

PKI、证书和设备标识

PKI(公钥基础设施)是一组用于管理计算机系统身份验证的技术和服务。PKI 基于一种称为数字证书的机制,通常称为 X.509 证书或简称为证书。在某种程度上,证书是虚拟身份证,就像驾驶执照一样。它提供一个标识和一组权限,由受信任的实体颁发。例如,我的驾驶执照标识了我(Alan Grau),提供了一张图片来表明我是驾照的适当持有者,并定义了我作为机动车辆驾驶员的权限。我有权驾驶任何标准乘用机动车辆,但不能驾驶某些商用车辆。许可证由受信任的实体(爱荷华州政府)颁发。

证书非常相似。证书由受信任实体(证书颁发机构)颁发,包含权限,并用于标识证书的持有者。驾驶执照包含允许验证执照持有人的信息,就像证书包含公钥一样,仅允许持有关联私钥的实体使用它。

此安全技术使连接的设备能够验证证书持有者是否实际上是证书指定的实体。结果是,设备可以以加密确定性验证PKI证书的持有者确实是他们声称的身份,而不是黑客或冒名顶替者。

审核编辑:郭婷

-

驱动器

+关注

关注

54文章

9012浏览量

153350 -

物联网

+关注

关注

2939文章

47317浏览量

407863 -

服务器

+关注

关注

13文章

10094浏览量

90883

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

戴尔数据保护解决方案助力企业构筑网络韧性体系

自动化测试如何绕过Cloudflare验证码?Python + Selenium 脚本实战指南!

电商API安全最佳实践:保护用户数据免受攻击

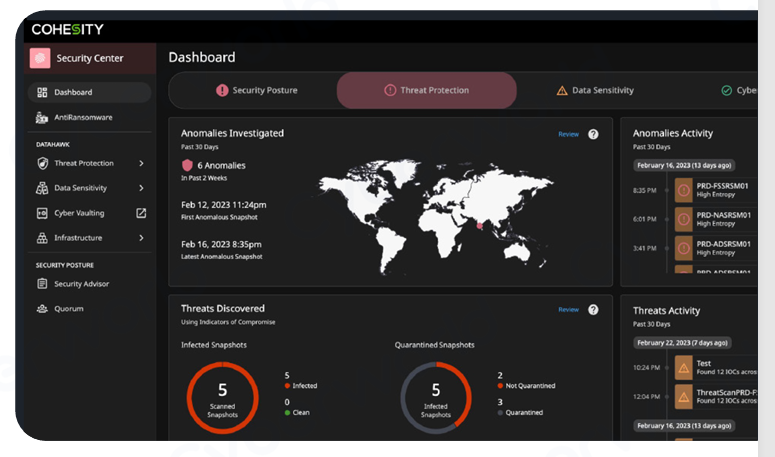

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

TCP攻击是什么?有什么防护方式?

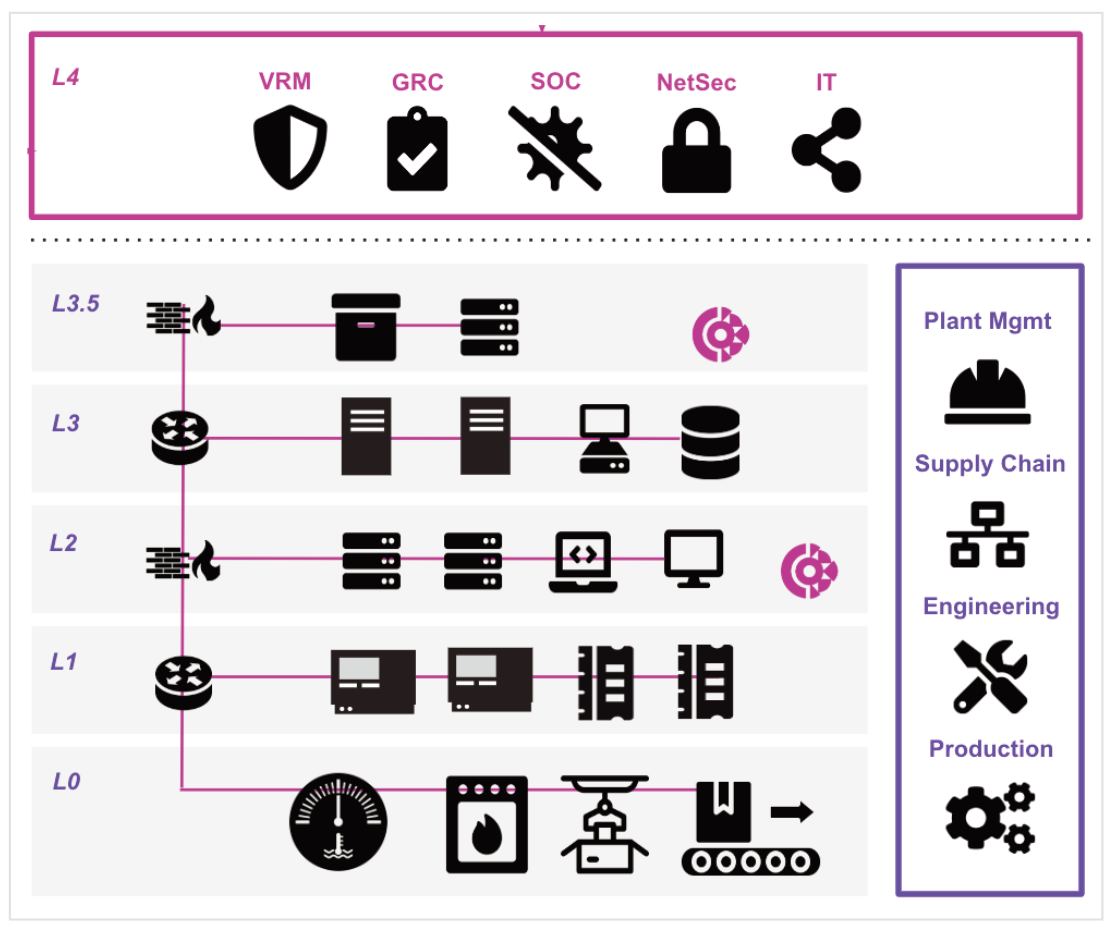

为您揭秘工业网络安全

华为联合发布2024年全球DDoS攻击态势分析报告

Lansweeper:强化网络安全与资产管理

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

如何保护它们免受网络攻击

如何保护它们免受网络攻击

评论