勒索软件是什么?

勒索软件又称勒索病毒,勒索软件的本质是恶意软件。攻击者利用勒索软件获取用户系统或文件的控制权限,阻止用户访问这些系统或文件。受害者必须支付赎金,才有可能换取解密密钥,恢复被程序加密的系统或文件。很多时候,即便支付赎金,也并不能恢复控制权。这是一种很成功的商业模式,就像在物理世界中,我们把钱放在保险箱中,小偷并没有撬开保险箱将钱直接拿走,而是在保险箱的外面又套了一个保险箱,如果我们没有小偷新套上的保险箱的开锁密码,我们依然拿不到保险箱中的钱。

事实上,勒索软件并不是一种新的威胁,网络罪犯已经利用它执行恶意操作超过30年。第一次有记录的恶意软件网络攻击可以追溯到1989年,哈佛艾滋病研究者Joseph Popp博士通过软盘发布了针对艾滋病研究人员的恶意软件。

幸运的是,早期的勒索攻击比较初级,使用非常基础的数据加密技术。然而从2000年中期开始,网络罪犯开始使用非对称加密进行加密——这标志着现代勒索软件的开始。

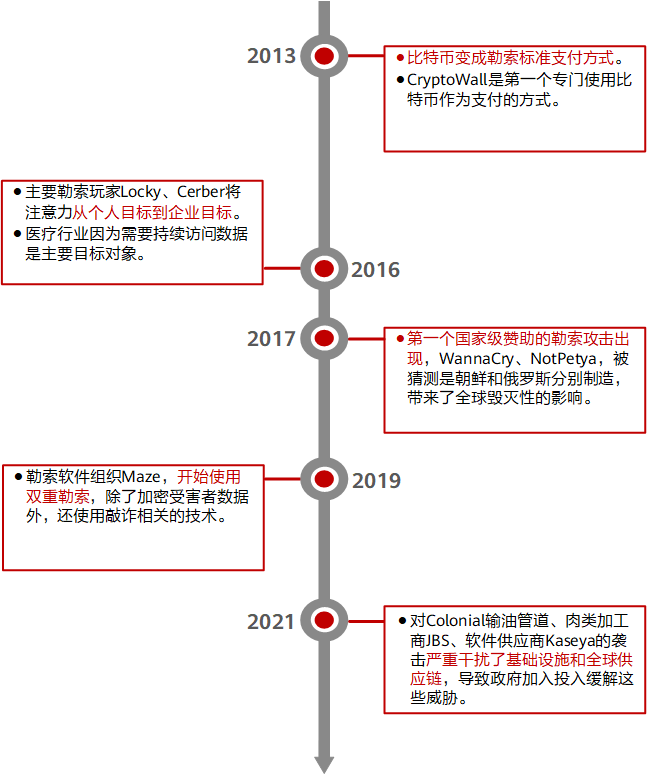

尽管勒索软件已经活跃30年,但也就在最近10年最为疯狂,攻击规模和频率以惊人的速度增长,存在较多勒索软件成为重要威胁的里程碑事件。

勒索软件重要里程碑事件

什么驱动了当前勒索攻击的格局?

在过去的10年间,勒索软件的格局发生了很大变化,主要由如下三个因素驱动:

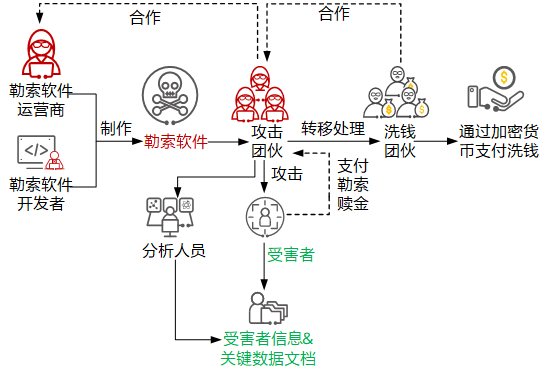

01 勒索软件即服务(RaaS)

As-a-Service模式已经成为网络犯罪领域的常客十多年之久,勒索软件开发者可以像合法软件服务公司一样开发一款产品并基于固定价格或勒索收益的分成授权给攻击团伙。攻击团伙很多时候独立于勒索软件开发者和运营商,专职作为攻击方角色对受害目标实施攻击,这样攻击团伙有更多的时间和精力来布局运作,从而实现更加精准、有效的攻击。在这种勒索软件商业合作生态中,各角色独立地在高度专业化的集群中运行,专注于自己所负责的模块,以达到高效产出的目的。

勒索攻击合作生态结构图

02 敲诈勒索

直到前几年,最常见的防御勒索攻击的方法还是确保组织有固定的、安全的关键数据的离线备份。如果勒索攻击成功,任何加密的数据都可以使用备份数据恢复,从而降低对数据丢失的影响。但2019年的Maze勒索软件团体加入了二级勒索战术剧本,不仅仅加密对一个组织中有重大影响的数据,而且窃取这些数据或组织敏感信息,并威胁说如果不支付赎金就公开这些数据。对于那些拒绝支付赎金的组织,勒索软件组织会在暗网上发布博客,任何访问该网站的人都可以下载。这种通过增加额外动机改变了一个组织可能决定如何应对一个勒索软件攻击的策略,即为敲诈勒索。

03 加密货币

这是勒索软件最大的驱动因素,早期勒索软件中,勒索是通过不明的支付方式提出的,这些方式一般需要受害者购买一种实体支付卡,这就人为设定了赎金上限,由于支付方式的挑战,十年前因勒索软件攻击而支付的费用在100美元左右。比特币诞生于2008年,但直到2013年网络犯罪分子才开始使用加密货币作为支付赎金的唯一方法,加密货币相比之前的支付方式有三大优势,其一是相对匿名的支付,可以帮助网络罪犯保护他们的身份,其二是加密支付速度快,最重要的是通过加密货币支付的金额远高于其他支付方法。这些因素再叠加上过去这几年中加密货币价格的暴涨,已经导致了更高的赎金和更大的利润,因此勒索软件攻击的平均支付金额已经从五年前的几百美元暴涨到现在的几万美元,如今,一些款项达到了数百万美元。

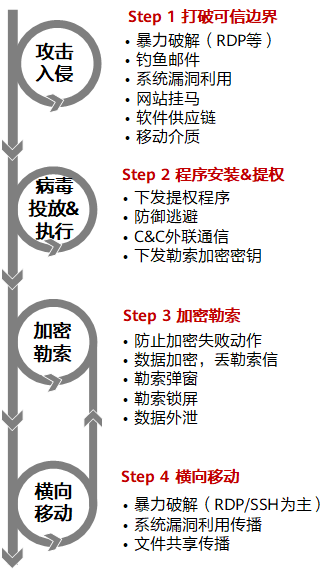

勒索攻击是如何发生的?

一般来讲,勒索攻击的攻击链条分成四个步骤:攻击入侵、病毒投放&执行、加密勒索、横向移动。

勒索攻击链条

01 攻击入侵

攻击入侵是勒索攻击的第一步,用来打破可信边界,一般攻击者会通过上图中的6种方式来实现。其中,RDP暴力破解因成本低且可以直接获取主机权限的优势,是中小企业的主要入侵方式;钓鱼邮件攻击又可以分成广撒网的方式传播钓鱼邮件或定向钓鱼邮件,诱导受害者打开勒索邮件附件或点击其邮件正文中的链接地址,是中大型企业中较为常见的入侵方式。针对这些入侵攻击方式,防御方需提前识别企业暴露的攻击面,提前消除隐患。

02 病毒投放&执行

勒索攻击成功进入内网后,攻击者开始在目标主机上提权,获取可持续权限,并进行防御逃避等。在这个阶段防御方应该在病毒投放阶段和执行早期阶段高精度检出威胁并快速阻断,保证核心数据的零损失。

03 加密勒索

攻击者对目标机器上的关键数据进行加密,释放勒索信,勒索弹窗、锁屏提示等,有些家族还进行双重勒索,在加密前将关键数据外传到攻击者服务器,以提高勒索成功率。在这个阶段一定要尽早检测出勒索威胁,快速阻断减少数据损害,对受害者主机断网或快速隔离,防止横向扩散到其他主机。

04 横向移动

为扩大勒索战果,攻击者往往会利用文件共享、操作系统漏洞、暴力破解等方式进行横向移动。在这个阶段一定要尽快圈定横向移动范围,并尽快对主机断网或隔离。

通过勒索攻击链条发现,攻击者也会考虑攻击的投入产出比。因此,应对勒索性价比最高的一条举措就是尽早断开普通/廉价的入口打破攻击者的ROI,不断的增加攻击者的攻击成本和难度。

审核编辑:刘清

-

数据加密

+关注

关注

0文章

54浏览量

13087 -

勒索软件

+关注

关注

0文章

39浏览量

3855

原文标题:揭秘勒索第1期丨勒索软件是什么?勒索攻击是如何发生的?

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

戴尔数据保护解决方案助力企业构筑网络韧性体系

OEM 必须投资供应链网络安全最佳实践

什么是数据保护层面的最小可行性

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

华为星河AI融合SASE解决方案如何防御勒索攻击

Commvault Cloud平台如何应对勒索软件攻击

Microsoft AD究竟有多重要

戴尔科技三位一体构筑现代安全体系

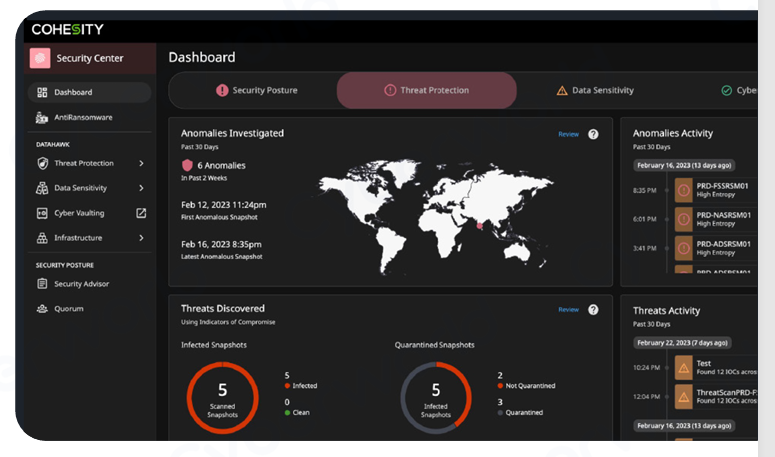

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

Cohesity与Nutanix提供由AI驱动的数据安全和管理

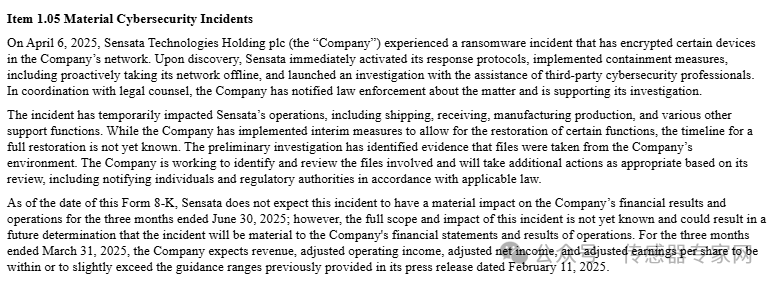

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

戴尔科技如何助力企业网络安全

节日将至,您的数据上保险了吗

勒索软件是什么?什么驱动了当前勒索攻击的格局?

勒索软件是什么?什么驱动了当前勒索攻击的格局?

评论