零日攻击

零日攻击是指利用没有补丁的安全漏洞(即零日漏洞)对系统或软件应用发动的网络攻击,往往具有很大的破坏性。通过建设完善的防御体系,提升人员的防范意识,可以有效减少被零日攻击的机率,降低损失。

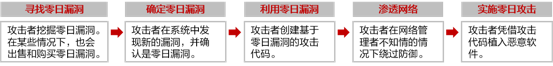

零日漏洞是如何转化为零日攻击的

零日漏洞中的“零日”得名于漏洞被公开后,补丁未出现的天数。漏洞被公开当天,一般来讲都不会及时推出补丁,所以称为零日漏洞。黑客很可能是第一个发现零日漏洞的人,一般会使用自动化测试工具和逆向工程技术来寻找漏洞,凭借挖掘到的零日漏洞,可以轻松越过严密的网络防护措施,渗透入网络,最终实施零日攻击。简言之,零日攻击就是利用零日漏洞对系统或软件应用发动的网络攻击。常见的零日攻击类型包括账户接管(ATO)攻击、水坑攻击、零日星期三。

为什么零日攻击很危险

由于零日漏洞的严重级别通常较高,所以零日攻击往往也具有很大的破坏性。研究表明,基于零日漏洞的恶意软件占比达到30%,形式包括病毒、蠕虫、木马等。零日攻击普遍被设计为可以快速传播的形式,以便感染尽可能多的主机和系统。零日攻击也由被动式、传播缓慢的文件和宏病毒方式,演化为更主动、自我传播的电子邮件蠕虫和混合威胁方式,这大大缩短了威胁传播的时间,扩大了威胁影响的范围。零日攻击的目标一般包括高价值的目标和影响范围大的目标这两类。

著名的零日攻击事件

nStuxnet(震网病毒)

nSonyZero-Day Attack

nOperationAurora(极光行动)

如何降低零日攻击的风险目前,任何安全产品或解决方案都不能完全防御住零日攻击。但是,通过建设完善的防御体系,提升人员的防范意识,可以有效减少被零日攻击的机率,降低零日攻击造成的损失。通过以下措施可以避免被零日攻击:

加强员工宣传教育

加固计算机终端系统

实时更新软件

及时修补漏洞

加强网络安全设施建设

加强权限认证与审核

建立应急响应方案

华为如何帮助您抵御零日攻击一般来讲,很难提前发现或检测出零日漏洞。除了实施零日攻击的黑客,其他人只有在获得攻击的详细信息后,才能确认是基于零日漏洞的攻击。针对日益复杂的网络环境和日趋增多的高级威胁(APT),华为提供了丰富的安全解决方案和安全产品,能够帮助您及时发现安全风险,降低安全威胁的影响。

HiSec安全解决方案

HiSec Insight安全态势感知系统

FireHunter6000沙箱

USG6000E系列防火墙

VSCAN1000系列漏洞扫描器

编辑:jq

-

计算机

+关注

关注

19文章

7769浏览量

92809 -

黑客

+关注

关注

3文章

284浏览量

22997 -

网络攻击

+关注

关注

0文章

331浏览量

24383

原文标题:什么是零日攻击?

文章出处:【微信号:huaweidoc,微信公众号:华为产品资料】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

德力西电气零碳工厂开放日EU客户专场圆满举办

攻击逃逸测试:深度验证网络安全设备的真实防护能力

UV三防漆是什么?UV三防漆百科

冰零科技荣获DEKRA德凯ISO 26262 ASIL-D认证

SGS授予科百特QTL认可实验室资质

网站服务器用高防ip好吗?

百科全书:贴片电阻

TCP攻击是什么?有什么防护方式?

IP防护等级小知识

电子电路百科全书

百度百科启动“繁星计划”

尼得科驱动(CT)成功举办工厂开放日活动 “品质见证 信赖之选” ——五年质保专题活动

IP知识百科之零日攻击

IP知识百科之零日攻击

评论