在最近的供应链安全评估中,虹科Vdoo分析了多个网络设备的安全漏洞和暴露。在分析过程中,我们发现并负责地披露了这些设备所基于的高通QCMAP(移动接入点)体系结构中的四个主要漏洞。利用这些漏洞,攻击者可以获得对任何受影响设备的远程根访问权。

QCMAP架构在高通的调制解调器soc上普遍使用,如MDM9xxx系列。通过预估,本文揭露的四个安全漏洞可能会影响数以百万计的不同类型的设备。

在这篇文章中,我们将讨论漏洞的技术细节、发现过程并提供检测和解决问题的指导。下面详细介绍的第一个和第二个漏洞已经被高通分配了相同的CVE编号(CVE-2020-3657),并在具有严重影响的Android安全公告中列出(Android bug id A-153344684)。

HONG KE IIOT

- 01 -

高通QCMAP技术背景

高通生产的soc的MDM(移动数据调制解调器)系列在一个包中提供各种移动连接特性。

在许多基于MDM的设备上运行的软件套件之一是QCMAP套件。QCMAP (Qualcomm Mobile Access Point)是一套负责在移动接入点上运行多项服务的软件套件,包括以下关键组件:

一个轻量级的基于pd的web界面(包含专有的CGI脚本和认证机制)

基于minidlna的媒体服务器(支持UPnP和mDNS自动配置)

基于iptables的防火墙接口

使用QCMAP的调制解调器芯片组广泛应用于各种产品类型和行业,包括网络设备,如移动热点和LTE路由器;汽车信息娱乐/TCU单元;用于工业设备的智能适配器、智能计量设备、智能医疗设备和物联网网关。

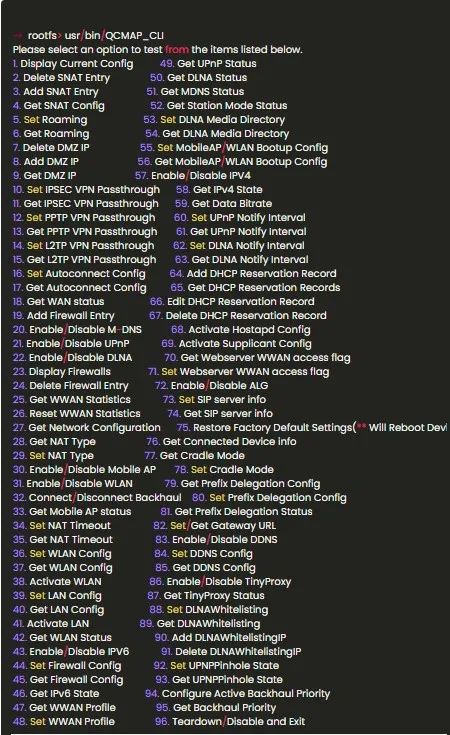

通过一个专用的命令行接口,由QCMAP_CLI二进制文件实现:

我们已经在许多设备固件图像中看到了QCMAP的实现,例如已经经过分析的以下模型:

1.中兴通讯MF920V

2.TP-Link M7350(在该设备中,QCMAP二进制文件被修改,没有发现漏洞)

3.美国网件公司AC785

- 02 -

供应链安全评估的发现

这些问题突出了识别和评估供应链对安全的重要程度。该问题是在虹科Vdoo分析作为作战网络的一部分,部署在现场的固件图像时发现的。这些设备是由第三方高通调制解调器的设备供应商开发的,网络运营商对第三方组件的使用或其潜在的漏洞(已知和未知)一无所知。

这一发现还展示了自动深入二进制分析在识别新的零日漏洞(即使是在闭源组件中)方面的威力和价值。在这种情况下,运营商使用Vdoo平台对从供应商接收到的固件图像进行自动分析。

平台为设备生成完整的SBOM (software bill of materials),包括第一方和第三方部件。所有的设备软件组件,包括高通的QCMAP二进制文件,都被扫描和分析潜在的零日漏洞。虹科Vdoo研究团队对这些潜在漏洞进行了验证,并向高通披露以减轻风险。

- 03 -

漏洞细节

本文共披露四个安全漏洞,分别为:

VD-1873 / CVE-2020-3657 -命令注入漏洞(CVSSv3 8.8)

VD-1871 / CVE-2020-3657 -栈缓冲区溢出漏洞(CVSSv3 7.6)

VD-1872 / CVE-2020-25858 - NULL指针异常漏洞(CVSSv3 6.5)

VD-1874 / CVE-2020-25859 -命令注入漏洞(CVSS v3 7.9)

具体漏洞细节请点击阅读原文进行查看。

- 04 -

风险评估

据我们所知,这些漏洞还没有被大肆利用,因此还没有对已部署的设备造成任何具体的安全威胁。然而,正如上面的问题证明章节所显示的那样,只要具备技术知识,利用漏洞进行攻击是轻而易举的。我们将继续密切监控任何滥用该漏洞的行为,并通过Vision的威胁情报feed Whistler向Vdoo Vision用户发出警报。

- 05 -

识别脆弱的设备

据我们所知,由于这些易受攻击的文件没有可识别的版本信息,所以这个问题并不能直接检测出来。如果您可以访问一个正在运行的设备,按照以下步骤检查您的设备是否容易受到攻击:

1.通过尝试直接连接或对相关端口执行端口扫描,验证设备正在运行web服务器。

2.成功登录到web服务器(允许cookie)后,您的浏览器将在设备上有一个有效的会话。

3.在尝试执行VD-1871的PoC。如果QCMAP_Web_CLIENT进程似乎崩溃(例如,web服务器超时),您的设备是脆弱的。

4.对VD-1872重复上述步骤,调用PoC并检查崩溃,对VD-1873调用PoC并检查响应中的延迟。

5.找到QCMAP_Web_CLIENT二进制文件并检查其SHA-256是否为以下其中之一:

71311beee4c761f85d46eaadab475541455adbd135f3c868c0800b1703378755

5f19143efa90161bde6eb129f7b43bdf0a25e86ae7a749dc13b7ea645aa590f5

e6d505c80de7ccce0cf297715f67e0efbbc30e7427a846ea04d64af1a9e77dae

0079e76c4c9ca3668789fd4c58c24e66519365c86479f0d7477980d0b6422eed

0a51f755716a688225573ca4cae469acdf6c6350d83d19098580e8e295692668

如果是的话,你的设备可能会受到攻击。

6.如果您运行的是基于高通MDM的Android设备,请确保您的安全补丁级别更新到2020年10月(或更新)。

虹科Vdoo平台作为平台安全分析能力的一部分,能够通过自动扫描设备二进制图像,快速检测设备暴露于上述问题。如果您怀疑自己可能会受到攻击,请随时联系我们寻求帮助。

- 06 -

减轻受影响设备上的漏洞

如果您的设备被发现存在漏洞,且无法更新或修补固件,则可采用以下缓解技术:

1.如果你的设备不需要连接网络,考虑断开连接。

2.如果设备必须连接到网络,请确保通过防火墙阻止对web端口的访问,并确保这些端口不被转发到外部网络。

3.如果您可以在外围保护后部署一个包含WAF的设备,请将其配置为检查包含40个以上查询参数的url。

编辑:jq

-

芯片

+关注

关注

462文章

53554浏览量

459304 -

高通

+关注

关注

78文章

7683浏览量

198684 -

Web

+关注

关注

2文章

1302浏览量

73667 -

调制解调器

+关注

关注

3文章

881浏览量

40587

原文标题:虹科案例 | 安全性防护平台-高通QCMAP发现的主要漏洞

文章出处:【微信号:Hongketeam,微信公众号:广州虹科电子科技有限公司】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

无源探头与有源探头的安全性差异解析

如何确保电能质量在线监测装置频率偏差测量功能远程校准的安全性?

如何确保电能质量在线监测装置远程校准的安全性?

有哪些技术可以提高边缘计算设备的安全性?

如何维护i.MX6ULL的安全内核?

【版本控制安全简报】Perforce Helix Core安全更新:漏洞修复与国内用户支持

微软Outlook曝高危安全漏洞

AGV在工作时如何保持高强度安全性

基于安全性防护平台-高通QCMAP发现的主要漏洞

基于安全性防护平台-高通QCMAP发现的主要漏洞

评论