【Kubernetes】k8s集群安全机制

机制说明

Kubernetes 作为一个分布式集群的管理工具,保证集群的安全性是其一个重要的任务。API Server 是集群内部各个组件通信的中介, 也是外部控制的入口。所以 Kubernetes 的安全机制基本就是围绕保护 API Server 来设计的。

比如 kubectl 如果想向 API Server 请求资源,需要过三关,第一关是认证(Authentication),第二关是鉴权(Authorization), 第三关是准入控制(Admission Control),只有通过这三关才可能会被 K8S 创建资源。

一、认证(Authentication)

1.k8s集群内的三种认证方式

●HTTP Token 认证:通过一个 Token 来识别合法用户

HTTP Token 的认证是用一个很长的特殊编码方式的并且难以被模仿的 Token 字符串来表达客户的一种方式。Token 是一个很长的很复杂的字符串,每一个 Token 对应一个用户名存储在 API Server 能访问的文件中。当客户端发起 API 调用请求时,需要在 HTTP Header 里放入 Token。

●HTTP Base 认证:通过用户名+密码的方式认证

用户名:密码 用 BASE64 算法进行编码后的字符串放在 HTTP Request 中的 Heather Authorization 域里发送给服务端, 服务端收到后进行解码,获取用户名及密码。

●HTTPS 证书认证(最严格):基于 CA 根证书签名的客户端身份认证方式。

注意:Token 认证和 Base 认证方式只能进行服务端对客户端的单向认证,而客户端不知道服务端是否合法;而 HTTPS 证书认证方式 则可以实现双向认证。

2.k8s集群内的认证说明

1)需要被认证的访问类型:

●Kubernetes 组件对 API Server 的访问:kubectl、kubelet、kube-proxy

●Kubernetes 管理的 Pod 对 API Server 的访问:Pod(coredns,dashborad 也是以 Pod 形式运行)

2)安全性说明:

●Controller Manager、Scheduler 与 API Server 在同一台机器,所以直接使用 API Server 的非安全端口访问(比如 8080 端口)

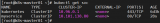

●kubectl、kubelet、kube-proxy 访问 API Server 就都需要证书进行 HTTPS 双向认证,端口号使用 6443

3)证书颁发:

●手动签发:使用二进制部署时,需要先手动跟 CA 进行签发 HTTPS 证书

●自动签发:kubelet 首次访问 API Server 时,使用 token 做认证,通过后,Controller Manager 会为 kubelet 生成一个证书, 以后的访问都是用证书做认证了

4)kubeconfig

kubeconfig 文件包含集群参数(CA 证书、API Server 地址),客户端参数(上面生成的证书和私钥),集群 context 上下文参数 (集群名称、用户名)。Kubenetes 组件(如 kubelet、kube-proxy)通过启动时指定不同的 kubeconfig 文件可以切换到不同的集群 ,连接到 apiserver。

也就是说 kubeconfig 文件既是一个集群的描述,也是集群认证信息的填充。包含了集群的访问方式和认证信息。kubectl 文件默认位于 ~/.kube/config

5)Service Account

Service Account是为了方便 Pod 中的容器访问API Server。因为 Pod 的创建、销毁是动态的,所以要为每一个 Pod 手动生成证书就不可行了。 Kubenetes 使用了 Service Account 来循环认证,从而解决了 Pod 访问API Server的认证问题。

6)Secret 与 SA 的关系

//Kubernetes 设计了一种资源对象叫做 Secret,分为两类:

●用于保存 ServiceAccount 的 service-account-token

●用于保存用户自定义保密信息的 Opaque

3.Service Account 包含三个部分

●Token:是使用 API Server 私钥签名的 Token 字符串序列号,用于访问 API Server 时,Server 端认证

●ca.crt:ca 根证书,用于 Client 端验证 API Server 发送来的证书

●namespace:标识这个 service-account-token 的作用域名空间

注意:默认情况下,每个 namespace 都会有一个 Service Account,如果 Pod 在创建时没有指定 Service Account,就会使用 Pod 所属的 namespace 的 Service Account。每个 Pod 在创建后都会自动设置 spec.serviceAccount 为 default(除非指定了其他 Service Accout)。

二、 鉴权(Authorization)

1.鉴权的方式

之前的认证(Authentication)过程,只是确定通信的双方都确认了对方是可信的,可以相互通信。而鉴权是确定请求方有哪些资源的权限。API Server 目前支持以下几种授权策略:(通过 API Server 的启动参数 “--authorization-mode” 设置)

●AlwaysDeny:表示拒绝所有的请求,一般用于测试

●AlwaysAllow:允许接收所有请求,如果集群不需要授权流程,则可以采用该策略,一般用于测试

●ABAC(Attribute-Based Access Control):基于属性的访问控制,表示使用用户配置的授权规则对用户请求进行匹配和控制。也就是说定义一个访问类型的属性,用户可以使用这个属性访问对应的资源。此方式设置较为繁琐,每次设置需要定义一长串的属性才可以。

●Webhook:通过调用外部 REST 服务对用户进行授权,即可在集群外部对K8S进行鉴权

●RBAC(Role-Based Access Control):基于角色的访问控制,K8S自1.6版本起默认使用规则

2.RBAC 相对其它访问控制方式的优势:

●对集群中的资源(Pod,Deployment,Service)和非资源(元信息或者资源状态)均拥有完整的覆盖

●整个 RBAC 完全由几个 API 资源对象完成,同其它 API 资源对象一样,可以用 kubectl 或 API 进行操作

●可以在运行时进行调整,无需重启 API Server,而 ABAC 则需要重启 API Server

3.RBAC 的 API 资源对象说明

RBAC 引入了 4 个新的顶级资源对象:Role、ClusterRole、RoleBinding、ClusterRoleBinding,4 种对象类型均可以通过 kubectl 与 API Server 操作。

官方文档:https://kubernetes.io/docs/reference/access-authn-authz/rbac/

4.RBAC的角色与角色绑定

//角色

Role:授权指定命名空间的资源控制权限

ClusterRole:可以授权所有命名空间的资源控制权限

#如果使用 RoleBinding 绑定 ClusterRole,仍会受到命名空间的影响;如果使用 ClusterRoleBinding 绑定 ClusterRole, 将会作用于整个 K8S 集群。

//角色绑定

RoleBinding:将角色绑定到主体(即subject)

ClusterRoleBinding:将集群角色绑定到主体

//主体(subject)

User:用户

Group:用户组

ServiceAccount:服务账号

#User 使用字符串表示,它的前缀 system: 是系统保留的,集群管理员应该确保普通用户不会使用这个前缀格式;Group 书写格式与 User 相同,同样 system: 前缀也为系统保留。

#Pod使用 ServiceAccount 认证时,service-account-token 中的 token(JWT) 会保存用户信息。 有了用户信息,再创建一对角色/角色绑定(集群角色/集群角色绑定)资源对象,就可以完成权限绑定了。

5.Role and ClusterRole

在 RBAC API 中,Role 表示一组规则权限,权限只能增加(累加权限),不存在一个资源一开始就有很多权限而通过 RBAC 对其进行减少的操作。也就是说只有白名单权限,而没有黑名单权限的概念。

Role 只能定义在一个 namespace 中,如果想要跨 namespace 则可以创建 ClusterRole,也就是说定义 ClusterRole 不需要绑定 namespace。

1)Role的字段定义

apiVersion: rbac.authorization.k8s.io/v1 #指定 core API 组和版本 kind: Role #指定类型为 Role metadata: namespace: default #使用默认命名空间 name: pod-reader #Role 的名称 rules: #定义规则 - apiGroups: [""] #标明 core API 组 resources: ["pods"] #资源对象为 Pod 类型 verbs: ["get","watch","list"] #被授予的操作权限

注意:以上配置的意义是,如果把 pod-reader 这个 Role 赋予给一个用户,那么这个用户将在 default 命名空间中具有对 Pod 资源对象 进行 get(获取)、watch(监听)、list(列出)这三个操作权限。

2)ClusterRole 示例

apiVersion:rbac.authorization.k8s.io/v1 kind:ClusterRole metadata: #"namespace"被忽略,因为 ClusterRoles 不受名字空间限制 name: secret-reader rules: - apiGroups: [""] resources: ["secrets"] #资源对象为 Secret 类型 verbs: ["get","watch","list"]

3)RoleBinding and ClusterRoleBinding示例

RoloBinding 可以将角色中定义的权限授予用户或用户组,RoleBinding 包含一组主体(subject),subject 中包含有不同形式的待授予权限资源类型(User、Group、ServiceAccount);

RoloBinding 同样包含对被绑定的 Role 引用;

RoleBinding 适用于某个命名空间内授权,而 ClusterRoleBinding 适用于集群范围内的授权

apiVersion:rbac.authorization.k8s.io/v1 kind:RoleBinding metadata: name: read-pods namespace:default subjects: - kind: User name: zhangsan apiGroup: rbac.authorization.k8s.io roleRef: kind: Role name: pod-reader apiGroup: rbac.authorization.k8s.io #将default命名空间的 pod-reader Role 授予 zhangsan 用户,此后 zhangsan 用户在default命名空间中将具有 pod-reader 的权限。

6.Resources

Kubernetes 集群内一些资源一般以其名称字符串来表示,这些字符串一般会在 API 的 URL 地址中出现; 同时某些资源也会包含子资源,例如 log 资源就属于 pods 的子资源,API 中对 Pod 日志的请求 URL 样例如下:

GET /api/v1/namespaces/{namespace}/pods/{name}/log

kubectl get pods myapp-demo1 -n default

HTTP GET https:///api/v1/namespaces/default/pods/myapp-demo1/log

#在这里,pods 对应名字空间作用域的 Pod 资源,而 log 是 pods 的子资源。

如果要在 RBAC 授权模型中控制这些子资源的访问权限,可以通过 / 分隔符来分隔资源和子资源实现。

AI写代码

#以下是一个定义允许某主体读取 pods 同时访问这些 Pod 的 log 子资源的 Role 定义样例: apiVersion:rbac.authorization.k8s.io/v1 kind:Role metadata: namespace:default name: pod-and-pod-logs-reader rules: - apiGroups: [""] resources: ["pods","pods/log"] verbs: ["get","list"] #rules.verbs有:"get","list","watch","create","update","patch","delete","exec" #rules.resources有:"services","endpoints","pods","secrets","configmaps","crontabs","deployments","jobs","nodes","rolebindings","clusterroles","daemonsets","replicasets","statefulsets","horizontalpodautoscalers","replicationcontrollers","cronjobs" #rules.apiGroups有:"","apps","autoscaling","batch"

三、准入控制(Admission Control)

1.概念

准入控制是 API Server 的一个准入控制器插件列表,通过添加不同的插件,实现额外的准入控制规则。发送到 API Server 的请求都需要经过这个列表中的每个准入控制器插件的检查,检查不通过,则拒绝请求。

一般建议直接采用官方默认的准入控制器。

官方准入控制器推荐列表(不同版本各有不同):

NamespaceLifecycle,LimitRanger,ServiceAccount,DefaultStorageClass,DefaultTolerationSeconds,MutatingAdmissionWebhook,ValidatingAdmissionWebhook,ResourceQuota,NodeRestriction

2.列举几个插件的功能

●NamespaceLifecycle:用于命名空间回收,防止在不存在的 namespace 上创建对象,防止删除系统预置 namespace,删除 namespace 时,连带删除它的所有资源对象。

●LimitRanger:用于配额管理,确保请求的资源量不会超过资源所在 Namespace 的 LimitRange 的限制。

●ServiceAccount:用于在每个 Pod 中自动化添加 ServiceAccount,方便访问 API Server。

●ResourceQuota:基于命名空间的高级配额管理,确保请求的资源数量不会超过资源的 ResourceQuota 限制。

●NodeRestriction: 用于 Node 加入到 K8S 群集中以最小权限运行。

官方文档参考:https://kubernetes.io/zh/docs/reference/access-authn-authz/admission-controllers/

3.资源限制 - Pod

Kubernetes对资源的限制实际上是通过cgroup来控制的,cgroup是容器的一组用来控制内核如何运行进程的相关属性集合。针对内存、CPU 和各种设备都有对应的 cgroup。

默认情况下,Pod 运行没有 CPU 和内存的限额。这意味着系统中的任何 Pod 将能够像执行该 Pod 所在的节点一样, 消耗足够多的 CPU 和内存。一般会针对某些应用的 pod 资源进行资源限制,这个资源限制是通过 resources 的 requests 和 limits 来实现。requests 为创建 Pod 时初始要分配的资源,limits 为 Pod 最高请求的资源值。

示例:

spec:

containers:

- image: xxxx

imagePullPolicy: IfNotPresent

name: auth

ports:

- containerPort: 8080

protocol: TCP

resources:

limits:

cpu: "2"

memory: 1Gi

requests:

cpu: 250m

memory: 250Mi

4.资源限制 - 命名空间

1)计算资源配额

apiVersion:v1 kind:ResourceQuota #使用 ResourceQuota 资源类型 metadata: name: compute-resources namespace: spark-cluster #指定命令空间 spec: hard: pods:"20" #设置 Pod 数量最大值 requests.cpu:"2" requests.memory:1Gi limits.cpu:"4" limits.memory:2Gi

2)配置对象数量配额限制

apiVersion: v1 kind: ResourceQuota metadata: name: object-counts namespace: spark-cluster spec: hard: configmaps: "10" persistentvolumeclaims: "4" #设置 pvc 数量最大值 replicationcontrollers: "20" #设置 rc 数量最大值 secrets: "10" services: "10" services.loadbalancers: "2" #如果Pod没有设置requests和limits,则会使用当前命名空间的最大资源;如果命名空间也没设置,则会使用集群的最大资源。 K8S 会根据 limits 限制 Pod 使用资源,当内存超过 limits 时 cgruops 会触发 OOM。 这里就需要创建 LimitRange 资源来设置 Pod 或其中的 Container 能够使用资源的最大默认值 apiVersion: v1 kind: LimitRange #使用 LimitRange 资源类型 metadata: name: mem-limit-range namespace: test #可以给指定的 namespace 增加一个资源限制 spec: limits: - default: #default 即 limit 的值 memory: 512Mi cpu: 500m defaultRequest: #defaultRequest 即 request 的值 memory: 256Mi cpu: 100m type: Container #类型支持 Container、Pod、PVC

链接:https://blog.csdn.net/weixin_68840588/article/details/141318944?spm=1001.2014.3001.5502

-

集群

+关注

关注

0文章

130浏览量

17600 -

服务端

+关注

关注

0文章

68浏览量

7339 -

kubernetes

+关注

关注

0文章

256浏览量

9412

原文标题:【Kubernetes】k8s集群安全机制

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

什么是 K8S,如何使用 K8S

K8s 从懵圈到熟练 – 集群网络详解

Docker不香吗为什么还要用K8s

简单说明k8s和Docker之间的关系

K8S集群服务访问失败怎么办 K8S故障处理集锦

切换k8s上下文有多快

k8s是什么意思?kubeadm部署k8s集群(k8s部署)|PetaExpres

K8s多集群管理:为什么需要多集群、多集群的优势是什么

k8s云原生开发要求

k8s集群安全机制说明

k8s集群安全机制说明

评论