如今,网络安全受到黑客威胁和病毒攻击越来越频繁,追踪攻击源头对于维护网络安全变得尤为重要。当我们遭受网络攻击时,通过IP地址追踪技术结合各种技术手段和算法,可以逐步还原出攻击者的IP地址路径,随着线索我们可以一路追查,最终定位到攻击源头。

IP定位技术的工作流程

数据收集

通过网络安全设备,例如入侵检测系统IDS/IPS的实时监测与分析,我们能够捕获到流经网络的大量流量数据。这些数据中隐藏着攻击者的蛛丝马迹。同时,利用专门的流量分析工具进行深入分析,可以进一步提取出与攻击相关的关键信息。此外,系统日志、应用日志和网络日志也是不可或缺的数据来源,它们不仅记录了攻击发生的时间,还有攻击的方式和途径等重要信息。

数据分析

在数据收集的基础上,数据分析成为了追踪攻击源头的关键环节。通过运用统计分析、机器学习等先进的数据分析技术,我们能够检测出网络流量中的异常模式,这些模式往往预示着网络攻击的存在。接着,从海量数据中筛选出与攻击相关的IP地址,这些地址可能是攻击者的真实源地址,也可能是被用作跳板或代理的中间地址。最后,通过行为模式分析,我们可以进一步确认攻击者的身份和意图,为后续的追踪工作提供有力支持。

IP地址定位

在确定了攻击者的IP地址后,我们利用IP地址归属地数据库进行比对查询,可以迅速获取到攻击者的大致地理位置信息(如城市、经纬度等)。这些信息虽然不够精确到具体门牌号,但已经足以为我们指明追踪的方向。同时,通过反向DNS查询将IP地址转换为域名,我们还可以获取更多关于攻击者使用的网络服务和网络架构的线索。

追踪和还原路径

利用IP定位技术结合网络流量监控技术持续监控攻击者的网络活动,我们可以追踪其攻击路径并发现潜在的攻击目标,从而锁定攻击源。此外,通过与其他组织或机构进行协作和信息共享我们可以更加全面地了解攻击者的行为和策略,从而提高追踪和防御的效率。

利用IP定位技术,我们能够迅速锁定网络攻击者的源头位置,及时启动应急响应机制,有效隔离并阻断攻击路径,确保网络安全防线的稳固与高效。IP定位技术帮助我们极大地缩短追踪攻击源的时间,避免造成更多不必要的损失。

但我们需要注意的是,网络发展日新月异,网络黑客们的攻击手段也层出不穷。因此,我们需要不断学习和掌握最新的技术手段和算法,以应对更加复杂和隐蔽的攻击行为。同时,我们也要加强网络安全意识,提高防护能力,注意保护企业隐私。

审核编辑 黄宇

-

IP

+关注

关注

5文章

1850浏览量

154990 -

定位

+关注

关注

5文章

1554浏览量

36544

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

华为如何通过大模型技术打造智能IP网络

芯源半导体安全芯片技术原理

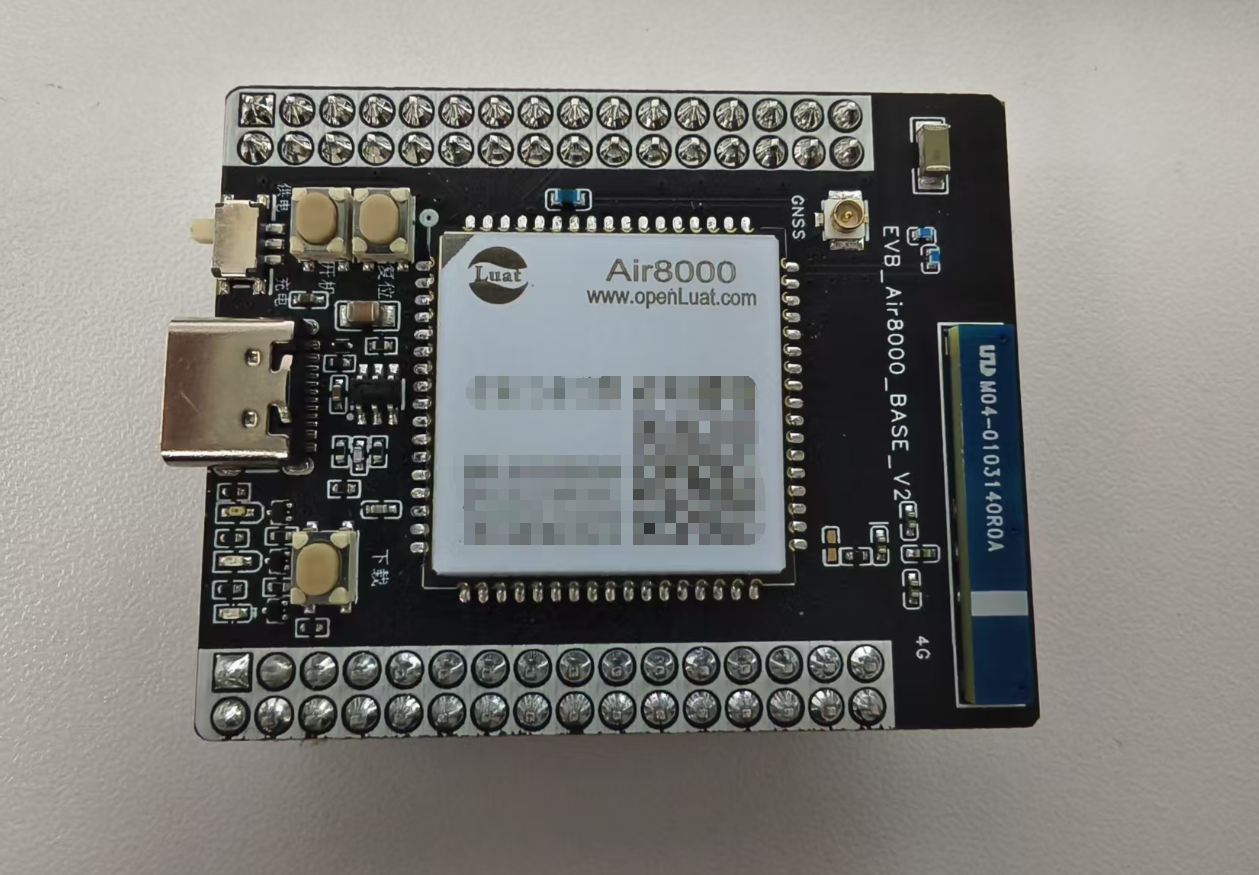

LuatOS下GNSS定位开发实战:初识定位、NMEA解码与位置追踪上报

云加速是如何隐藏源服务器ip的

UWB - TDOA方案定位技术

findmy定位技术的技术原理说明简介

TCP攻击是什么?有什么防护方式?

稳定、高效、智能:蜂鸟IP如何为技术玩家提供可靠动态IP服务?

智慧工地人员定位系统:技术融合驱动建筑管理革新

动态IP技术演进:从网络基石到智能连接时代的创新引擎

智慧园区人员定位及轨迹追踪技术哪个好?

IP定位技术追踪网络攻击源的方法

IP定位技术追踪网络攻击源的方法

评论