本篇文章让我带你认识一下什么是oauth协议

什么是 oauth协议 ?

百度百科上解释:允许用户提供一个令牌,而不是用户名和密码来访问他们存放在特定服务提供者的数据。每一个令牌授权一个特定的网站(例如,视频编辑网站)在特定的时段(例如,接下来的2小时内)内访问特定的资源(例如仅仅是某一相册中的视频)。这样,OAuth允许用户授权第三方网站访问他们存储在另外的服务提供者上的信息,而不需要分享他们的访问许可或他们数据的所有内容。

简单的来讲就是一个令牌,这个令牌可以有一定的权限,在不知道用户密码的情况下也可以进行部分的功功能操作。用一个例子帮助理解:一个甲方公司,公司里面使用一卡通,这张卡可以门禁,食堂,等等,公司招了外包进来,外包只能开通门禁就行,其他的权限是没有的。这时候公司就不会给一张正式员工的卡,而是外包的卡,正编员工卡就是用户的账号密码,这个外包卡就相当于是一个令牌,并且可能公司会给你的外包卡设置一个有效期,等有效期快到的时候有需要申请延期。这个就相当于是oauth协议模式。用户不会给你用户名和密码,那样相当于放开了所有的权限,而会给你提供一个令牌,在有效期类可以访问特定的功能服务 使用令牌的优点:

- 令牌是短期的,到期会自动失效,用户自己无法修改。密码一般长期有效,用户不修改,就不会发生变化。

- 令牌可以被数据所有者撤销,会立即失效。

- 令牌有权限范围(scope),对于网络服务来说,只读令牌就比读写令牌更安全。密码一般是完整权限

oauth协议有四种模式;

1、授权码模式 2、隐藏式 3、密码式 4、客户端凭证 其中授权码方式是最常用的流程,安全性也最高,今天我们就来着重讲一下授权码模式。 授权码模式: 指的是第三方应用先申请一个授权码,然后再用该码获取令牌,授权码通过前端传送,令牌则是储存在后端,而且所有与资源服务器的通信都在后端完成。这样的前后端分离,可以避免令牌泄漏。

授权码模式主要分为几个步骤

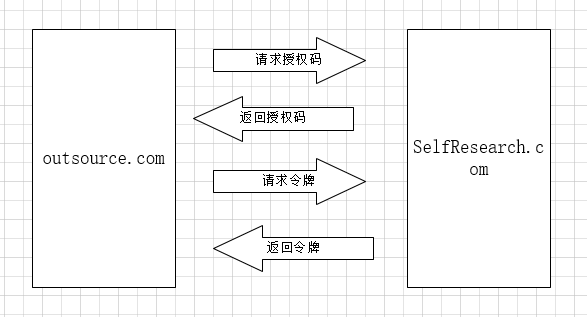

以甲方公司员工卡系统(SelfResearch.com)和外包公司员工卡系统(outsource.com)为例,下面是授权码模式的流程

请求授权码

首先,甲方公司给外包员工方提供一个授权链接,外包员工点击连接,申请授权码,连接参数如下所示

https://SelfResearch.com/oauth/authorize?response_type=code&client_id=CLIENT_ID&redirect_uri=CALLBACK_URL&scope=read

response_type参数表示要求返回授权码(code), client_id参数让 甲方 知道是谁在请求, redirect_uri参数是 甲方系统 接受或拒绝请求后的跳转网址, scope参数表示要求的授权范围(这里是只读)。

返回授权码

用户跳转到这个之后,甲方公司会先要求用户登录,然后请求授权,如果同意就跳转到redirect_uri这个参数的地址,并返回授权码

https://SelfResearch.com/callback?code=AUTHORIZATION_CODE

code就是表示授权码

请求令牌

外包员工拿着授权码去请求令牌

https://SelfResearch.com/oauth/token?client_id=CLIENT_ID&client_secret=CLIENT_SECRET&grant_type=authorization_code&code=AUTHORIZATION_CODE&redirect_uri=CALLBACK_URL

- client_id参数和client_secret参数用来让 甲方公司 确认 外包员工 的身份(client_secret参数是保密的,因此只能在后端发请求)。

- grant_type参数的值是AUTHORIZATION_CODE,表示采用的授权方式是授权码。

- code参数是上一步拿到的授权码。

- redirect_uri参数是令牌颁发后的回调网址。

返回令牌 外包员工访问redirect_uri会得到一串json数据:

{

"access_token": "67c4051b-36c8-11ec-af33-00163e0808bf",

"token_type": "bearer",

"refresh_token": "71975ccc-36c8-11ec-af33-cfd2826915e5",

"expires_in": 3249,

"scope": "read"

}

access_token就是令牌了,用户需要访问其他接口就需要带上这个token去访问了 refresh_token这个是刷新令牌,如果需要使用新的token,就需要通过这个刷新令牌来获取最新的access_token。

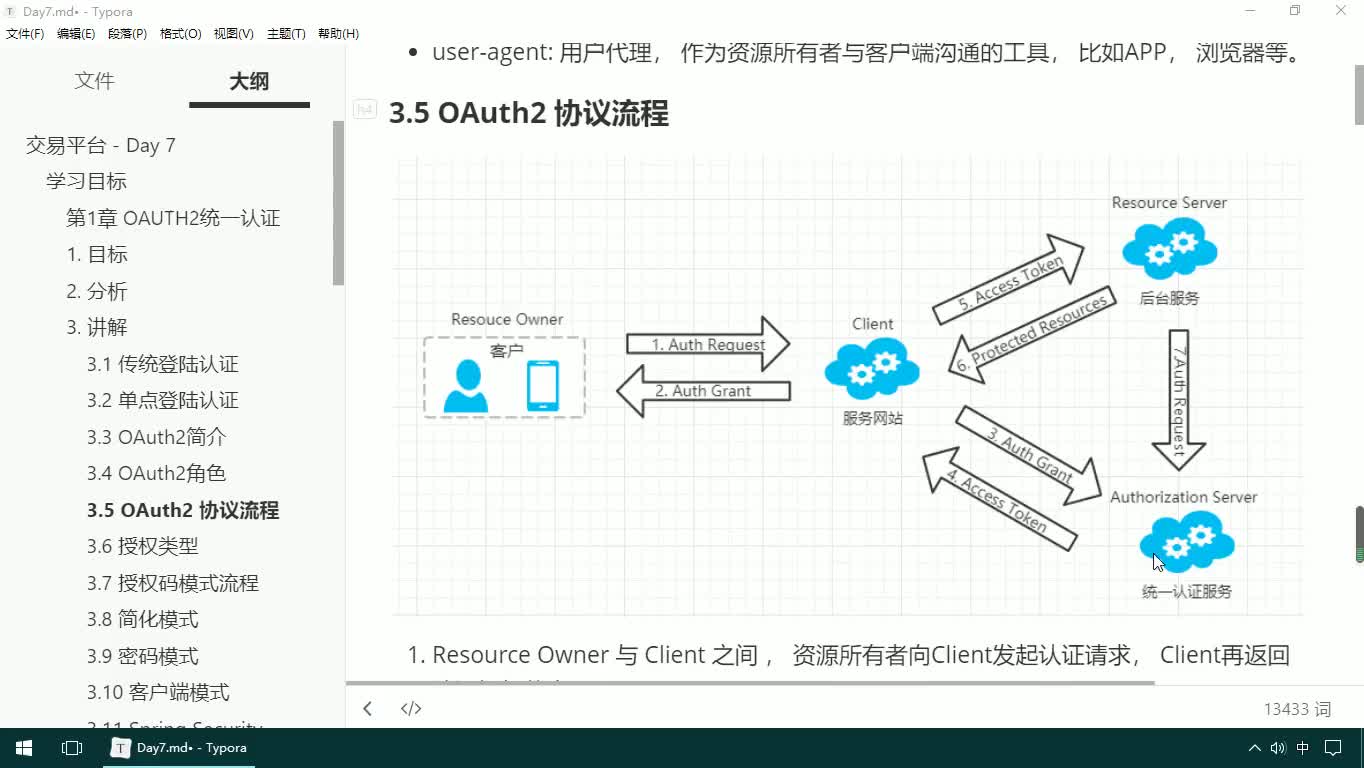

实现 oauth2,可以分为三个步骤

- 认证服务

- 资源服务

- 第三方服务

现在第三方用户(test9527)想去访问资源中的部分功能(接口),但是改功能只有User角色才能访问,需要先通过认证服务器获取user的授权码,然后拿着这个code和自己账号信息去获取token,并校验通过之后才能访问到资源服务器,也就是第三方用户通过 test9527 可以访问本来需要user权限才能访问的资源功能(接口)

实现步骤:

创建三个服务oauth-server(认证服务)、resource-server(资源服务)、third-server(第三方服务

maven依赖

< !-- oauth2 -- >

< dependency >

< groupId >org.springframework.security.oauth< /groupId >

< artifactId >spring-security-oauth2< /artifactId >

< version >2.1.3.RELEASE< /version >

< /dependency >

< !-- spring security-- >

< dependency >

< groupId >org.springframework.boot< /groupId >

< artifactId >spring-boot-starter-security< /artifactId >

< /dependency >

oauth-server 服务配置文件

/**

* 模拟第三方授权配置

*/

@EnableAuthorizationServer

@Configuration

public class AuthConfig extends AuthorizationServerConfigurerAdapter {

@Resource

ClientDetailsService clientDetailsService;

/**

* 资源服务器校验Token

*/

@Override

public void configure(AuthorizationServerSecurityConfigurer security) {

security.checkTokenAccess("permitAll()").allowFormAuthenticationForClients();

}

/**

* 第三方客户端请求配置,和资源服务访问的配置,不设置默认都可以访问,提供默认回调地址

*/

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

//第三方用户

.withClient("test9527")

.secret(new BCryptPasswordEncoder().encode("test9527"))

.resourceIds("resource")

//认证模式

.authorizedGrantTypes("authorization_code","refresh_token")

.scopes("all")

//回调地址

.redirectUris("http://localhost:8082/notify.html");

}

/**

* 配置访问端点

*/

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) {

endpoints.authorizationCodeServices(authorizationCodeServices()).tokenServices(tokenServices());

}

/**

* 内存管理

*/

@Bean

AuthorizationCodeServices authorizationCodeServices() {

return new InMemoryAuthorizationCodeServices();

}

/**

* Token管理规则

*/

@Bean

AuthorizationServerTokenServices tokenServices() {

DefaultTokenServices services = new DefaultTokenServices();

services.setClientDetailsService(clientDetailsService);

services.setSupportRefreshToken(true);

services.setTokenStore(tokenStore());

services.setAccessTokenValiditySeconds(3600);

services.setRefreshTokenValiditySeconds(3600*7);

return services;

}

@Bean

TokenStore tokenStore() {

return new InMemoryTokenStore();

}

配置spring security

/**

* 模拟本地用户配置

*/

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

/**

* 密码加密方式

*/

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

/**

* 内存中虚拟用户和角色

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("user")

.password(new BCryptPasswordEncoder().encode("123456"))

.roles("user");

}

/**

* 表单登录

*/

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable().formLogin();

}

}

resource-server配置

/**

* 资源服务管理配置

*/

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

/**

* Token令牌校验

*/

@Bean

RemoteTokenServices tokenServices() {

RemoteTokenServices services = new RemoteTokenServices();

services.setCheckTokenEndpointUrl("http://localhost:8080/oauth/check_token");

services.setClientId("test9527");

services.setClientSecret("test9527");

return services;

}

/**

* 服务资源ID配置

*/

@Override

public void configure(ResourceServerSecurityConfigurer resources) throws Exception {

resources.resourceId("resource").tokenServices(tokenServices());

}

/**

* 模拟用户权限规则

*/

@Override

public void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//访问user下的路径需要user角色

.antMatchers("/user/**").hasRole("user")

.anyRequest().authenticated();

}

resource下的功能(接口)

第三方服务首先认证,获取授权码code http://localhost:8080/oauth/authorize?client_id=test9527&response_type=code&scope=all&redirect_uri=http://localhost:8082/notify.html

此时会到认证服务器中的user认证

此时需要user用户同意授权,当认证服务中的user用户同意之后,到如下页面,此时看接口可以知道已经拿到code授权码,并跳转到我们需要跳转的地址

redirect_uri=http://localhost:8082/notify.html

拿到授权码之后访问回调地址 http://localhost:8082/notify.html?code=Rs067L 然后通过code,client_id,client_secret 等参数访问获取令牌地址 https://SelfResearch.com/oauth/token?client_id=CLIENT_ID&client_secret=CLIENT_SECRET&grant_type=authorization_code&code=SMD5nj&redirect_uri=redirect_uri=http://localhost:8082/notify.html 成功之后会返回token,刷新token,以及token有效时间,如下

拿到token之后,我们再去访问资源服务器,此时就能顺利访问到功能(接口)了

最终效果,最终第三方用户test9527访问当了资源服务器功

-

数据

+关注

关注

8文章

7315浏览量

94003 -

参数

+关注

关注

11文章

1868浏览量

33766

发布评论请先 登录

跟着小狂玩天猫精灵智能设备对接--服务器篇(二)

K8s 从懵圈到熟练 – 镜像拉取这件小事

协议是什么 协议栈又是什么

如何使用ESP8266作为简单页面的网络服务器来生成OAuth代码以批准设备并生成刷新令牌和访问令牌?

OSPF协议,OSPF协议是什么意思

SIP协议,什么是SIP协议

V-CHARGE的V2I通讯系统由德国TU Braunschweig大学完成设计

六款开源项目推荐

SSO单点登录和OAuth2.0的区别和理解

什么是单点登录?解读单点登录两个协议:SAML、OAuth2

Spring Boot 3.1 中如何整合Spring Security和Keycloak

什么是oauth协议

什么是oauth协议

评论