对于网络安全而言,如今这个时代,是个人人都能拿起武器的时代。如果您想要拿起武器保护自己,或者在网络世界中探索,不如先装备好武器。

在信息安全领域,Kali Linux是一个广受欢迎的渗透测试和网络安全分析操作系统。它包含了大量的预装工具,涵盖渗透测试的各个阶段,使得安全专家可以轻松地进行漏洞分析、攻击模拟和系统加固。以下是Kali Linux中十五大必备工具的简要介绍:

1.Nmap:一款强大的网络扫描工具,用于探测目标网络中的在线主机、开放端口、运行的服务和操作系统版本。

2.Wireshark:流行的网络协议分析器,可用于实时捕获和分析网络数据包,帮助分析网络流量和调试通信问题。

3.Metasploit:一个渗透测试框架,集成了大量的漏洞利用模块、辅助工具和Payload生成器,用于模拟攻击和验证系统漏洞。

4.Burp Suite:一款Web应用渗透测试工具套件,包括代理服务器、扫描器、爬虫和攻击模块,用于分析和测试Web应用程序的安全性。

5.Aircrack-ng:一套用于破解无线网络密码的工具集,支持多种加密协议,如WEP、WPA和WPA2。

6.John the Ripper:一款强大的密码破解工具,支持多种哈希算法和加密格式,用于暴力破解和字典攻击。

7.Hydra:一款高速登录破解工具,支持多种网络协议,如SSH、FTP、HTTP等,可用于破解用户名和密码。

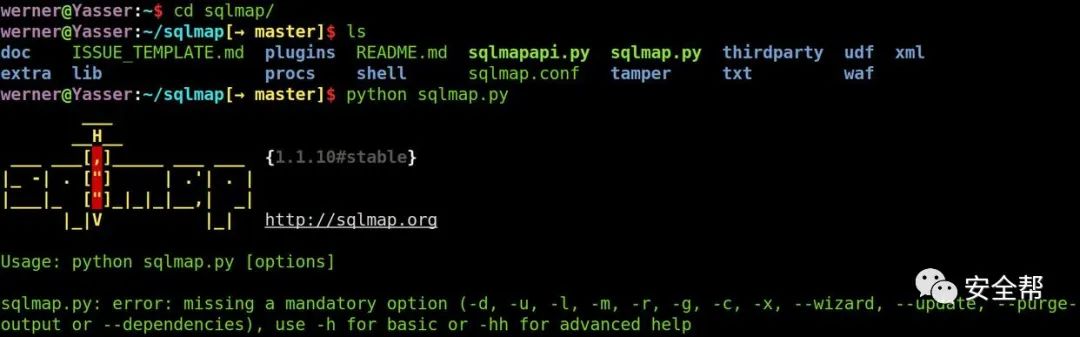

8.SQLMap:一款自动化SQL注入工具,用于检测和利用Web应用程序中的SQL注入漏洞。

9.Nikto:一款Web服务器扫描工具,用于探测目标服务器的配置错误、已知漏洞和不安全的Web应用程序。

10.Social-Engineer Toolkit (SET):一套社会工程学攻击工具,用于模拟钓鱼攻击、虚假网站和其他欺诈手段。

11.Maltego:一款信息收集和可视化工具,用于分析网络拓扑、社交网络关系和其他关联数据。

12.OWASP Zed Attack Proxy (ZAP):一个开源的Web应用安全扫描器,用于自动发现Web应用程序中的安全漏洞。

13.Empire:一款用于建立和管理具有持久性和隐蔽性的攻击载荷的Post-Exploitation框架。Empire包括大量的模块,可用于横向移动、权限提升、数据窃取和其他后渗透操作。

14.Mimikatz:一款Windows平台的凭据抓取工具,用于提取明文密码、哈希值、PIN码和Kerberos票据等敏感信息。通过利用Windows系统中的漏洞和设计缺陷,Mimikatz能够窃取其他用户的凭据。

15.Armitage:一个Metasploit的图形化前端工具,用于简化Metasploit框架的操作和可视化渗透测试过程。Armitage提供了一套易于使用的界面,帮助渗透测试者快速地发现漏洞、生成攻击载荷和管理已控制的目标系统。

这些工具只是Kali Linux中众多强大工具的一部分。值得注意的是,这些工具应当在合法和道德的范围内使用,以确保网络安全和隐私保护。通过熟练掌握和运用这些工具,安全专家和渗透测试者可以更好地分析和评估系统的安全状况,为企业和个人提供安全防护建议。

审核编辑 :李倩

-

服务器

+关注

关注

13文章

10096浏览量

90901 -

操作系统

+关注

关注

37文章

7329浏览量

128653 -

生成器

+关注

关注

7文章

322浏览量

22509

原文标题:黑客必备的十五大兵器

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

科技看点|“十五五”赋能连接器行业的机遇

雷曼光电硬核科技助力第十五届全国运动会

“十五五” 点名的“具身智能”,是什么?

《十五五规划建议》深度解读:从“措辞之变”看AIoT的“机遇之门”

如祺出行被授予十五运会和残特奥会自动驾驶服务商标牌

第十五章 DAC (下篇)

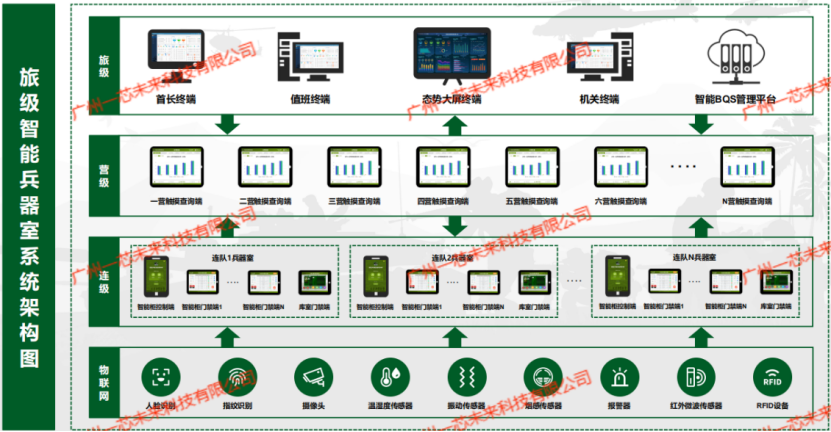

攻克枪弹管理难题:RFID 数字化方案打造兵器室管控新模式

科技护航军械管理:RFID 智能兵器室管控系统创新方案

黑客必备的十五大兵器

黑客必备的十五大兵器

评论