SecurityServiceBox:一个Windows平台下既可以满足安服仔日常渗透工作也可以批量刷洞的工具盒子。大佬轻喷

项目地址

https://github.com/givemefivw/SecurityServiceBox

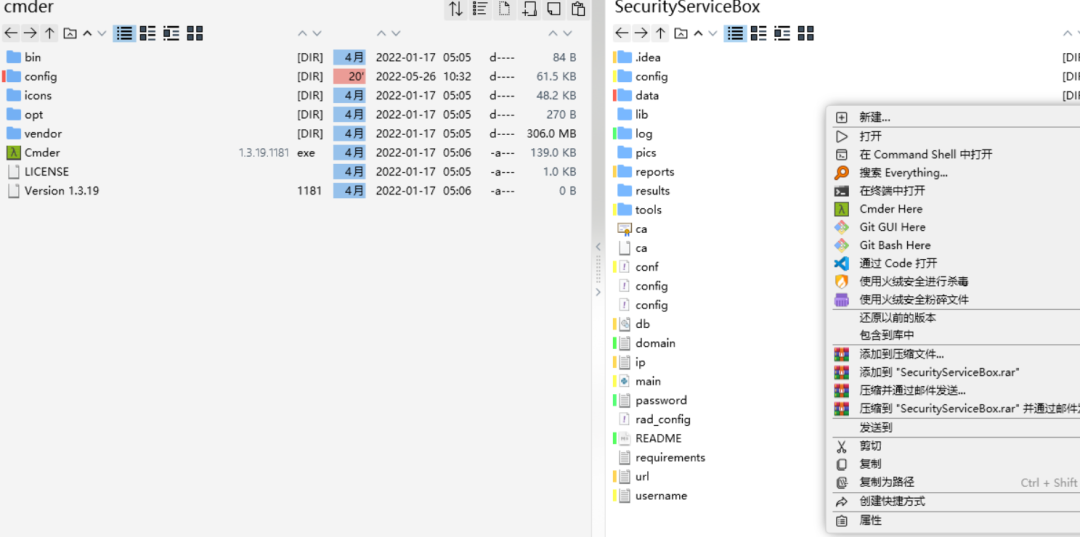

0x00 更新·题外话—终端选取

在盒子的tools当中,很多工具运行都是带有颜色标识的,例如nuclei, vulmap,原生的cmd终端虽然方便快捷,但因为平台环境的不同导致运行时颜色选项显示成一堆杂乱的字符,十分影响观感。所以说下题外话供参考。自从微软更新了Windows Terminal之后,将其替换默认cmd都是最好的选择,但是很可惜替换默认的功能仅适用于Win11和Win10的特定版本,而不满足的版本无法通过Terminal的设置替换默认cmd。所以只能退而求其次,选用cmder工具。通过管理员设置Cmder.exe /REGISTER ALL注册,可以达到右键打开的功能,如下: 替换后的效果:

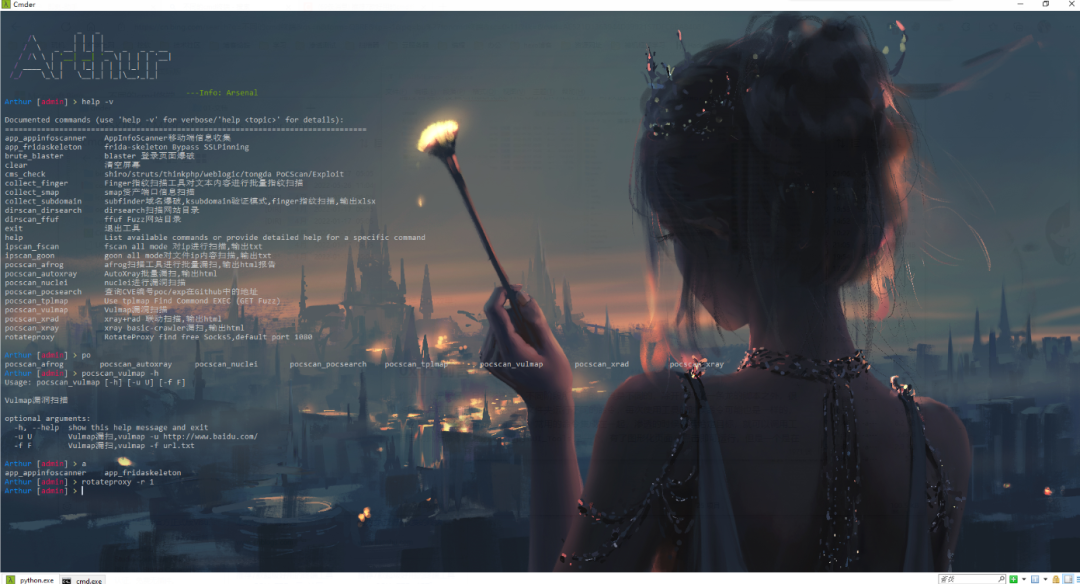

替换后的效果: 此时运行只需要在Cmder对话框切换,不需要再使用Windows的任务栏一个一个打开看。当然,终端cmd仅是为了美化,看起来好看一些,除Cmder之外还有很多更好用的代替工具,娱乐之余,仅供参考。

此时运行只需要在Cmder对话框切换,不需要再使用Windows的任务栏一个一个打开看。当然,终端cmd仅是为了美化,看起来好看一些,除Cmder之外还有很多更好用的代替工具,娱乐之余,仅供参考。0x01 前言

作为一个安服仔,日常渗透中,不同阶段所使用的工具是不同的,除开自动化一条龙的脚本之外,很多时候是需要反复的进入不同的文件夹运行不同的命令,每次使用工具的时候命令可能也是一样的,那么是否有种方式将常用的工具,常用的命令集成在一起,渗透的时候仅需给定目标,就可以调用工具自动执行命令。之前流行过的GUI_Tools是一个,有了图形化页面,点击即可运行,但是一个是在Windows环境下界面实在不敢恭维,一个是无法更好的交互(或者也许我没找到交互的方式)。后来无意间发现了阿浪师傅写的一个自用的命令行调用工具,也就是Wanli的初始版本。最开始也在公众号文章说过,最初的设定是“把常用的工具给做了一个调用整合到一个程序内,功能拓展比较方便,目前是根据自己的一些习惯写的,比如目录扫描、子域名爆破+验证、漏洞扫描”。就相当于一个快捷启动工具,与GUI_Tools不同的是,Wanli可以更好的交互,执行自定义的命令。当然,并无比较的意思,两个师傅的工具都有在用(手动狗头 :)。Wanli的项目地址:https://github.com/ExpLangcn/WanLi‣与最初的版本不同,最新的Wanli定位发生了变化,由自用的调度工具变为了偏向红队的收集漏扫一体化工具,效果同样顶呱呱。本篇文章依据Wanli的初始版本。0x02 运行截图

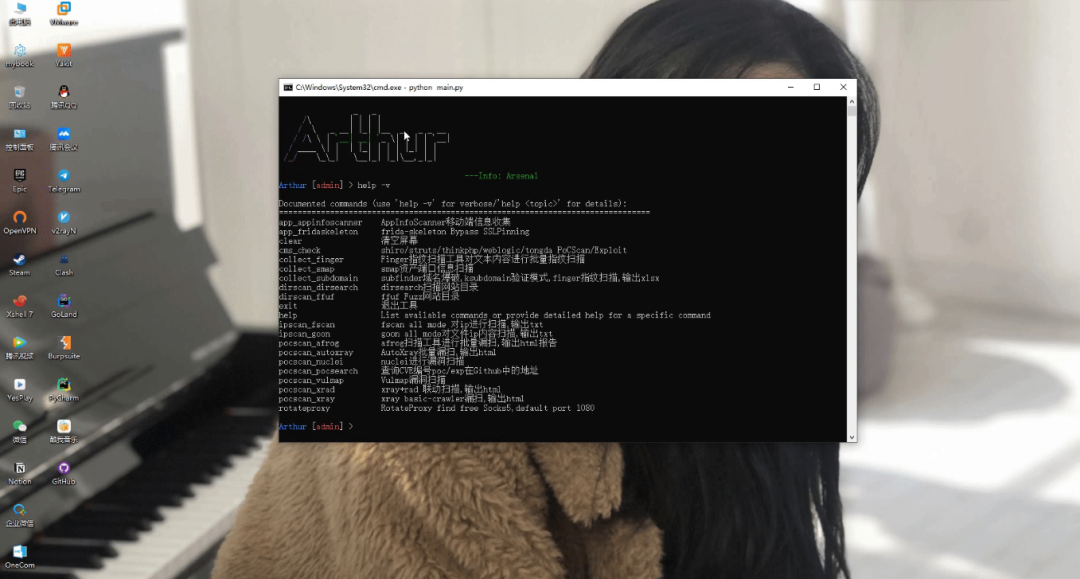

运行主界面: 基于Win环境下运行

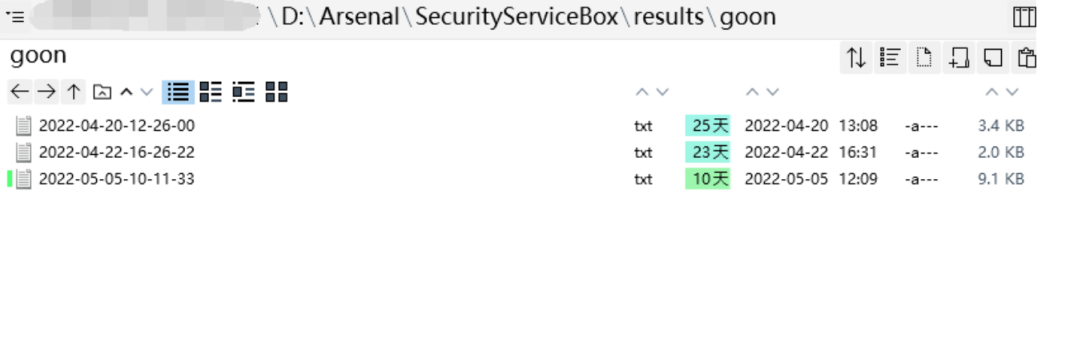

基于Win环境下运行cmd /k即可新开cmd窗口,除collect_subdomain之外,其余工具均可无需等待当前命令执行结束直接执行下一条命令。且支持TAB键关键字自动补全。动态截图: 命令执行结束后,在results文件夹下可查看输出的报告(Finger扫描的结果在

命令执行结束后,在results文件夹下可查看输出的报告(Finger扫描的结果在tools/collect/finger/output文件夹内)

0x03 集合

目前为止,工具集合了常见的域名收集、目录扫描、ip扫描、指纹扫描、PoC验证等常用工具,具体如下:域名收集:- subfinder:subfinder(github.com)

- ksubdomain:knownsec/ksubdomain: 无状态子域名爆破工具 (github.com)

- Finger:EASY233/Finger: 一款红队在大量的资产中存活探测与重点攻击系统指纹探测工具 (github.com)

- smap:s0md3v/Smap: a drop-in replacement for Nmap powered by shodan.io (github.com)

- fscan:shadow1ng/fscan: 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。(github.com)

- goon:(github.com)

- dirsearch:maurosoria/dirsearch: Web path scanner (github.com)

- ffuf:ffuf/ffuf: Fast web fuzzer written in Go (github.com)

- afrog:zan8in/afrog: 一个挖洞工具 - A tool for finding vulnerabilities (github.com)

- autoxray:内置,xray basic爬虫模式自动批量扫描

- nuclei:projectdiscovery/nuclei: Fast and customizable vulnerability scanner based on simple YAML based DSL. (github.com)

- pocsearch:内置,搜索CVE编号漏洞的poc/exp在Github的地址

- rad:chaitin/rad (github.com)

- vulmap:zhzyker/vulmap: Vulmap 是一款 web 漏洞扫描和验证工具, 可对 webapps 进行漏洞扫描, 并且具备漏洞验证功能 (github.com)

- xrad:内置,xray和rad联动扫描

- Shiro:https://github.com/j1anFen/shiro_attack

- Struts2

- ThinkPHP

- Weblogic//github.com/21superman/weblogic_exploit

- 通达OA

- RotateProxy:akkuman/rotateproxy: 利用fofa搜索socks5开放代理进行代理池轮切的工具 (github.com)

- AppInfoScanner:https://github.com/kelvinBen/AppInfoScanner

- frida-skeleton:https://github.com/Margular/frida-skeleton

- Packer-Fuzzer:https://github.com/rtcatc/Packer-Fuzzer

0x04 定位

如前言中所说,此框架仅仅是把渗透的常用工具集成进来,作为一个快速启动,并将输出统一到同一项目文件夹下,方便安全测试人员快速高效展开渗透测试。所以定位就是渗透盒子,辅助工具。但通过将subfinder、ksubdomain、finger整合,通过一条命令也可做到资产收集验证指纹扫描,结合PoC扫描验证也可进行批量刷洞。0x05 安装

拉取项目

依赖于Py3.6以上版本

git clone https://github.com/givemefivw/SecurityServiceBox.git

cdSecurityServiceBox

pipinstall-rrequirements.txt

pythonmain.py

下载工具

考虑到安全性,项目里面未存放tools,需自行将工具下载至本地,若是信得过,可直接下载网盘下载链接:https://pan.baidu.com/s/1gGRa9qmRMLkWUSYokUE6zw?pwd=7nf8 提取码: 7nf80x06 增删改查

得益于阿浪师傅的框架,仅需四步即可实现工具的增删改查:Step 1 下载所需工具

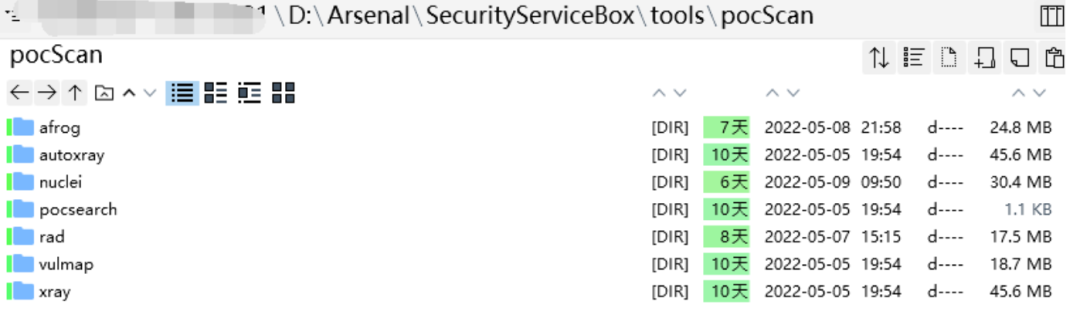

将工具下载至项目的tools文件夹下,可根据工具的功能进行分类,例如以下pocScan文件夹下存放的是nuclei、vulmap等poc扫描工具:

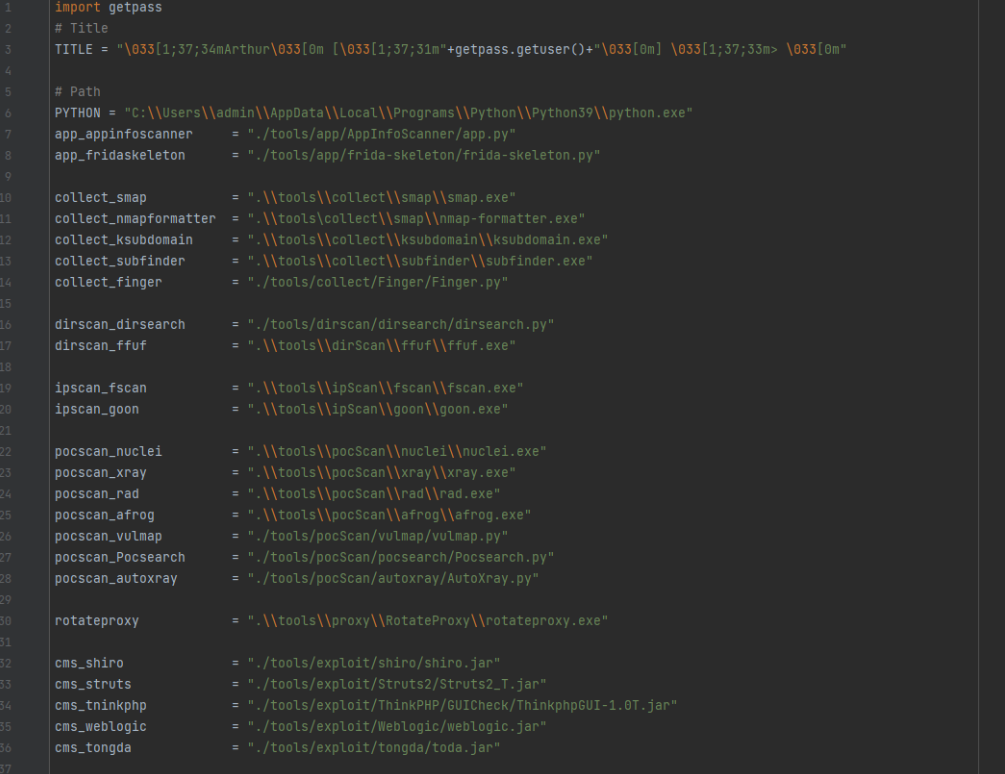

Step 2 添加config参数

修改config/config.py中,将新增的工具的路径添加进去,除python环境的绝对路径之外,其余工具推荐使用相对路径,由于是Win环境,在添加exe工具时,需要使用\\符号防止转义:

Step 3 注册参数

例如想添加pocscan_nuclei扫描,那么我们只需在main.py里面添加如下代码:

pocscan_nuclei_parser = Cmd2ArgumentParser()

pocscan_nuclei_parser.add_argument("-u", nargs='?', help="扫描单个目标")

pocscan_nuclei_parser.add_argument("-f", nargs='?', help="指定文本进行批量漏洞扫描")

pocscan_nuclei_parser.add_argument("-p", nargs='?', help="设置socks代理进行批量漏洞扫描") @cmd2.with_argparser(pocscan_nuclei_parser)

此时即可完成参数的注册及帮助信息。Step 4 添加命令

lib/cmd/wanli.py文件中,定义预期执行的命令,例如添加nuclei批量扫描,通过system函数,调用config文件中定义的路径中的工具,执行拼接好的完整命令,增加或修改如下代码:

def nuclei_file(file):

system(config.config.pocscan_nuclei + " -ut && " + config.config.pocscan_nuclei + " -update")

system(r"start cmd /k " + config.config.pocscan_nuclei + r" -l " + file +

" -s medium,high,critical -rate-limit 100 -bulk-size 25 "

"-concurrency 25 -stats -si 300 -retries 3")

此时就完成了一个工具执行的添加Step 5 引用命令

最后一步,在main.py函数里面,添加调用:

def do_pocscan_nuclei(self, args):

'''nuclei进行漏洞扫描'''

if args.u:

url = args.u

lib.cmd.wanli.PocScan.nuclei_single(url)

if args.f:

file = args.f

lib.cmd.wanli.PocScan.nuclei_file(file)

if args.p:

proxy = args.p

lib.cmd.wanli.PocScan.nuclei_proxy(proxy)

至此,新的集合添加完毕,只需运行main.py,在控制台输入pocscan_nuclei -f url.txt接着回车,就可以调用nuclei执行完整的命令。审核编辑 :李倩

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

微软

+关注

关注

4文章

6723浏览量

107363 -

函数

+关注

关注

3文章

4406浏览量

66863

原文标题:日常渗透刷洞的一些小工具

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

热点推荐

淘宝API应用:小工具撬动大流量,订单接到手软!

的工具,实现流量的精准获取与订单的高效处理,真正做到“小工具撬动大流量,订单接到手软”。 一、 淘宝API:能力开放的基础 淘宝开放平台提供了丰富的API接口,覆盖了商品管理、订单处理、用户信息、营销活动、物流追踪等多个核心

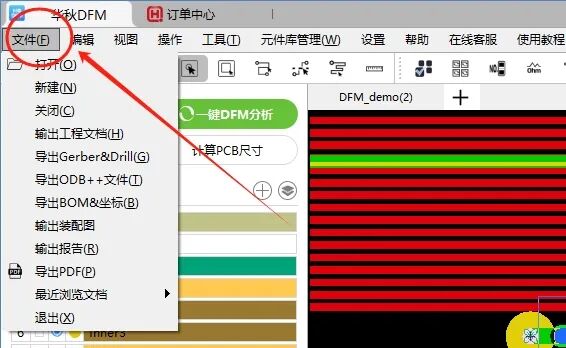

华秋DFM软件丨操作教程——菜单栏-文件板块篇

设计评审和生产准备阶段快速定位差异,避免因版本不一致或物料信息错误带来的风险。很多工程师反馈说,这类实用小工具确实在日常工作中帮了大忙,也为团队协作把关多了一道“安心

EasyRoCE Toolkit

EasyRoCE是星融元依托开源、开放的网络架构与技术,为AI智算、高性能计算等场景的RDMA融合以太网(RoCE)提供的一系列实用特性和小工具。从前期规划实施到日常运维监控,EasyRoCE简化

发表于 09-30 11:32

•0次下载

三相异步电机是有刷还是无刷

三相异步电机是一种广泛应用于工业生产和日常生活中的电动机类型,其结构和工作原理决定了它属于无刷电机范畴。要深入理解这一结论,需要从电机的基本构造、工作原理、分类标准以及应用场景等多个维度展开分析

中小工厂也用得起!mes智能系统低成本落地全攻略

在当今数字化时代,mes智能系统已成为工厂提升竞争力的关键工具。然而,对于资金和技术资源相对有限的中小工厂而言,如何以低成本实现mes智能系统的落地是一个亟待解决的问题。以下是一些实用

噪音仪的作用是什么?一文为你介绍

在现代社会,噪音无处不在,它就像是无形的杀手,严重影响着生活质量以及身体健康。噪音仪表面上看是一个不起眼的小工具,但是这有着大作用。下面就来了解一下噪音仪的作用究竟有哪些。一、精准监测

发表于 05-11 22:05

树莓派爱好者必看!5 个获奖的树莓派 AI 创意项目,点燃你的创造力!

如果你一直在考虑构建一个RaspberryPiAI项目,为什么不从现在开始呢?借助合适的软件和RaspberryPi,你可以将日常设备——比如你的冰箱或办公室小工具——变成智能的、由A

ADS1198读寄存器的值时,出现了一些小问题求解答

在读寄存器的值时,出现了一些小问题,我是这样赋值的,config1,06,;config2,00;config3,80;config4,02。

赋值之后,我一次一次读这些数值(即每次都是读一

发表于 02-06 06:13

Web安全之渗透测试基础与实践

在网络安全领域,Web渗透测试是发现Web应用漏洞的重要手段。下面介绍渗透测试的基础和实践。 信息收集是渗透测试的第一步。使用whois命令查询域名注册信息,nslookup命令查询域

替你们试过了,这些小工具真的能提升电子工程师的丝滑感

最近我们到了很多示波器附件,包括探头放大器和各种各样的前端:Ultra系列探头放大器MX0025A转接器N5442A手持式前端及N2839A转SMA同轴前端焊接前端MX0100A给大家简单介绍一

这几个通过芯片丝印反查芯片型号的途径很有用,汇总好了,电路设计开发必备小工具

Part 01 前言 丝印反查是指通过电子元器件表面的丝印(标识代码或型号)反向推断元器件的具体型号。特别是在一些小公司里做硬件开发,老板经常会购买一些竞品,告诉硬件工程师做个一模一样功能的出来

【半导体存储】关于NAND Flash的一些小知识

前言

作为一名电子专业的学生,半导体存储显然是绕不过去的一个坎,今天聊一聊关于Nand Flash的一些小知识。

这里十分感谢深圳雷龙发展有限公司为博主提供的两片CS创世S

发表于 12-17 17:34

关于NAND Flash的一些小知识

前言 作为一名电子专业的学生,半导体存储显然是绕不过去的一个坎,今天聊一聊关于Nand Flash的一些小知识。 这里十分感谢深圳雷龙发展有限公司为博主提供的两片CS创世SD NAND

日常渗透刷洞的一些小工具

日常渗透刷洞的一些小工具

评论