在现代生活方式中,蓝牙技术的应用已经非常普及,这是一种短距离通信开放标准,利用嵌入式芯片实现较短距离之间的无线连接,具有低成本、低功耗、模块体积小、易于集成等特点,非常适合在新型物联网移动设备中应用。

但像其他无线技术一样,蓝牙通信也非常容易受到攻击,因为它需要使用各种各样的芯片组、操作系统和物理设备配置,存在大量不同的安全编程接口和默认设置,这些复杂性造成了蓝牙设备会存在难以避免的安全漏洞。

蓝牙技术应用正在快速发展,这意味着会有更多的攻击面产生。本文将从提升蓝牙应用的安全意识角度,为大家介绍目前最常见的11种蓝牙攻击方式,及其攻击特点:

01、Bluesnarf攻击

Bluesnarf攻击是目前最流行的蓝牙攻击类型之一。它利用蓝牙的对象交换(OBject EXchange、OBEX)文件传输协议,使攻击者可以与受害者蓝牙设备进行配对连接。这种攻击强制建立了一个接入目标蓝牙设备的传输通道,并允许访问设备上的数据,包括设备的国际移动设备身份码(IMEI)。IMEI是每个设备的唯一身份标识,攻击者有可能使用它把正常访问请求从用户设备路由到攻击者的设备。

02、Bluesnarf++攻击

这种攻击方式类似于Bluesnarf攻击,主要区别在于攻击者用来访问文件系统的方法。如果在OBEX上运行文件传输协议(FTP)服务器,则可以OBEX推送服务,实现在不与设备配对的情况下进行访问连接。通过这种方式,攻击者无需身份验证和匹配请求,即可访问、查看和修改目标设备上的文件。

03、BluePrinting攻击

这种攻击方式是指攻击者可以利用蓝牙技术提供的数据来获取设备的品牌、型号等信息。蓝牙设备MAC地址的前三位数字提供了有关设备及其制造商的信息。除此之外,还有受支持的应用程序、开放端口等等。通过该信息,攻击者可以获取目标设备的品牌、型号,甚至当前正在运行的蓝牙软件版本。通过BluePrinting攻击,攻击者可以了解到目标设备操作系统的详细信息,从而可以缩小攻击向量。

04、HelloMoto攻击

“Hello Moto” 是摩托罗拉手机的经典广告语,很多人都对此印象深刻。HelloMoto攻击利用的就是部分摩托罗拉手机设备中的信任管理漏洞。一开始,攻击者会使用OBEX推送服务发送送vCard(带有联系信息的虚拟名片),然后,攻击者阻断该进程并创建一个失败的任务。之后,攻击者便可以无需身份验证即可访问到耳机配置文件等内容。

05、BlueBump社会工程攻击

这种攻击需要一些社会工程学手段,实现原理是首先建立与受害者的安全连接,这可以通过虚拟工作卡或文件传输来实现,一旦受害者将攻击者添加到受信任的设备列表中,那么攻击者就会在受害者在不中断连接的情况下删除连接密钥。清除完成后,攻击者就可以长期连接受害者的蓝牙设备,并记录其日常的工作信息。同时,攻击者还会请求对他们当前的连接重新加密,这样攻击设备就会在无需身份验证的情况下进入受害者的信任列表,实现对目标设备的访问。

06、BlueDump攻击

在这种攻击场景中,攻击者必须知道与蓝牙设备配对的地址(BD_ADDR),这是制造商分配给每个设备的唯一标识符。攻击者会将他们的地址替换为受害者连接设备的地址,并连接到受害者。由于攻击者没有连接密钥,因此受害者的设备在想要连接时不会返回任何连接密钥。在某些情况下,这会导致受害者的设备清除连接密钥并再次进入配对模式。此时,攻击者就可以进入配对模式并读取密钥更改,他们还会参与密钥交换,并且可以执行中间人(MITM)攻击。

07、BlueChop攻击

这种攻击利用主设备连接多个设备的能力来创建蓝牙扩展散射网(Scatternet),目的是断开连接到Scatternet设备的Pictonet连接,并尝试破坏网络。攻击者会将他们的地址替换为连接到Pictonet设备的地址,并与主机设备建立连接,这会导致Pictonet连接中断。

08、身份验证滥用

身份验证适用于所有请求访问蓝牙设备的用户。但是,任何连接到目标蓝牙设备的人也可以使用其他未经授权访问的服务。在此攻击中,攻击者会尝试连接到蓝牙设备上运行的未经授权的服务,并将这些服务用于自己的恶意目的。

09、BlueSmack拒绝服务攻击

BlueSmack是一种拒绝服务(DoS)攻击,可以使用Linux BlueZ蓝牙层创建。从本质上讲,网络犯罪分子发送的数据包会导致目标设备不堪重负。这是通过逻辑链路控制和适配协议(L2CAP)层实现的,其目的是检查连接并测量往返时间。借助特定的攻击工具,攻击者可以更改发送数据包的大小,并导致被攻击设备瘫痪。

10、BlueBorne

BlueBorne攻击主要利用蓝牙堆栈中的漏洞,在所有者不知情的情况下连接到设备,并在设备内部获取最大命令运行权限。这样,攻击者就可以在设备上执行所有操作;比如监听、修改数据、读取、跟踪等。造成该问题的原因在于部分蓝牙芯片在没有进行安全检查和准确授权的情况下,就能够连接到主芯片。

11、Car Whisperer攻击

在这种攻击中,攻击者会使用汽车蓝牙设备默认提供的PIN码,通过模拟电话连接到车辆系统。连接后,他们就可以控制车辆上各种蓝牙应用系统,并获取相关信息。虽然这种情况目前还很少见,但随着车联网技术的快速应用,其安全威胁将会越来越惊人。

结语

随着物联网技术在制造业、农业以及家居设备等方面的快速推进,蓝牙应用的发展前景不可小觑,但同时也需要特别关注其中的安全挑战。因此,行业普遍期待在未来的蓝牙应用标准设计中,可进一步增加必要的安全防护策略。同时在使用蓝牙设备进行连接和传输时,使用者的安全意识也应该尽快提升,尽量使用安全可靠的连接模式,并在应用完成后及时关闭蓝牙设备。

审核编辑:郭婷

-

嵌入式

+关注

关注

5188文章

20172浏览量

329243 -

蓝牙

+关注

关注

119文章

6235浏览量

177664 -

物联网

+关注

关注

2940文章

47365浏览量

408678

原文标题:11种常见的蓝牙攻击方法简析

文章出处:【微信号:AndroidPush,微信公众号:Android编程精选】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

常见的变压器接线组别的连接方式

蓝牙协议分析仪能检测哪些问题?

1553B总线常见三种组网方式

TCP攻击是什么?有什么防护方式?

两轮电动车智能蓝牙无钥匙开锁模组

戴尔科技如何助力企业网络安全

常见网络负载均衡的几种方式

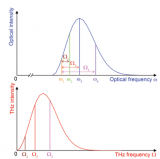

三种太赫兹波的产生方式

常见的11种蓝牙攻击方式及特点分析

常见的11种蓝牙攻击方式及特点分析

评论