作者:ROBERT DAY,MICHAEL SLONOSKY

在高威胁的军事环境中,连接的设备必须具有内置的安全性。此外,这些设备在连接之前必须符合安全标准。由于这些设备的大部分功能都是在软件中定义的 - 包括安全访问控制 - 因此应该将大部分安全性内置到软件中,特别是控制软件操作的操作系统中。所有这些都需要一个安全的操作系统,或者更具体地说,对于嵌入式系统,一个安全的实时操作系统(RTOS)。军方多年来一直在使用安全的操作系统,其中许多仅用于国防部(DoD)的部署。然而,随着国防部转向商用现货 (COTS) 硬件和软件解决方案以降低成本,对在 COTS 操作系统中内置安全性的需求已经出现。

安全实时操作系统最初是为了满足军事部署系统的需求而构建的,但现在可用于任何需要其连接系统安全功能的行业。新的网络攻击对任何以某种方式与人类生活相关的行业来说都特别令人担忧;美国安全公司IID最近的一份报告预测,第一起通过“被黑客入侵的互联网连接设备”的谋杀案将在2014年底发生。潜在的脆弱行业包括关键基础设施/工业控制系统、互联医疗设备、联网车辆,甚至智能家居。

传统上,嵌入式系统比主流计算机系统更容易受到网络攻击,部分原因是在这些系统上运行的RTOS和软件的专有性质。此外,由于我们的许多嵌入式系统已连接到专有网络而不是互联网,因此较少受到网络攻击。然而,Stuxnet Worm - 2010年发现的计算机蠕虫 - 是这些专有嵌入式系统如何仍然受到攻击的一个很好的例子。在Stuxnet攻击中,连接到伊朗一个锁定设施中的专有网络的微控制器系统被专门针对此应用程序的计算机病毒破坏和控制,使用传统的恶意软件技术(如网络钓鱼电子邮件和USB记忆棒)到达其预期目标。

如果伊朗一个封闭设施中的微控制器系统可以受到网络攻击,那么可以做些什么来阻止这种网络恐怖主义被用来攻击各种连接的嵌入式系统?

系统内置安全性

使用军用级安全RTOS是一个很好的起点;这种类型的RTOS在最低级别将安全性构建到系统中,并有助于防止入口点的攻击,无论是网络还是其他物理设备。这种安全的RTOS引入了许多关键的安全概念,可帮助操作系统防止恶意攻击,无论它们如何进入系统。具有这些内置安全功能的RTOS是嵌入式连接设备的最佳保护,因为它仍然提供实时特性,支持所需的网络功能,并且通常比Linux等通用操作系统占用空间更小。具有内置安全性的 RTOS 还提供高级安全保护,包括对文件系统对象的任意访问控制、使用角色和功能的细粒度用户访问控制、用户的识别和身份验证控制、设备和系统配额以帮助阻止分布式拒绝服务 (DDoS) 攻击、用于保证通信链路的可信路径机制,以及通过重用或查看已用内存来阻止攻击的剩余信息保护。要了解系统如何充分防范恶意攻击,最好更详细地了解其中一些关键安全功能。

防范恶意攻击

标识和身份验证是指网络上的设备识别有效用户身份并可以验证(验证)用户声明身份的安全过程。如果未正确识别和验证用户,则嵌入式设备可能容易受到未经授权的用户访问。用户身份验证的行业标准称为 OpenPAM(可插入身份验证模块),它提供了一个通用的应用程序编程接口 (API),以允许应用程序使用动态调用的各种身份验证模块。强大的识别和授权机制大大降低了未经授权的用户访问嵌入式设备的风险。

自由访问控制 (DAC) 是一种根据对象(如文件、应用程序、目录和设备)所属的用户或组的标识限制对对象(如文件、应用程序、目录和设备)的访问的方法。当使用 Posix.1e 标准定义的访问控制列表 (ACL) 实现时,DAC 可以提供对谁可以访问对象的非常细粒度的控制。DAC 使联网设备能够仔细控制谁可以访问和执行设备上的文件和数据。角色和功能规则为不同的用户提供精细的权限级别。从历史上看,在 UNIX 和类似系统中,执行管理任务的权限是为 root 用户保留的,root 用户拥有查看或修改整个系统的完全自主权,无论手头的原始任务是否需要这些权限。相反,普通用户没有任何管理权限。

通常,UNIX root 用户包罗万象的权限使其容易受到滥用,无论是无意的还是恶意的。借助 DAC,角色和功能从“全能根用户”转变为可以创建多个管理“角色”的用户,每个角色都具有特定于手头任务的特权子集(称为“功能”)。实现不同角色的嵌入式设备(每个角色的功能有限)将更安全地抵御针对和破坏系统上特定“用户”帐户的攻击。

不要用完空间

配额是一种安全控制,用于防止设备耗尽磁盘、内存或 CPU。例如,如果对系统进行DDOS攻击以过度使用CPU,则未受保护的设备基本上可能会冻结。通过能够对任务能够消耗的关键资源(如CPU)的数量设置限制,整个系统可以免受此类攻击。同样,如果进程尝试分配内存或磁盘资源,并且用户或组的使用量超过配额,则将返回错误,并且分配将失败。

剩余信息保护是另一种安全功能,可确保无论何时分配或释放资源,资源的内容都可用于其他进程。安全的RTOS使用户内存和文件系统数据在释放时对其他人不可用,从而使系统更安全。每当删除文件系统对象时,分配给该文件系统对象的所有块都将填充为零。

审计设施允许嵌入式设备捕获重要的系统事件并对这些事件进行安全监控。细粒度事件审核的示例包括登录、注销、对象访问和管理任务等事件,所有这些事件都可以记录到审核跟踪中。审核跟踪包含有价值的信息,可用于查看安全关键事件、发现绕过安全机制的尝试以及执行取证分析。因此,审计跟踪可以阻止企图的攻击,因为审计日志记录会捕获任何入侵尝试。可以提供安全任务来监视实时审核事件的发生,并分析写入审核跟踪的审核记录,从而帮助使连接的设备更加安全。

随着越来越多的嵌入式设备连接到无处不在的互联网,网络威胁变得越复杂,对操作系统级别的内置安全性的需求就越大,因为许多网络威胁通过操作系统漏洞进入我们的设备。Lynx Software Technologies的LynxOS 7.0 RTOS具有内置的安全功能。它可用于Curtiss-Wright Defense Solutions坚固型单板计算机:VPX6-187,它基于飞思卡尔的Power Architecture P4080处理器;以及基于英特尔酷睿 i7 第四代四核处理器的 VME-1908 和 VPX6-1958 SBC。

审核编辑:郭婷

-

操作系统

+关注

关注

37文章

7329浏览量

128657 -

RTOS

+关注

关注

25文章

862浏览量

122618

发布评论请先 登录

什么是嵌入式操作系统?

嵌入式开发的关键点介绍

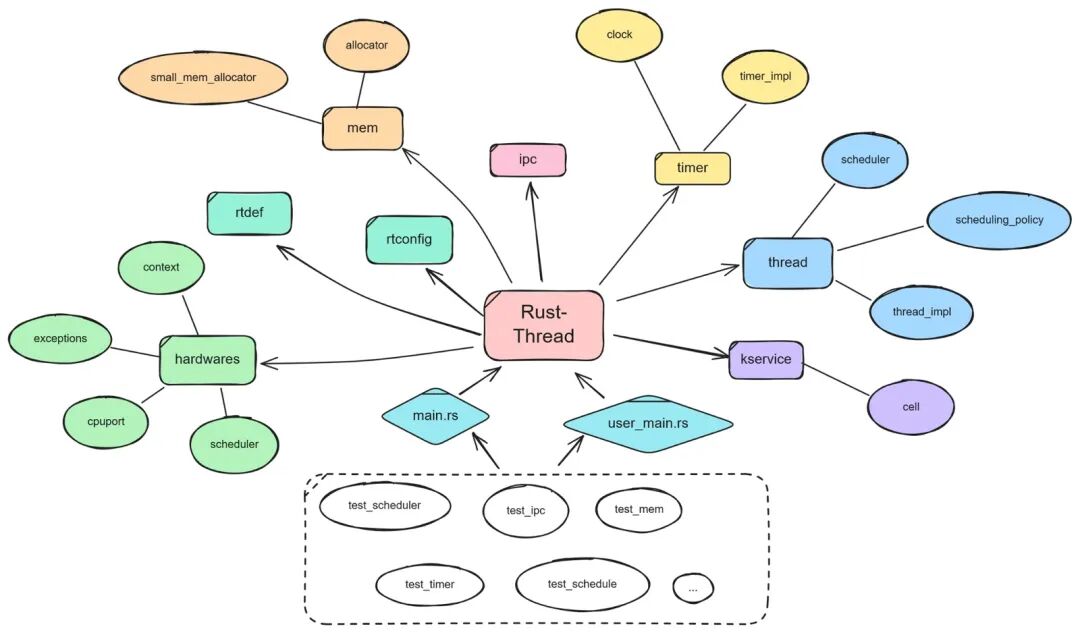

RusT-Thread:基于Rust面向资源受限嵌入式设备的操作系统的实践 | 技术集结

嵌入式rtos中哪一个更加值得去学习?

如何采用SAFERTOS和ESM保护嵌入式系统安全

嵌入式需要掌握哪些核心技能?

嵌入式软件测试与专业测试工具的必要性深度解析

广州邮科嵌入式通信电源系统:提升通信设备稳定性与效率的关键

使用内置的RTOS安全性保护连接的嵌入式设备

使用内置的RTOS安全性保护连接的嵌入式设备

评论