外网用户通过外网地址访问内网服务器配置举例

1.组网需求

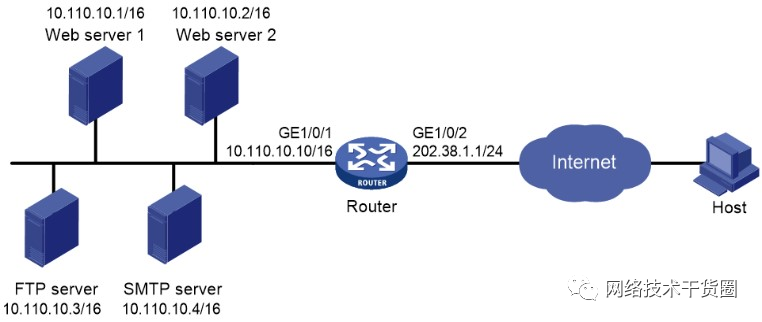

某公司内部对外提供Web、FTP和SMTP服务,而且提供两台Web服务器。公司内部网址为10.110.0.0/16。其中,内部FTP服务器地址为10.110.10.3/16,内部Web服务器1的IP地址为10.110.10.1/16,内部Web服务器2的IP地址为10.110.10.2/16,内部SMTP服务器IP地址为10.110.10.4/16。公司拥有202.38.1.1至202.38.1.3三个公网IP地址。需要实现如下功能:

外部的主机可以访问内部的服务器。

选用202.38.1.1作为公司对外提供服务的IP地址,Web服务器2对外采用8080端口。

2.组网图

外网用户通过外网地址访问内网服务器配置组网图

外网用户通过外网地址访问内网服务器配置组网图3.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

进入接口GigabitEthernet1/0/2。

system-view

[Router]interfacegigabitethernet1/0/2

配置内部FTP服务器,允许外网主机使用地址202.38.1.1、端口号21访问内网FTP服务器。

[Router-GigabitEthernet1/0/2]natserverprotocoltcpglobal202.38.1.121inside10.110.10.3ftp

配置内部Web服务器1,允许外网主机使用地址202.38.1.1、端口号80访问内网Web服务器1。

[Router-GigabitEthernet1/0/2]natserverprotocoltcpglobal202.38.1.180inside10.110.10.1http

配置内部Web服务器2,允许外网主机使用地址202.38.1.1、端口号8080访问内网Web服务器2。

[Router-GigabitEthernet1/0/2]natserverprotocoltcpglobal202.38.1.18080inside10.110.10.2http

配置内部SMTP服务器,允许外网主机使用地址202.38.1.1以及SMTP协议定义的端口访问内网SMTP服务器。

[Router-GigabitEthernet1/0/2]natserverprotocoltcpglobal202.38.1.1smtpinside10.110.10.4smtp

4.验证配置

以上配置完成后,外网Host能够通过NAT地址访问各内网服务器。通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatall

NATinternalserverinformation:

Totally4internalservers.

Interface:GigabitEthernet1/0/2

Protocol:6(TCP)

GlobalIP/port:202.38.1.1/21

LocalIP/port:10.110.10.3/21

Rulename:ServerRule_1

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

Interface:GigabitEthernet1/0/2

Protocol:6(TCP)

GlobalIP/port:202.38.1.1/25

LocalIP/port:10.110.10.4/25

Rulename:ServerRule_4

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

Interface:GigabitEthernet1/0/2

Protocol:6(TCP)

GlobalIP/port:202.38.1.1/80

LocalIP/port:10.110.10.1/80

Rulename:ServerRule_2

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

Interface:GigabitEthernet1/0/2

Protocol:6(TCP)

GlobalIP/port:202.38.1.1/8080

LocalIP/port:10.110.10.2/80

Rulename:ServerRule_3

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

NATlogging:

Logenable:Disabled

Flow-begin:Disabled

Flow-end:Disabled

Flow-active:Disabled

Port-block-assign:Disabled

Port-block-withdraw:Disabled

Alarm:Disabled

NO-PATIPusage:Disabled

NATmappingbehavior:

Mappingmode:AddressandPort-Dependent

ACL:---

Configstatus:Active

NATALG:

DNS:Enabled

FTP:Enabled

H323:Enabled

ICMP-ERROR:Enabled

ILS:Enabled

MGCP:Enabled

NBT:Enabled

PPTP:Enabled

RTSP:Enabled

RSH:Enabled

SCCP:Enabled

SIP:Enabled

SQLNET:Enabled

TFTP:Enabled

XDMCP:Enabled

StaticNATloadbalancing:Disabled

通过以下显示命令,可以看到Host访问FTP server时生成NAT会话信息。

[Router]displaynatsessionverbose

Slot0:

Totalsessionsfound:0

Slot2:

Initiator:

SourceIP/port:202.38.1.10/1694

DestinationIP/port:202.38.1.1/21

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/2

Responder:

SourceIP/port:10.110.10.3/21

DestinationIP/port:202.38.1.10/1694

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/1

State:TCP_ESTABLISHED

Application:FTP

RuleID:-/-/-

Rulename:

Starttime:2012-08-151429TTL:3597s

Initiator->Responder:7packets308bytes

Responder->Initiator:5packets312bytes

Totalsessionsfound:1

外网用户通过域名访问内网服务器配置举例(地址不重叠)

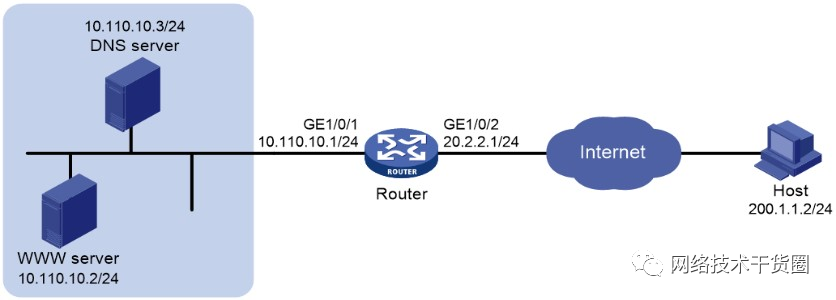

1.组网需求

某公司内部对外提供Web服务,Web服务器地址为10.110.10.2/24。

该公司在内网有一台DNS服务器,IP地址为10.110.10.3/24,用于解析Web服务器的域名。

该公司拥有两个外网IP地址:202.38.1.2和202.38.1.3。

需要实现,外网主机可以通过域名访问内网的Web服务器。

2.组网图

外网用户通过域名访问内网服务器配置组网图(地址不重叠)

外网用户通过域名访问内网服务器配置组网图(地址不重叠)3.配置思路

外网主机通过域名访问Web服务器,首先需要通过访问内网DNS服务器获取Web服务器的IP地址,因此需要通过配置NAT内部服务器将DNS服务器的内网IP地址和DNS服务端口映射为一个外网地址和端口。

DNS服务器回应给外网主机的DNS报文载荷中携带了Web服务器的内网IP地址,因此需要将DNS报文载荷中的内网IP地址转换为一个外网IP地址。外网地址分配可以通过出方向动态地址转换功能实现,转换载荷信息可以通过DNS ALG功能实现。

4.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

开启DNS协议的ALG功能。

system-view

[Router]natalgdns

配置ACL 2000,允许对内部网络中10.110.10.2的报文进行地址转换。

[Router]aclbasic2000

[Router-acl-ipv4-basic-2000]rulepermitsource10.110.10.20

[Router-acl-ipv4-basic-2000]quit

创建地址组1。

[Router]nataddress-group1

添加地址组成员202.38.1.3。

[Router-address-group-1]address202.38.1.3202.38.1.3

[Router-address-group-1]quit

在接口GigabitEthernet1/0/2上配置NAT内部服务器,允许外网主机使用地址202.38.1.2访问内网DNS服务器。

[Router]interfacegigabitethernet1/0/2

[Router-GigabitEthernet1/0/2]natserverprotocoludpglobal202.38.1.2inside10.110.10.3dns

在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组1中的地址对DNS应答报文载荷中的内网地址进行转换,并在转换过程中不使用端口信息,以及允许反向地址转换。

[Router-GigabitEthernet1/0/2]natoutbound2000address-group1no-patreversible

5.验证配置

以上配置完成后,外网Host能够通过域名访问内网Web server。通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatall

NATaddressgroupinformation:

Totally1NATaddressgroups.

AddressgroupID:1

Portrange:1-65535

Addressinformation:

StartaddressEndaddress

202.38.1.3202.38.1.3

NAToutboundinformation:

Totally1NAToutboundrules.

Interface:GigabitEthernet1/0/2

ACL:2000

AddressgroupID:1

Port-preserved:NNO-PAT:YReversible:Y

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

NATinternalserverinformation:

Totally1internalservers.

Interface:GigabitEthernet1/0/2

Protocol:17(UDP)

GlobalIP/port:202.38.1.2/53

LocalIP/port:10.110.10.3/53

Rulename:ServerRule_1

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

NATlogging:

Logenable:Disabled

Flow-begin:Disabled

Flow-end:Disabled

Flow-active:Disabled

Port-block-assign:Disabled

Port-block-withdraw:Disabled

Alarm:Disabled

NO-PATIPusage:Disabled

NATmappingbehavior:

Mappingmode:AddressandPort-Dependent

ACL:---

Configstatus:Active

NATALG:

DNS:Enabled

FTP:Enabled

H323:Enabled

ICMP-ERROR:Enabled

ILS:Enabled

MGCP:Enabled

NBT:Enabled

PPTP:Enabled

RTSP:Enabled

RSH:Enabled

SCCP:Enabled

SIP:Enabled

SQLNET:Enabled

TFTP:Enabled

XDMCP:Enabled

StaticNATloadbalancing:Disabled

通过以下显示命令,可以看到Host访问Web server时生成NAT会话信息。

[Router]displaynatsessionverbose

Slot0:

Totalsessionsfound:0

Slot2:

Initiator:

SourceIP/port:200.1.1.2/1694

DestinationIP/port:202.38.1.3/8080

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/2

Responder:

SourceIP/port:10.110.10.2/8080

DestinationIP/port:200.1.1.2/1694

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/1

State:TCP_ESTABLISHED

Application:HTTP

RuleID:-/-/-

Rulename:

Starttime:2012-08-151429TTL:3597s

Initiator->Responder:7packets308bytes

Responder->Initiator:5packets312bytes

Totalsessionsfound:1

外网用户通过域名访问内网服务器配置举例(地址重叠)

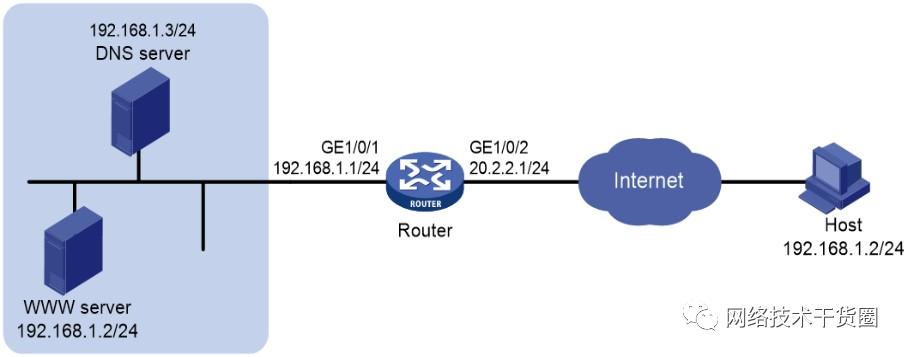

1.组网需求

某公司内网使用的IP地址为192.168.1.0/24。

该公司内部对外提供Web服务,Web服务器地址为192.168.1.2/24。

该公司在内网有一台DNS服务器,IP地址为192.168.1.3/24,用于解析Web服务器的域名。

该公司拥有三个外网IP地址:202.38.1.2、202.38.1.3和202.38.1.4。

需要实现,外网主机可以通过域名访问与其地址重叠的内网Web服务器。

2.组网图

外网用户通过域名访问内网服务器配置组网图(地址重叠)

外网用户通过域名访问内网服务器配置组网图(地址重叠)3.配置思路

这是一个典型的双向NAT应用,具体配置思路如下。

外网主机通过域名访问Web服务器,首先需要访问内部的DNS服务器获取Web服务器的IP地址,因此需要通过配置NAT内部服务器将DNS服务器的内网IP地址和DNS服务端口映射为一个外网地址和端口。

DNS服务器回应给外网主机的DNS报文载荷中携带了Web服务器的内网IP地址,该地址与外网主机地址重叠,因此在出方向上需要为内网Web服务器动态分配一个NAT地址,并将载荷中的地址转换为该地址。NAT地址分配可以通过出方向动态地址转换功能实现,转换载荷信息可以通过DNS ALG功能实现。

外网主机得到内网Web服务器的IP地址之后(该地址为NAT地址),使用该地址访问内网Web服务器,因为外网主机的地址与内网Web服务器的真实地址重叠,因此在入方向上也需要为外网主机动态分配一个NAT地址,可以通过入方向动态地址转换实现。

NAT设备上没有目的地址为外网主机对应NAT地址的路由,因此需要手工添加静态路由,使得目的地址为外网主机NAT地址的报文的出接口为GigabitEthernet1/0/2。

4.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

开启DNS协议的ALG功能。

system-view

[Router]natalgdns

配置ACL 2000,允许对内部网络中192.168.1.0/24网段的报文进行地址转换。

[Router]aclbasic2000

[Router-acl-ipv4-basic-2000]rulepermitsource192.168.1.00.0.0.255

[Router-acl-ipv4-basic-2000]quit

创建地址组1。

[Router]nataddress-group1

添加地址组成员202.38.1.2。

[Router-address-group-1]address202.38.1.2202.38.1.2

[Router-address-group-1]quit

创建地址组2。

[Router]nataddress-group2

添加地址组成员202.38.1.3。

[Router-address-group-2]address202.38.1.3202.38.1.3

[Router-address-group-2]quit

在接口GigabitEthernet1/0/2上配置NAT内部服务器,允许外网主机使用地址202.38.1.4访问内网DNS服务器。

[Router]interfacegigabitethernet1/0/2

[Router-GigabitEthernet1/0/2]natserverprotocoludpglobal202.38.1.4inside192.168.1.3dns

在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组1中的地址对DNS应答报文载荷中的内网地址进行转换,并在转换过程中不使用端口信息,以及允许反向地址转换。

[Router-GigabitEthernet1/0/2]natoutbound2000address-group1no-patreversible

在接口GigabitEthernet1/0/2上配置入方向动态地址转换,允许使用地址组2中的地址对外网访问内网的报文进行源地址转换,并在转换过程中使用端口信息。

[Router-GigabitEthernet1/0/2]natinbound2000address-group2

配置到达202.38.1.3地址的静态路由,出接口为GigabitEthernet1/0/2,下一跳地址为20.2.2.2(20.2.2.2为本例中的直连下一跳地址,实际使用中请以具体组网情况为准)。

[Router]iproute-static202.38.1.332gigabitethernet1/0/220.2.2.2

5.验证配置

以上配置完成后,外网Host能够通过域名访问内网相同IP地址的Web server。通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatall

NATaddressgroupinformation:

Totally2NATaddressgroups.

AddressgroupID:1

Portrange:1-65535

Addressinformation:

StartaddressEndaddress

202.38.1.2202.38.1.2

AddressgroupID:2

Portrange:1-65535

Addressinformation:

StartaddressEndaddress

202.38.1.3202.38.1.3

NATinboundinformation:

Totally1NATinboundrules.

Interface:GigabitEthernet1/0/2

ACL:2000

AddressgroupID:2

Addroute:NNO-PAT:NReversible:N

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

NAToutboundinformation:

Totally1NAToutboundrules.

Interface:GigabitEthernet1/0/2

ACL:2000

AddressgroupID:1

Port-preserved:NNO-PAT:YReversible:Y

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

NATinternalserverinformation:

Totally1internalservers.

Interface:GigabitEthernet1/0/2

Protocol:17(UDP)

GlobalIP/port:202.38.1.4/53

LocalIP/port:200.1.1.3/53

Rulename:ServerRule_1

NATcounting:0

Servicecard:Slot2

Configstatus:Active

Globalflow-tablestatus:Active

Localflow-tablestatus:Active

NATlogging:

Logenable:Disabled

Flow-begin:Disabled

Flow-end:Disabled

Flow-active:Disabled

Port-block-assign:Disabled

Port-block-withdraw:Disabled

Alarm:Disabled

NO-PATIPusage:Disabled

NATmappingbehavior:

Mappingmode:AddressandPort-Dependent

ACL:---

Configstatus:Active

NATALG:

DNS:Enabled

FTP:Enabled

H323:Enabled

ICMP-ERROR:Enabled

ILS:Enabled

MGCP:Enabled

NBT:Enabled

PPTP:Enabled

RTSP:Enabled

RSH:Enabled

SCCP:Enabled

SIP:Enabled

SQLNET:Enabled

TFTP:Enabled

XDMCP:Enabled

StaticNATloadbalancing:Disabled

通过以下显示命令,可以看到Host访问Web server时生成NAT会话信息。

[Router]displaynatsessionverbose

Slot0:

Totalsessionsfound:0

Slot2:

Initiator:

SourceIP/port:192.168.1.2/1694

DestinationIP/port:202.38.1.2/8080

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/2

Responder:

SourceIP/port:192.168.1.2/8080

DestinationIP/port:202.38.1.3/1025

DS-Litetunnelpeer:-

VPNinstance/VLANID/InlineID:-/-/-

Protocol:TCP(6)

Inboundinterface:GigabitEthernet1/0/1

State:TCP_ESTABLISHED

Application:HTTP

RuleID:-/-/-

Rulename:

Starttime:2012-08-151429TTL:3597s

Initiator->Responder:7packets308bytes

Responder->Initiator:5packets312bytes

Totalsessionsfound:1

-

Web

+关注

关注

2文章

1302浏览量

73667 -

服务器

+关注

关注

13文章

10096浏览量

90904 -

组网

+关注

关注

1文章

419浏览量

23272

原文标题:网络工程师 | 外网用户通过外网地址访问内网服务器实验配置

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

服务器远程连接超时以及拒绝连接的真实缘由和解决办法

【Banana Pi BPI-RV2开发板试用体验】部署内网穿透

如何配置Linux防火墙和Web服务器

IPv6 构建集约化、高品质、智安全的下一代电子政务外网

外网用户通过外网地址访问内网服务器实验配置

外网用户通过外网地址访问内网服务器实验配置

评论