微软在2025年最后一次“补丁星期二”中发布了57项安全修复,涉及 Windows、Office、Azure Monitor Agent、SharePoint、RRAS 及多项文件系统与驱动组件。

本次更新中,1项漏洞(CVE-2025-62221)已被确认遭主动攻击,另有数项漏洞被评估为极有可能被利用。企业面临的 Windows 桌面与服务器安全管理压力显著增加。

尽管本月没有 CVSS 评分超过8.8分的漏洞,但在本地权限提升路径、基于文档的攻击向量以及暴露的远程访问服务等多重风险的叠加下,多数企业环境仍面临严峻的运营风险。

更新概览与核心风险

本月共发布:

- 57个微软漏洞

- 13个与 Microsoft Edge 相关的 Chromium CVE 漏洞

补丁主要集中在以下高风险领域:

- Windows 文件系统与存储层

- 内核相关驱动

- Office 文档处理组件

- RRAS 与远程访问服务

- Azure Monitor Agent

尽管 CVSS 最高分为8.8,但微软近期的风险模式已经从高分漏洞转向通过广泛的攻击面和可能导致权限提升或远程代码执行的攻击链来凸显风险。

管理员需特别注意大量权限提升漏洞分布于存储驱动、云文件同步机制、日志文件系统组件,Office / Outlook 文档类漏洞仍然是攻击者最常用的初始进入点。

零日漏洞与高风险漏洞

1. 已被主动利用的零日漏洞

CVE-2025-62221(Windows Cloud Files Mini Filter Driver)

该漏洞已确认在野利用,允许本地攻击者提升权限,使其在攻击者已获得初始立足点后的横向移动或持久化阶段非常有用。依赖云文件同步功能或用户权限频繁变更的环境风险尤高。所有受支持的 Windows 版本(包括承载用户配置文件重定向或文件同步工作负载的服务器)均应优先处理此问题。

2. 高利用可能性漏洞

微软还将另外几个漏洞归类为“更可能被利用”,虽尚未在主动攻击中被观测到,但攻击者通常会优先瞄准这些组件:

✦Windows Storage VSP 驱动程序(CVE-2025-59516、CVE-2025-59517);

✦Windows Cloud Files Mini Filter(CVE-2025-62454);

✦Windows Win32K GRFX(CVE-2025-62458);

✦Windows Common Log File System 驱动程序(CVE-2025-62470);

✦Windows Remote Access Connection Manager(CVE-2025-62472)。

以上均为 CVSS 7.8,涉及核心 Windows 基础组件,是攻击者常用的 EoP 入口点,应排在零日漏洞之后的优先处理批次。

关键漏洞详解

尽管没有漏洞 CVSS 评分达到9.0或以上,但有多个漏洞为远程代码执行提供了机会,或影响了企业环境中常见的入口点组件。它们是本月最高的功能性风险,应在制定补丁部署计划前予以审阅。

1. Office 远程代码执行

2个 Microsoft Office 漏洞(CVE-2025-62554、CVE-2025-62557)因能通过特制文档触发代码执行而尤其危险。员工经常接收外部文件或严重依赖共享文档库的组织应视其为高优先级。

2. Outlook 远程代码执行

跟踪为 CVE-2025-62562 的 Outlook 漏洞引入了直接的代码执行消息载体。攻击者可能利用特殊格式的消息或附件触发此漏洞。存在高管用户、服务台队列或共享邮箱的环境面临更高风险,因为这些账户通常处理大量入站内容。

3. 高严重性(CVSS 8.8)案例

多个漏洞位列本月评分榜首,影响以下关键基础设施组件:

✦Windows Resilient File System(ReFS);

✦Windows Routing and Remote Access Service(RRAS);

✦Azure Monitor Agent;

✦Microsoft Office SharePoint。

这些组件在存储可靠性、远程连接、监控管道和协作工作负载中扮演核心角色。任何一处被攻破都可能导致运营中断、未授权访问或敏感业务数据泄露。尽管仅凭 CVSS 评分未达“严重”标准,但由于其潜在影响范围广泛且这些服务在生产环境中普遍存在,同样需要紧急处理。

修补优先级建议

1. 高优先级(72 小时内修补)

✦主动利用:CVE-2025-62221(Windows Cloud Files Mini Filter Driver 权限提升)- 本月最高紧急度;

✦高利用可能性:CVE-2025-59516、CVE-2025-59517、CVE-2025-62454、CVE-2025-62458、CVE-2025-62470、CVE-2025-62472;

✦高严重性漏洞(CVSS 8.0-8.8):CVE-2025-62456 (ReFS)、CVE-2025-62549、CVE-2025-64678 (RRAS)、CVE-2025-62550 (Azure Monitor Agent)、CVE-2025-64672 (SharePoint)、CVE-2025-62554、CVE-2025-62557 (Office)、CVE-2025-62562 (Outlook)、CVE-2025-64671 (Copilot)。

2. 中优先级(1–2周内修补)

✦文件系统和驱动程序权限提升漏洞(涉及 Projected File System、Cloud Files Mini Filter 等);

✦Windows 平台服务漏洞(PowerShell、Shell、Installer、DirectX 等);

✦Office 和生产力套件漏洞(Access、Excel、Word、Outlook 等);

✦服务器端组件漏洞(如 Exchange Server CVE-2025-64666)。

3. 低优先级(常规周期修补)

✦严重性较低或评估为不太可能被利用的漏洞,例如涉及 Windows Defender 防火墙、Hyper-V、Exchange Server(部分)、DirectX、RRAS、图形组件等的漏洞。

完成补丁部署后,建议执行以下后续措施以确认覆盖范围、降低残余风险并为下一个维护周期做准备:

01验证部署成功

确认高优先级补丁已应用于所有工作站和服务器,重点关注存储、云文件同步和远程访问相关系统,并审查安装失败或错过更新的终端日志。

02审查高风险用户组暴露情况

核查高管、管理员、开发人员和支持团队的补丁状态,因其更可能接触触发 Office/Outlook 漏洞的文档或消息流。

03评估系统行为与性能

部署后监控事件日志、稳定性指标和应用行为,重点检查受本月大量更新影响的文件系统组件和驱动程序。

04确认资产可见性与覆盖

确保所有受管设备(包括远程/混合终端)与补丁平台完成同步,更新资产清单以反映新修补状态,并识别需手动处理的未受管系统。

05强化未来补丁周期自动化

利用本月部署经验优化自动化规则和补丁策略,优先减少手动干预点,因为本月许多漏洞凸显了修复延迟的影响。

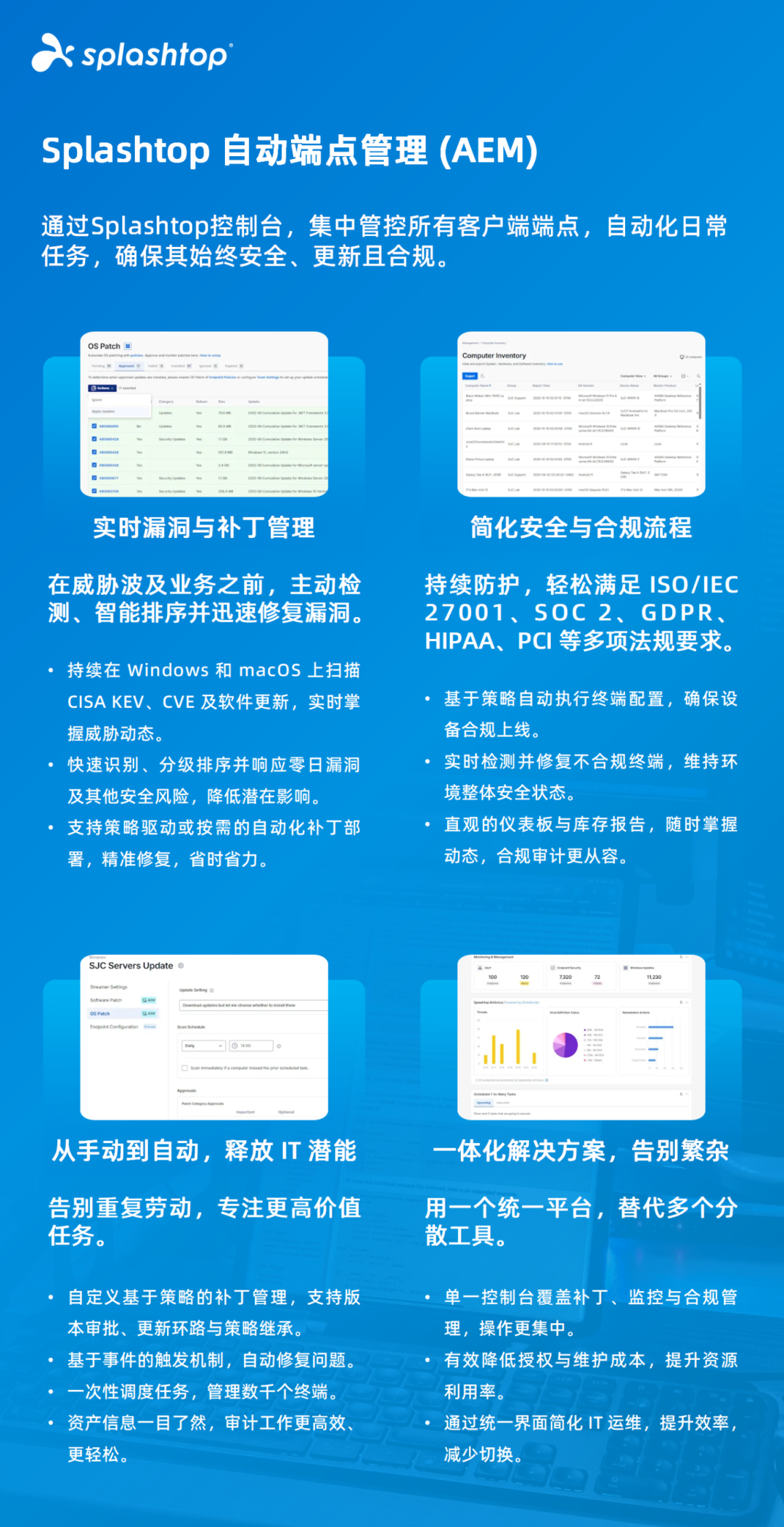

许多团队在“补丁星期二”面临挑战,往往是因为工具缺乏实时可视性或自动化能力不足。Splashtop AEM 自动端点管理方案能够有效填补这些空白,帮助企业在处理 Cloud Files Mini Filter、Office RCE 或 RRAS 等紧急风险时,大幅缩短响应时间。

1. 核心功能亮点

✦ 实时跨平台补丁管理:支持 Windows、macOS 及主流第三方软件的操作系统和应用程序补丁实时部署;

✦ 基于 CVE 的风险洞察与优先级管理:提供漏洞明细视图,支持按实际风险筛选、排序和修补;

✦ 自动化补丁策略:减少重复人工操作,实现策略驱动的高效修补;

✦ 分级部署控制:支持分阶段发布策略,保障更新过程平稳可控;

✦ 统一实时仪表盘:集中监控补丁状态、执行失败情况及合规性,全面掌握修复进展。

2. 无缝集成现有技术栈

无论采用 Microsoft Intune、传统 RMM 工具,还是依靠手动维护,Splashtop AEM 都能与现有环境无缝衔接,提供关键增强功能:

✦ 如果使用 Intune:Splashtop AEM 可为其增强实时补丁管理能力,扩展第三方应用支持范围,并提供更深入的漏洞可视性;

✦ 如果已部署 RMM 工具:Splashtop AEM 能以更快的补丁速度、更简化的配置流程和更轻量的资源占用,提升现有运维效率;

✦ 如果仍依靠手动修补:Splashtop AEM 可帮助实现全环境更新自动化,大幅节省管理时间,让您专注于更高价值的工作。

3. Splashtop AEM 价值

✦ 及时响应关键威胁:在漏洞披露的第一时间部署补丁;

✦ 实现全自动更新:统一管理操作系统及第三方软件补丁,覆盖整个端点设备组;

✦ 全面掌握合规状态:通过实时仪表盘与详细报告,消除可见性盲区,确保合规要求。

12月的更新包含大量提权路径和高危服务漏洞。攻击者往往在漏洞披露数天内便发起攻击,企业需要具备持续、自动化且可快速响应的补丁管理体系。

借助 Splashtop AEM,IT 团队可显著降低安全风险,同时保持业务连续与运维高效,真正实现“快速修补、主动防御”。

-

微软

+关注

关注

4文章

6723浏览量

107361 -

组件

+关注

关注

1文章

554浏览量

18931

发布评论请先 登录

行业观察 | 微软发布高危漏洞更新,涉及 Windows、Office、SQL Server 等多款产品

行业观察 | Azure、RDP、NTLM 均现高危漏洞,微软发布2025年8月安全更新

2025嵌入式行业现状如何?

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

戴尔科技如何帮助用户应对数据安全风险

如何维护i.MX6ULL的安全内核?

如何利用iptables修复安全漏洞

【版本控制安全简报】Perforce Helix Core安全更新:漏洞修复与国内用户支持

行业观察 | 微软2025年末高危漏洞更新,57项关键修复与安全策略指南

行业观察 | 微软2025年末高危漏洞更新,57项关键修复与安全策略指南

评论