IOTA简介:IOTA是一款功能强大的网络捕获和分析解决方案,适用于边缘和核心网络。IOTA系列包括便携式 EDGE型号、高速 CORE型号和 IOTA CM集中设备管理系统。IOTA解决方案可为分支机构、中小企业和核心网络(如数据中心)提供快速高效的网络分析和故障排除功能。

问题描述

安全分析师和取证专家经常需要分析哪个客户端在什么时间与特定目标系统建立了连接。传统的外围防火墙可以记录来自广域网的连接尝试,但无法检测到内部网络的横向移动。因此,存在一个需要消除的 “盲点”。

下面的示例逐步概述了如何在发生安全事件后利用艾体宝 IOTA分析连接设置。目标是识别受感染的主机或将恶意代码传播到网络内部文件服务器的主机。

准备工作

要想取得成功,IOTA必须在事件发生前捕获网络流量,以便事后进行回顾分析。

第一步,准备物理接口。为此,我们使用左侧菜单树导航到捕获页面,然后导航到接口配置部分。如下图所示,接口被配置为具有 10/100/1000 Mbit/s自动协商功能的 SPAN(带外),这意味着两个物理接口都可以接收来自 SPAN端口或 TAP的待分析流量。

图1 物理接口的配置。在这种情况下,采用 SPAN 模式的 10/100/1000 Mbit/s 自动协商

图1 物理接口的配置。在这种情况下,采用 SPAN 模式的 10/100/1000 Mbit/s 自动协商

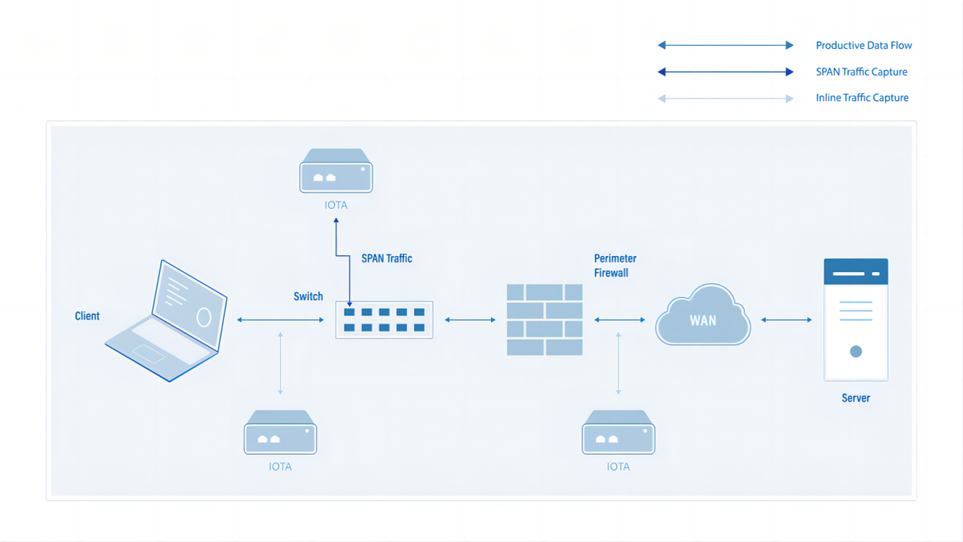

IOTA 的部署或集成

交换机的上行链路可用作 SPAN源,包括多个客户端 VLAN。如果要将 IOTA内联集成到数据流中,例如在接入交换机和路由器之间或接入交换机和分配交换机之间,则必须勾选 “内联模式 ”旁边的复选框,并单击 “保存 ”按钮。这取决于 VLAN网关的位置。如果要记录进出特定服务器的流量以便日后分析,也可以在数据中心的交换机和服务器之间进行内联操作。

图2 IOTA在数据包平均处理和后续安全事件分析中的位置

图2 IOTA在数据包平均处理和后续安全事件分析中的位置

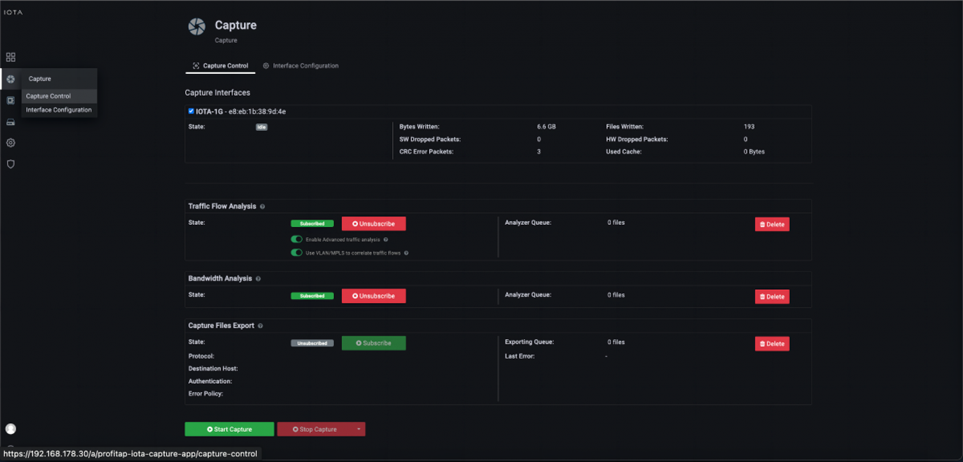

开始捕获

放置好 IOTA并准备好物理接口后,我们连接适当的电缆,然后导航到捕获控制部分并单击屏幕底部的开始捕获按钮,启动捕获过程。或者,我们也可以按下 IOTA设备上的物理 “开始捕获 ”按钮来启动捕获过程。这将加快整个过程,未经培训或没有权限的人员也可以进行操作。

图3 使用 “捕获控制 ”子菜单中的 “开始捕获 ”按钮启动捕获

图3 使用 “捕获控制 ”子菜单中的 “开始捕获 ”按钮启动捕获

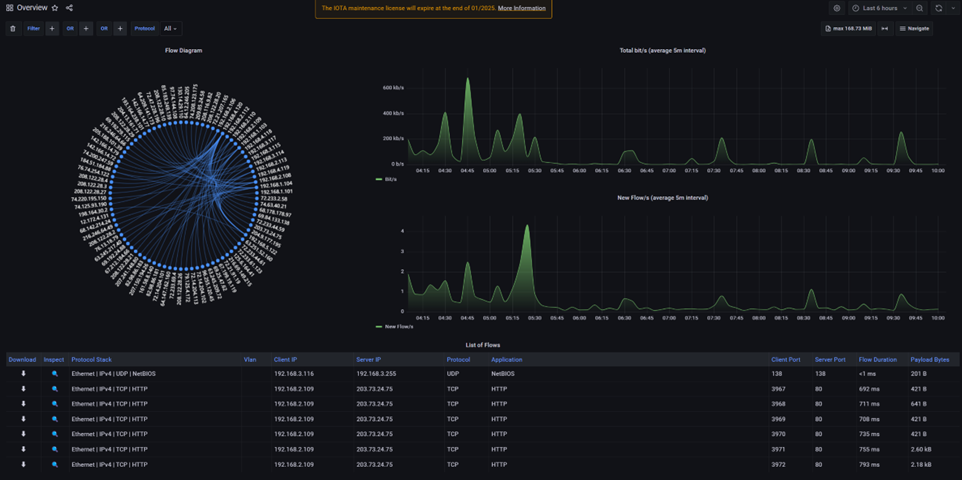

仪表盘故障排除

要识别所谓的 “零号病人(patient zero)”,我们需要两种方法。第一种是确定哪个客户端连接到了命令和控制服务器 (C2)或恶意软件分发服务器(如果已知)。第二种方法是将受影响的服务器或客户端作为基线,分析哪些其他系统与其建立了连接。

名词解释:在网络安全领域,“Patient Zero”(零号病人)是一个重要的概念,用于描述首次感染恶意软件或病毒的用户或设备。其识别和防御对于控制恶意软件的传播至关重要。

例如,如果这是一种已知的攻击,可以通过特定的勒索软件信息检测到,那么就有可能专门搜索通信模式,如特定的目标端口。我们也以此为例。我们假设一个文件服务器受到勒索软件攻击,该服务器通过网络上的服务器消息块(SMB)提供服务。服务器的 IPv4地址是 192.168.178.6。

我们知道 SMB通过 TCP端口 445运行,因此在概述仪表板上对该目标端口和之前提到的 IP地址 192.168.178.6进行了过滤。结果显示,在加密时间窗口内,只有 192.168.178.22客户端与文件服务器建立了 SMB连接。

图4 IP 地址 192.168.178.6 和目标端口 445 的过滤器

图4 IP 地址 192.168.178.6 和目标端口 445 的过滤器

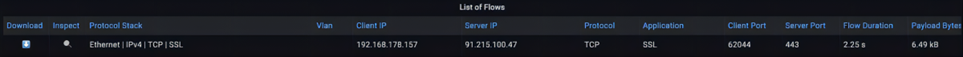

我们还可通过过滤器 “IP_SRC = 192.168.178.22”在 “概览 ”仪表板上检查客户端 192.168.178.22在不久前建立了哪些通信关系,以确定是否发生了命令和控制流量或下载。

在仪表盘的底部,我们可以查看 “流量列表 ”中过滤后的流量数据。从中我们可以看到,之前只有一次通信尝试离开了内部网络。具体来说,这是一个目标端口为 443 的 TLS TCP连接,即 HTTPS,目标 IP地址为 91.215.100.47。

图5 基于概览仪表盘底部过滤源主机的通信关系

图5 基于概览仪表盘底部过滤源主机的通信关系

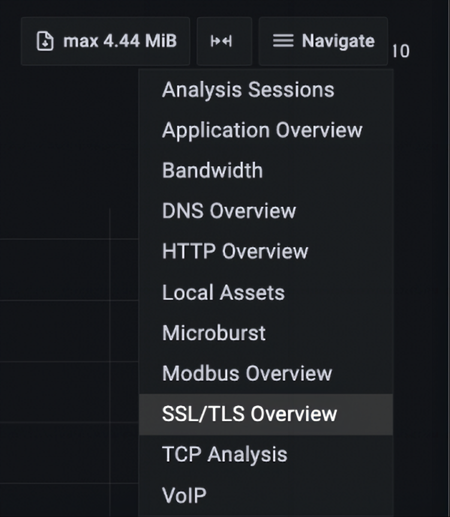

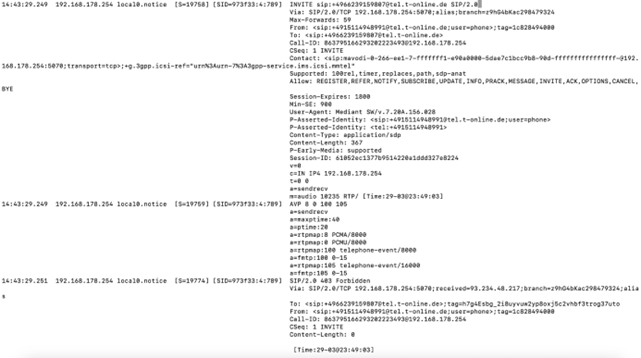

根据这些流量数据,我们可以通过屏幕右上角的导航菜单切换到 SSL/TLS总览面板,查看与哪个服务器名称建立了连接。这可以在客户端 “hello” 中看到,或者更具体地说,在 TLS扩展服务器名称指示(SNI)中看到。其中包含与客户端建立连接的主机名。

图6 通过导航菜单切换到 SSL/TLS 总览面板

图6 通过导航菜单切换到 SSL/TLS 总览面板

在 SSL/TLS总览面板的 SSL/TLS服务器列表中,我们可以看到与客户端建立连接的服务器名称 “config.ioam.de”。

图7 SSL/TLS 概述仪表板,其中我们可以看到 TLS 客户端 hello 中的服务器名称

图7 SSL/TLS 概述仪表板,其中我们可以看到 TLS 客户端 hello 中的服务器名称

由于 TLS加密意味着下载本身无法以纯文本形式识别,因此必须在日志文件中对客户端进行进一步分析。随后确定用户下载并安装了一个应用程序。这就通过分析的 SMB网络共享执行了文件加密过程。这样,我们就掌握了导致攻击的 IP地址、主机名和文件。不过,在某些情况下,下载恶意软件的服务器只是攻击者的 “前端服务器”,而这些服务器也会不时发生变化。

由于网络中的横向移动在攻击事件中经常被检测到,因此还应检查其他客户端,因为受影响的客户端也可能已经分发了恶意软件。如果在受影响的客户端上看不到任何外部通信关系,则应检查所有内部通信模式,以发现可能将恶意软件带到客户端 192.168.178.22的异常情况。

如果我们需要检查哪些主机试图连接到似乎提供恶意软件的特定服务器,我们也可以使用 IOTA进行检查。如果有已知的 FQDN与这些服务器相关,我们可以使用 DNS概述仪表板。

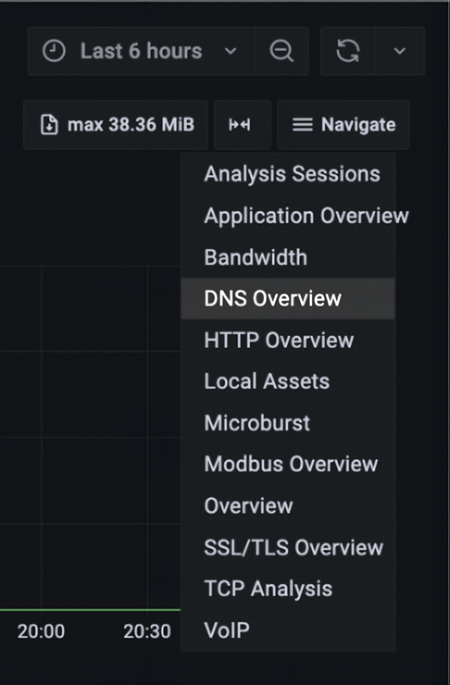

图8 通过导航菜单切换到 DNS 概述仪表板

图8 通过导航菜单切换到 DNS 概述仪表板

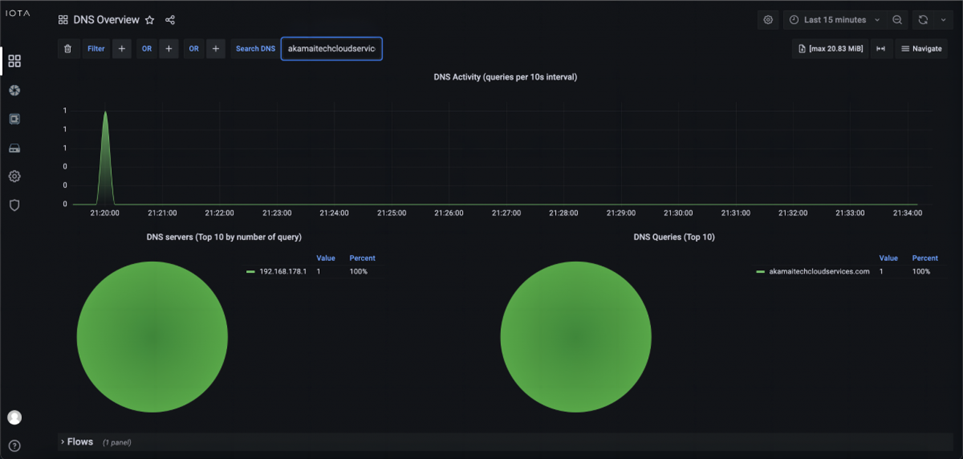

我们切换到 “DNS概述 ”控制面板,并使用 “搜索 DNS”过滤器按名称进行搜索。我们使用了域名 akamaitechcloudservices.com,它听起来像是一个内容交付网络的连接尝试,但已知是一个在安全事件中使用的恶意服务器。

图9 通过名称 akamaitechcloudservices.com 进行搜索

图9 通过名称 akamaitechcloudservices.com 进行搜索

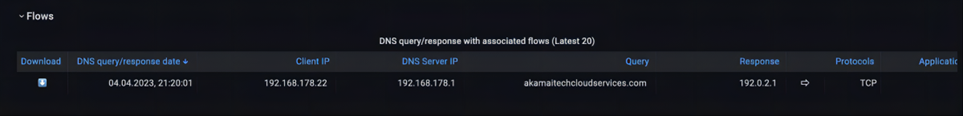

搜索后,我们可以看到 DNS在晚上 9:20左右请求了该恶意服务器。要进一步调查哪个客户端试图连接到该服务器,我们可以进入 DNS概述仪表板,查看请求 akamaitechcloudservices.com的客户端 IP地址。在图 10的示例中,它是 192.168.178.22。现在我们知道是哪个客户端试图连接该服务器了。

图10 DNS查询/响应和相应的流量流表

图10 DNS查询/响应和相应的流量流表

IOTA 的优势

IOTA 提供多种选项,用于过滤相关通信模式和时间窗口,以进行安全分析。此外,与其他工具相比,它还提供了直观的仪表板,即使没有深入协议知识的人也能简化和加速分析。

了解 ITT-IOTA更多信息,欢迎前往【艾体宝】官方网站!

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3455浏览量

63053 -

安全漏洞

+关注

关注

0文章

152浏览量

17119 -

Iota

+关注

关注

0文章

33浏览量

8768

发布评论请先 登录

Docker生产环境安全配置指南

8月21日云技术研讨会 | 汽车信息安全全流程解决方案

OT网络流量分析的突破口:IOTA助力安全与效率双提升

IBM调研报告:13%的企业曾遭遇AI模型或AI应用的安全漏洞 绝大多数缺乏完善的访问控制管理

华邦电子安全闪存产品守护物联网安全

官方实锤,微软远程桌面爆高危漏洞,企业数据安全告急!

艾体宝干货 IOTA实战:如何精准识别网络风险

IOTA实战:如何精准识别网络风险

如何维护i.MX6ULL的安全内核?

如何利用iptables修复安全漏洞

【版本控制安全简报】Perforce Helix Core安全更新:漏洞修复与国内用户支持

微软Outlook曝高危安全漏洞

VoIP 网络排障新思路:从日志到 IOTA 分析

如何使用 IOTA 分析安全漏洞的连接尝试

如何使用 IOTA 分析安全漏洞的连接尝试

评论