据有关安全专家透露,一系列已经停产的D-Link网络附属储存(NAS)设备存在严重安全隐患,使攻击者能轻松实现命令注入或创建硬盘后门。

漏洞位于“/cgi-bin/nas_sharing.

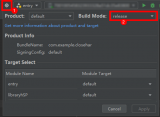

该问题源于URL处理软件中的CGI脚本段“/cgi-bin/ nas_sharing. CGI”,其对HTTPGET请求的处理过程存在漏洞。该漏洞以CVE-2024-3273作为识别号,其方式包括以”system“参数进行的命令注入,及针对固定账号(用户名: ”messagebus“,密码:空)的后门,从而允许远程攻击指令被下达至设备。

此漏洞源于通过HTTPGET请求向”system“参数插入base64编码的命令进而执行。研究人员警醒道,此类攻击成功实施将允许攻击者在设备上执行任意命令,可能导致未授权访问敏感信息、系统配置更改或服务瘫痪等事项发生。

受CVE-2024-3273影响的设备包括:

DNS-320L Version 1.11,Version 1.03.0904.2013,Version 1.01.0702.2013

DNS-325 Version 1.01

DNS-327L Version 1.09, Version 1.00.0409.2013

DNS-340L Version 1.08

根据网络扫描结果,至少超过9.2万个易被攻击的D-Link NAS设备投入到实际应用中,极易遭受此类漏洞的威胁。

D-Link公司回应指出这些设备已因使用寿命到期而停机,不再享受官方技术支持。声明人表示:“所有涉及的D-Link网络附加储存设备均已达到或超过预期使用寿命,与之相关的技术资源不再进行维护与支持。同时,”

该声明人还进一步坦白,受影响的设备无法如现有型号般自动更新,亦缺乏客户拓展功能以发送提醒邮件。

因此,他强烈建议用户尽快更换这些设备,选择具有固件自动更新功能的新型态货品。

-

URL

+关注

关注

0文章

141浏览量

16112 -

漏洞

+关注

关注

0文章

205浏览量

15893 -

CGI

+关注

关注

0文章

20浏览量

10620 -

脚本

+关注

关注

1文章

407浏览量

29066

发布评论请先 登录

芯源半导体在物联网设备中具体防护方案

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

行业观察 | Azure、RDP、NTLM 均现高危漏洞,微软发布2025年8月安全更新

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

Ansible Playbook自动化部署Nginx集群指南

协议分析仪能监测哪些异常行为?

TCP攻击是什么?有什么防护方式?

官方实锤,微软远程桌面爆高危漏洞,企业数据安全告急!

IBM发布2025年X-Force威胁情报指数报告

华为联合发布2024年全球DDoS攻击态势分析报告

华纳云如何为电商大促场景扛住Tb级攻击不宕机?

微软Outlook曝高危安全漏洞

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

D-Link NAS设备存在严重漏洞,易受攻击者注入任意命令攻击

D-Link NAS设备存在严重漏洞,易受攻击者注入任意命令攻击

评论