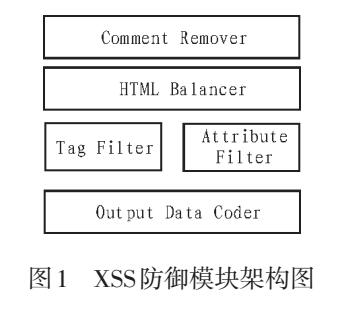

跨站脚本攻击(XSS),是最普遍的Web应用安全漏洞。这类漏洞能够使得攻击者嵌入恶意脚本代码到正常用户会访问到的页面中,当正常用户访问该页面时,则可导致嵌入的恶意脚本代码的执行,从而达到恶意攻击用户的目的。

今天我们说一下预防XSS的7种方法。

1. 输入验证和过滤

输入验证和过滤是一种用于确保用户输入数据的有效性和安全性的技术。它涉及检查和过滤用户输入,以防止恶意代码注入和其他安全漏洞。

通过输入验证,您可以验证用户输入是否符合预期的格式、类型和长度。这可以防止用户输入无效或恶意的数据,从而减少应用程序受到攻击的风险。

输入过滤是通过移除或转义潜在的恶意代码,如HTML标签、JavaScript代码或SQL语句,来确保用户输入的安全性。这可以防止跨站脚本攻击(XSS)和SQL注入等常见的安全漏洞。

示例:

import java.util.regex.Pattern;

public class InputValidation {

public static boolean isValidUsername(String username) {

// 此处示例验证用户名只包含字母和数字

String regex = "^[a-zA-Z0-9]+$";

return Pattern.matches(regex, username);

}

public static String sanitizeInput(String input) {

// 此处示例移除输入中的HTML标签

return input.replaceAll("< [^ >]* >", "");

}

public static void main(String[] args) {

String username = "John123";

if (isValidUsername(username)) {

System.out.println("Valid username");

} else {

System.out.println("Invalid username");

}

String userInput = "< script >alert('XSS attack');< /script >";

String sanitizedInput = sanitizeInput(userInput);

System.out.println("Sanitized input: " + sanitizedInput);

}

}

在上面的示例中, isValidUsername 方法验证用户名是否只包含字母和数字。sanitizeInput 方法移除输入中的HTML标签。这两种方法可以根据应用程序的需求进行自定义和扩展。通过使用输入验证和过滤技术,您可以增加应用程序的安全性,减少潜在的安全漏洞和攻击风险。请注意,这只是输入验证和过滤的基本示例,具体的实现取决于您的应用程序需求和安全策略。

2. 使用安全的HTML编码

使用安全的HTML编码是一种将特殊字符转换为HTML实体,以避免潜在的安全漏洞的技术。它可以防止跨站脚本攻击(XSS)和其他HTML注入攻击。

安全的HTML编码涉及将特殊字符转换为对应的HTML实体。例如,将 < 转换为 < ,将 > 转换为 > ,将 " 转换为 ",将 & 转换为 & 等等。这样可以确保特殊字符在HTML中被正确解析,而不会被误认为是HTML标签或代码。

示例:

import org.apache.commons.text.StringEscapeUtils;

public class HtmlEncoding {

public static void main(String[] args) {

String userInput = "< script >alert('XSS attack');< /script >";

String encodedInput = StringEscapeUtils.escapeHtml4(userInput);

System.out.println("Encoded input: " + encodedInput);

}

}

在上面的示例中,我们使用了Apache Commons Text库中的 StringEscapeUtils.escapeHtml4 方法来进行安全的HTML编码。将用户输入的字符串进行编码后,特殊字符 < 和 > 被转换为 < 和 > ,从而防止潜在的XSS攻击。

通过使用安全的HTML编码,您可以确保用户输入的内容被正确地显示在HTML页面上,同时避免潜在的安全威胁。请注意,具体的实现可能因应用程序的要求而有所不同,上述示例仅供参考。

3. 使用安全的URL编码

使用安全的URL编码是一种将特殊字符转换为URL编码形式,以确保URL的正确性和安全性的技术。它可以防止URL注入攻击和其他安全漏洞。

安全的URL编码涉及将特殊字符转换为特定的编码格式,例如将空格转换为 “%20”,将斜杠 “/” 转换为 “%2F”,将问号 “?” 转换为 “%3F”,等等。这样可以确保URL中的特殊字符被正确解析,而不会被误认为是URL的一部分或者具有其他含义。

示例:

import java.io.UnsupportedEncodingException;

import java.net.URLEncoder;

public class UrlEncoding {

public static void main(String[] args) {

try {

String userInput = "Hello, 你好!";

String encodedInput = URLEncoder.encode(userInput, "UTF-8");

System.out.println("Encoded input: " + encodedInput);

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

}

}

}

在上面的示例中,我们使用了Java中的 URLEncoder.encode 方法来进行安全的URL编码。用户输入的字符串被编码为UTF-8格式,特殊字符被转换为相应的URL编码形式,确保URL的正确性和安全性。

通过使用安全的URL编码,您可以确保URL中的特殊字符被正确编码,以避免URL解析错误或潜在的安全威胁。请注意,具体的实现可能因应用程序的要求而有所不同,上述示例仅供参考。

4. 使用HTTP头部中的CSP

Content Security Policy (CSP)是一种通过HTTP头部中的策略指令来增强网页安全性的机制。它允许网站管理员控制哪些资源可以加载到页面中,从而减少恶意代码的风险。

CSP的策略指令规定了哪些来源的资源可以被加载,包括脚本、样式表、字体、图像、音频和视频等。这样可以限制恶意脚本的注入、跨站脚本攻击(XSS)和数据泄露等安全风险。

示例:

import java.util.HashMap;

import java.util.Map;

import org.apache.http.HttpResponse;

import org.apache.http.client.HttpClient;

import org.apache.http.client.methods.HttpGet;

import org.apache.http.impl.client.HttpClientBuilder;

public class ContentSecurityPolicyExample {

public static void main(String[] args) throws Exception {

String url = "https://your-website.com";

HttpClient httpClient = HttpClientBuilder.create().build();

HttpGet httpGet = new HttpGet(url);

// 设置Content Security Policy

Map< String, String > headers = new HashMap< >();

headers.put("Content-Security-Policy", "default-src 'self'; script-src 'self' 'unsafe-inline'");

headers.forEach(httpGet::setHeader);

HttpResponse response = httpClient.execute(httpGet);

// 打印响应结果

System.out.println("Response Code: " + response.getStatusLine().getStatusCode());

}

}

在上面的示例中,我们使用Apache HttpClient库发送HTTP请求,并在请求头部中设置了Content Security Policy。示例中的Content Security Policy指令规定了只允许从同源(‘self’)加载默认资源,以及允许从同源和内联脚本(‘unsafe-inline’)加载脚本资源。

通过使用Content Security Policy,您可以控制网页中加载的资源,从而增强网页的安全性。具体的策略指令根据您的需求和应用程序的要求可能会有所不同,上述示例仅供参考。

5. 使用安全的模板引擎

使用安全的模板引擎是保护应用程序免受模板注入攻击的一种重要措施。模板注入攻击是一种利用应用程序中的模板引擎漏洞,将恶意代码注入到模板中的攻击方式。

安全的模板引擎通常提供以下功能来防止模板注入攻击:

- 自动转义:安全的模板引擎会自动对输出的内容进行转义,确保任何用户输入的恶意代码都会被转义为普通文本,而不会被解释为可执行代码。

- 严格的上下文分离:安全的模板引擎会严格区分模板中的代码和数据,确保模板中的代码不能直接访问应用程序的敏感数据或执行危险操作。

- 白名单过滤:安全的模板引擎会使用白名单机制,只允许特定的模板标签或函数被执行,从而限制了潜在的危险操作。

示例:

import org.owasp.encoder.Encode;

import org.owasp.html.PolicyFactory;

import org.owasp.html.Sanitizers;

import org.owasp.html.examples.EbayPolicyExample;

public class SecureTemplateEngineExample {

public static void main(String[] args) {

// 创建一个HTML过滤策略

PolicyFactory policy = Sanitizers.FORMATTING.and(Sanitizers.BLOCKS);

// 模拟从用户输入中获取的数据

String userInput = "< script >alert('Hello, World!');< /script >";

// 使用安全的模板引擎处理用户输入

String sanitizedInput = policy.sanitize(userInput);

// 输出经过转义和过滤的用户输入

System.out.println("Sanitized Input: " + Encode.forHtml(sanitizedInput));

}

}

在上面的示例中,我们使用OWASP Java Encoder和OWASP Java HTML Sanitizer库来创建一个安全的模板引擎。示例中的过滤策略将保留文本的格式和块级元素,同时过滤掉任何潜在的恶意代码。

通过使用安全的模板引擎,您可以确保用户输入的数据被正确转义和过滤,从而防止模板注入攻击。具体的实现方式和策略可能会因不同的安全库而有所不同,上述示例仅供参考。

6. 使用安全的Cookie设置

使用安全的Cookie设置是确保在Web应用程序中存储和传输用户身份验证和其他敏感信息时的安全性的重要步骤。通过采取适当的安全措施,可以防止恶意用户篡改Cookie或利用Cookie进行攻击。以下是一些常见的安全Cookie设置方法和技术:

使用Secure标志:将Secure标志设置为true,确保Cookie只能通过HTTPS安全连接传输,防止在非加密连接上暴露敏感信息。

使用HttpOnly标志:将HttpOnly标志设置为true,防止通过JavaScript脚本访问Cookie,减少XSS(跨站脚本攻击)的风险。

设置过期时间:设置Cookie的适当过期时间,以确保Cookie在一定时间后自动失效,减少长期有效的Cookie被滥用的风险。

对Cookie值进行加密:可以对Cookie的值进行加密,以增加其安全性。在服务器端对Cookie进行加密和解密操作,确保只有服务器能够读取和解析Cookie的内容。

验证Cookie值:在服务器端对Cookie的值进行验证,确保其合法性和完整性。可以使用数字签名或其他验证机制来验证Cookie的内容是否被篡改。

示例:

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServletResponse;

public class CookieSecurityExample {

public static void main(String[] args) {

// 创建一个Cookie对象

Cookie cookie = new Cookie("username", "john.doe");

// 设置Secure标志为true,只能通过HTTPS传输

cookie.setSecure(true);

// 设置HttpOnly标志为true,禁止通过JavaScript访问Cookie

cookie.setHttpOnly(true);

// 设置Cookie的过期时间为1小时

cookie.setMaxAge(60 * 60);

// 添加Cookie到响应头中

HttpServletResponse response = null; // 获取HttpServletResponse对象

response.addCookie(cookie);

}

}

在上面的示例中,我们创建了一个名为"username"的Cookie,并设置了Secure标志为true,HttpOnly标志为true,以及过期时间为1小时。然后,我们将Cookie添加到HttpServletResponse对象的响应头中,以便将其发送给客户端。

通过使用安全的Cookie设置,您可以增加Web应用程序的安全性,保护用户的身份验证和敏感信息免受攻击和滥用。具体的实现方式和设置规则可能会因应用程序的需求而有所不同,上述示例仅供参考。

7. 防止跨站点请求伪造 (CSRF)

防止跨站点请求伪造(CSRF)是一种常见的Web安全威胁,攻击者通过欺骗用户在受信任的网站上执行恶意操作,从而利用用户的身份进行非法操作。为了防止CSRF攻击,可以采取以下措施:

- 随机生成并验证令牌:在表单中包含一个随机生成的令牌,并在服务器端验证该令牌的有效性。攻击者无法获得有效的令牌,因此无法成功执行CSRF攻击。

- 使用SameSite属性:设置Cookie的SameSite属性为Strict或Lax,限制Cookie只能在同一站点上发送,防止跨站点请求伪造。

- 验证来源和引用头:在服务器端验证请求的来源和引用头,确保请求来自受信任的站点,并且不接受来自未知或不受信任的来源的请求。

示例:

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpSession;

import java.security.SecureRandom;

import java.util.Base64;

public class CsrfProtectionExample {

public static void main(String[] args) {

// 生成随机令牌

String token = generateCsrfToken();

// 将令牌存储在会话中

HttpServletRequest request = null; // 获取HttpServletRequest对象

HttpSession session = request.getSession();

session.setAttribute("csrfToken", token);

// 在表单中包含令牌

String formHtml = "< form action='/process' method='POST' >"

+ "< input type='hidden' name='csrfToken' value='" + token + "' >"

+ "< input type='text' name='username' >"

+ "< input type='password' name='password' >"

+ "< input type='submit' value='Submit' >"

+ "< /form >";

}

private static String generateCsrfToken() {

byte[] csrfToken = new byte[32];

new SecureRandom().nextBytes(csrfToken);

return Base64.getEncoder().encodeToString(csrfToken);

}

}

在上面的示例中,我们使用 SecureRandom 类生成了一个32字节的随机令牌,并将其存储在会话中。然后,在表单中包含了一个隐藏的输入字段,将令牌作为值传递给服务器端。当用户提交表单时,服务器端会验证令牌的有效性,以确保请求不是来自恶意站点。

通过采取这些措施,可以有效地防止跨站点请求伪造攻击,并提高Web应用程序的安全性。请注意,具体的实现方式和设置规则可能会因应用程序的需求而有所不同,上述示例仅供参考。

总结

Java开发人员可以采用多种方法来防止XSS攻击。通过采取上面介绍的这些预防措施,可以提高应用程序的安全性,并保护用户的数据免受潜在的XSS攻击威胁。

-

Web

+关注

关注

2文章

1302浏览量

73666 -

代码

+关注

关注

30文章

4941浏览量

73156 -

脚本

+关注

关注

1文章

407浏览量

29054 -

安全漏洞

+关注

关注

0文章

152浏览量

17113 -

XSS

+关注

关注

0文章

25浏览量

2596

发布评论请先 登录

如何使用Shell脚本在 Linux 服务器寻找攻击证据

CC攻击原理及预防?

基于动态污点分析的DOM XSS漏洞检测算法

什么是XSS跨站漏洞以及它的修复方案

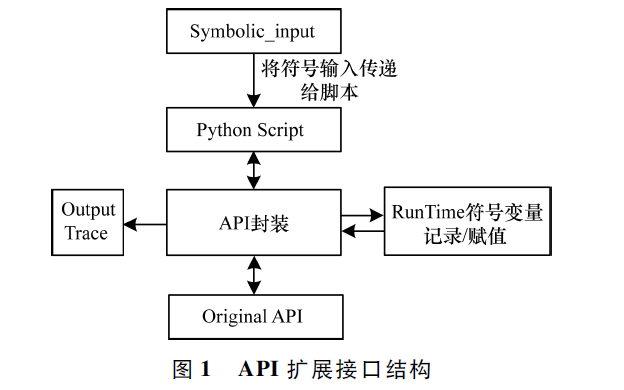

如何使用符号执行的python实现攻击脚本分析平台

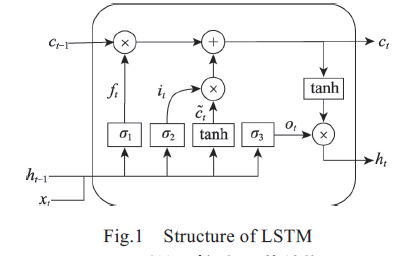

使用双向长短时记忆网络检测跨站脚本攻击

预防跨站脚本攻击(XSS)的方法

预防跨站脚本攻击(XSS)的方法

评论