什么是sql注入?SQL注入(SQLi)是一种执行恶意SQL语句的注入攻击。攻击者可能会利用 SQL 注入漏洞来绕过应用程序安全措施。典型的SQLi攻击会通过添加、删除和修改数据库中的记录来绕过安全措施。

SQL注入会影响各种Web应用程序,但对于使用SQL数据库的Web应用程序来说,这是一个最突出的问题。根据使用案例,这些数据库可能保存有关客户、知识产权和其他敏感信息的信息。这些敏感数据可能会以多种方式被恶意使用。

SQL注入攻击是最古老、最普遍且最危险的Web应用程序漏洞之一。一些资源将SQL注入攻击列为最需要解决的三个漏洞。SQL数据库的设置方式可以减轻严重SQL注入攻击的可能性。我们的Web应用程序和数据库服务器不必面临风险。

那么sql注入漏洞解决方法有哪些?主要的方法有:

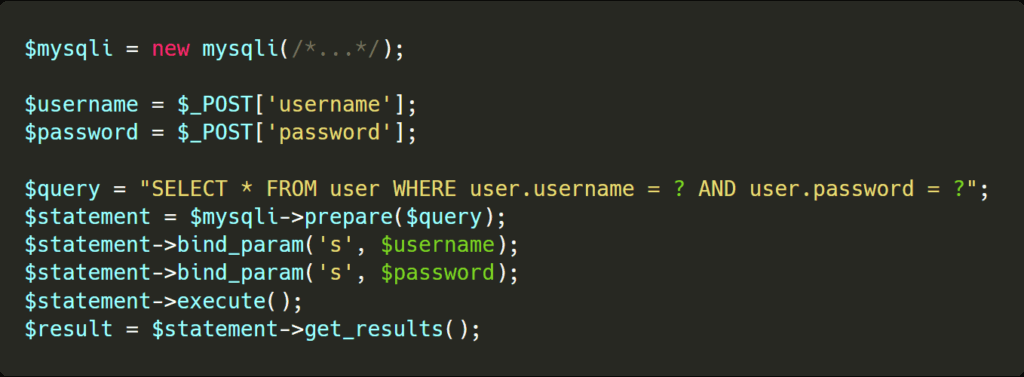

1、将准备好的语句与参数化查询一起使用

准备好的语句用于确保查询中所需的动态变量都无法逃脱其位置。核心查询是预先定义的,参数及其类型随后定义。

由于查询知道预期的数据类型(例如字符串或数字),因此它们确切地知道如何将它们集成到查询中而不引起问题。

2、使用存储过程

存储过程是存储在数据库本身上的频繁SQL操作,仅随其参数而变化。存储过程使攻击者更难执行恶意SQL,因为它无法动态插入查询中。

3、白名单输入验证

根据经验,永远不要相信用户提交的数据。我们可以执行白名单验证,以根据一组现有的已知、批准和定义的输入来测试用户输入。每当收到的数据不符合分配的值时,就会被拒绝,从而保护应用程序或网站免受过程中的恶意SQL注入。

4、强制执行最小特权原则

最小权限原则是一项计算机科学原则,可加强对网站的访问控制以减轻安全威胁。

为了实现这一原则并防御SQL注入:

(1)使用系统上的最小权限集来执行操作。

(2)仅在需要执行操作时授予权限。

(3)不要向应用程序帐户分配管理员类型访问权限。

(4)最小化环境中每个数据库帐户的权限。

5、转义用户提供的输入

在正常的SQL注入期间,不良行为者可以简单地读取返回的文本。然而,当攻击者无法从数据库服务器检索信息时,他们通常会采用基于时间的SQL注入来达到目的。这是通过使用需要很长时间(通常是好几秒)才能完成的操作来实现的。

基于时间的SQL注入通常用于确定Web应用程序或网站上是否存在漏洞,以及在盲SQL注入期间与基于布尔的技术结合使用。

6、使用Web应用程序防火墙

我们可以使用Web应用程序防火墙防止一般SQL注入。通过过滤潜在危险的Web请求,Web应用程序防火墙可以捕获并防止SQL注入。

以上是sql注入漏洞的解决方法。希望能帮助到大家参考!

审核编辑 黄宇

-

SQL

+关注

关注

1文章

789浏览量

46377 -

数据库

+关注

关注

7文章

3993浏览量

67745

发布评论请先 登录

行业观察 | 微软发布高危漏洞更新,涉及 Windows、Office、SQL Server 等多款产品

403 Forbidden是什么意思?最佳解决方法有哪些?

电机常见故障分析及解决方法

sql注入漏洞解决方法有哪些?

sql注入漏洞解决方法有哪些?

评论