DDOS攻击指分布式拒绝服务攻击,即处于不同位置的多个攻击者同时向一个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。DDOS攻击有以下几种方式。

SYN Flood攻击

SYN Flood攻击是当前网络上最为常见的DDos攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服务所在端口发送大量的伪造源地址的半连接请求,造成目标服务器中的半连接队列被占满,耗费CPU和内存资源,使服务器超负荷,从而阻止其他合法用户进行访问。这种攻击早在1996年就被发现,但至今仍然显示出强大的生命力,可谓“长生不老”。很多操作系统,甚至防火墙、路由器都无法有效地防御这种攻击,而且由于它可以方便地伪造源地址,追查起来非常困难。

TCP全连接攻击

这种攻击是为了绕过常规防火墙的检查而设计的,一般情况下,常规防火墙大多具备syn cookies或者syn proxy能力,能够有效应对伪造的IP攻击,但对于正常的TCP连接是放过的。但殊不知很多网络服务程序能接受的TCP连接数是有限的,一旦有大量的TCP连接,即便是正常的,也会导致网站访问非常缓慢甚至无法访问,正所谓“多情总被无情伤”。TCP全连接攻击就是通过许多僵尸主机不断地与受害服务器建立大量的TCP连接,直到服务器的内存等资源被耗尽而被拖跨,从而造成拒绝服务,这种攻击的特点是可绕过一般防火墙的防护而达到攻击目的。

TCP混乱数据包攻击

TCP混乱数据包攻击与Syn Flood攻击类似,发送伪造源IP的TCP数据包,只不过TCP头的TCP Flags部分是混乱的,可能是syn,ack,syn+ack,syn+rst等等,会造成一些防护设备处理错误锁死,消耗服务器CPU内存的同时还会堵塞带宽,在迷惑对手的时候施展最后的致命一击。

UDP Flood攻击

UDP Flood是日渐猖獗的流量型DOS攻击,原理也很简单。常见的情况是利用大量UDP小包冲击DNS服务器或Radius认证服务器、流媒体视频服务器。100k PPS的UDP Flood经常将线路上的骨干设备例如防火墙打瘫,造成整个网段的瘫痪。由于UDP协议是一种无连接的服务,在UDP FLOOD攻击中,攻击者可发送大量伪造源IP地址的小UDP包。但是,由于UDP协议是无连接性的,所以只要开了一个UDP的端口提供相关服务的话,那么就可针对相关的服务进行攻击。

DNS Flood攻击

UDP DNS Query Flood攻击实质上是UDP Flood的一种,但是由于DNS服务器的不可替代的关键作用,一旦服务器瘫痪,影响一般都很大。UDP DNS Query Flood攻击采用的方法是向被攻击的服务器发送大量的域名解析请求,通常请求解析的域名是随机生成或者是网络世界上根本不存在的域名,被攻击的DNS服务器在接收到域名解析请求的时候首先会在服务器上查找是否有对应的缓存,如果查找不到并且该域名无法直接由服务器解析的时候,DNS服务器会向其上层DNS服务器递归查询域名信息。根据微软的统计数据,一台DNS服务器所能承受的动态域名查询的上限是每秒钟9000个请求。而我们知道,在一台PC机上可以轻易地构造出每秒钟几万个域名解析请求,足以使一台硬件配置极高的DNS服务器瘫痪,由此可见DNS服务器的脆弱性。

CC攻击

CC攻击(Challenge Collapsar)是DDOS攻击的一种,是利用不断对网站发送连接请求致使形成拒绝服务的攻击。相比其它的DDOS攻击,CC攻击是应用层的,主要针对网站。CC主要是用来攻击页面的,CC就是模拟多个用户(多少线程就是多少用户)不停地进行访问那些需要大量数据操作(就是需要大量CPU时间)的页面,造成服务器资源的浪费,CPU长时间处于100%,永远都有处理不完的连接直至就网络拥塞,正常的访问被中止。

这种攻击主要是针对存在ASP、JSP、PHP、CGI等脚本程序,并调用MSSQL Server、MySQLServer、Oracle等数据库的网站系统而设计的,特征是和服务器建立正常的TCP连接,并不断的向脚本程序提交查询、列表等大量耗费数据库资源的调用,典型的以小博大的攻击方法。这种攻击的特点是可以完全绕过普通的防火墙防护,轻松找一些Proxy代理就可实施攻击,缺点是对付只有静态页面的网站效果会大打折扣,并且有些Proxy会暴露攻击者的IP地址。

审核编辑 黄宇

-

cpu

+关注

关注

68文章

11216浏览量

222929 -

DDoS

+关注

关注

3文章

179浏览量

24008 -

DoS

+关注

关注

0文章

128浏览量

45737 -

TCP

+关注

关注

8文章

1418浏览量

83015 -

UDP

+关注

关注

0文章

331浏览量

35212

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

高防服务器对CC攻击的防御原理是什么?

串口通信有哪些方式

Ansible Playbook自动化部署Nginx集群指南

TCP攻击是什么?有什么防护方式?

高防服务器哪里好

华为联合发布2024年全球DDoS攻击态势分析报告

华纳云如何为电商大促场景扛住Tb级攻击不宕机?

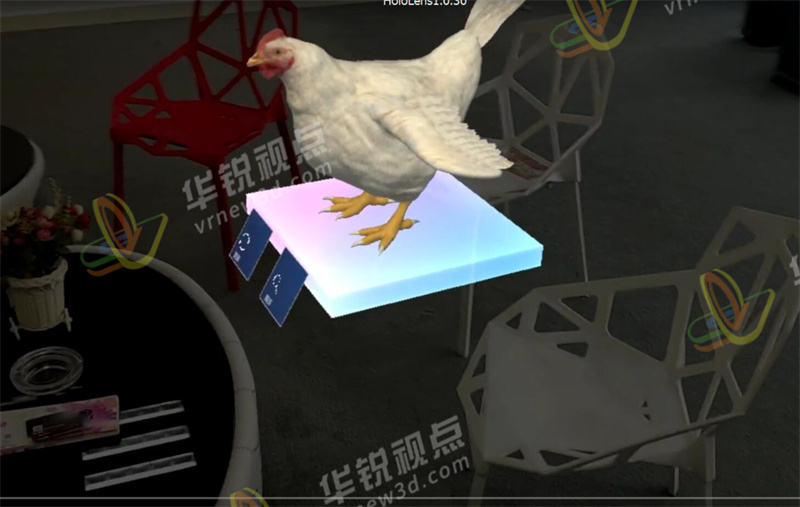

AR互动与传统的交互方式相比更加丰富多元

无线采发仪 振弦、温度及多类型信号采集 多种数据传输方式

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

DDoS攻击的多种方式

DDoS攻击的多种方式

评论