上文我们对第一台Target机器进行内存取证,今天我们继续往下学习,内存镜像请从上篇获取,这里不再进行赘述

Gideon

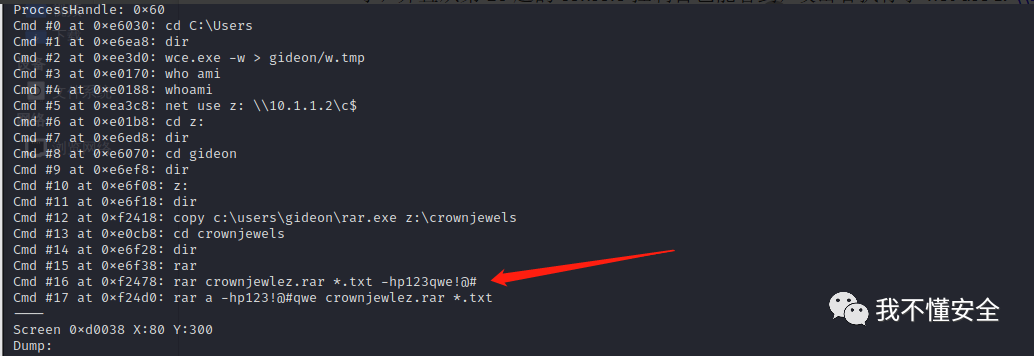

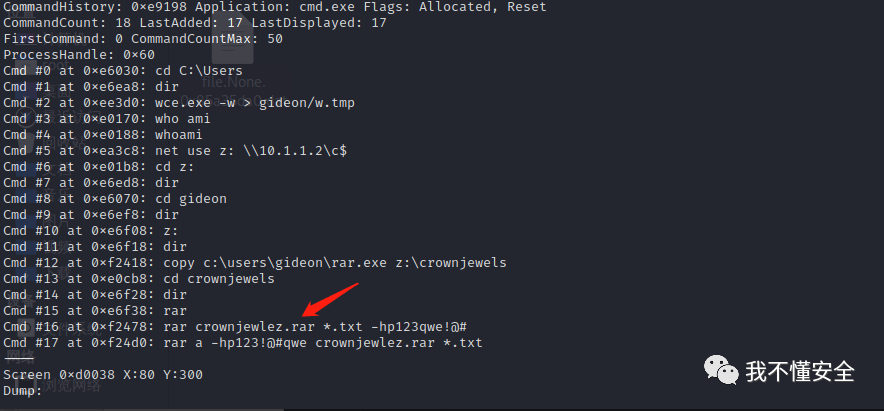

0x01 - 攻击者访问了“Gideon”用户,以便向AllSafeCyberSec域控制器窃取文件,他们使用的密码是什么?

攻击者执行了net use z: \10.1.1.2c$ 指令将 10.1.1.2域控制器的C盘映射到本地的Z盘,并且使用了rar压缩工具将文件存储在 crownjewlez.rar里,所以密码就在这里了

0x02 - 攻击者创建的RAR文件的名称是什么?

0x03 - 攻击者向RAR压缩包添加了多少文件?

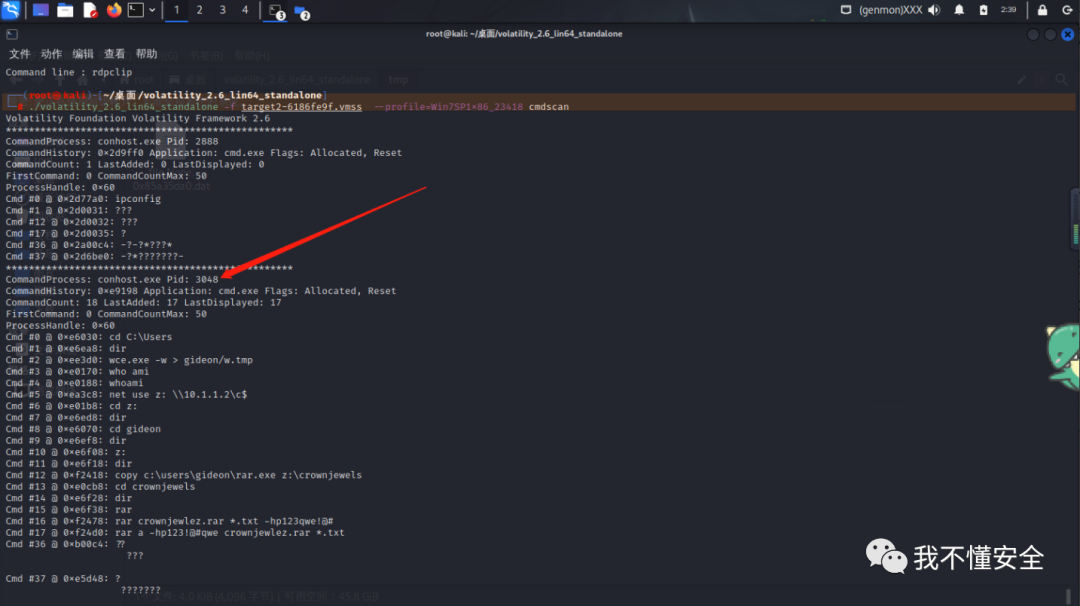

./volatility_2.6_lin64_standalone -f target2-6186fe9f.vmss --profile=Win7SP1x86_23418 cmdline

./volatility_2.6_lin64_standalone -f target2-6186fe9f.vmss --profile=Win7SP1x86_23418 cmdscan

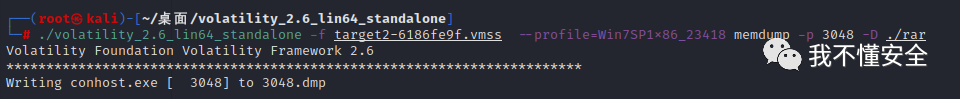

将进程导出成dmp格式

./volatility_2.6_lin64_standalone -f target2-6186fe9f.vmss --profile=Win7SP1x86_23418 memdump -p 3048 -D ./rar

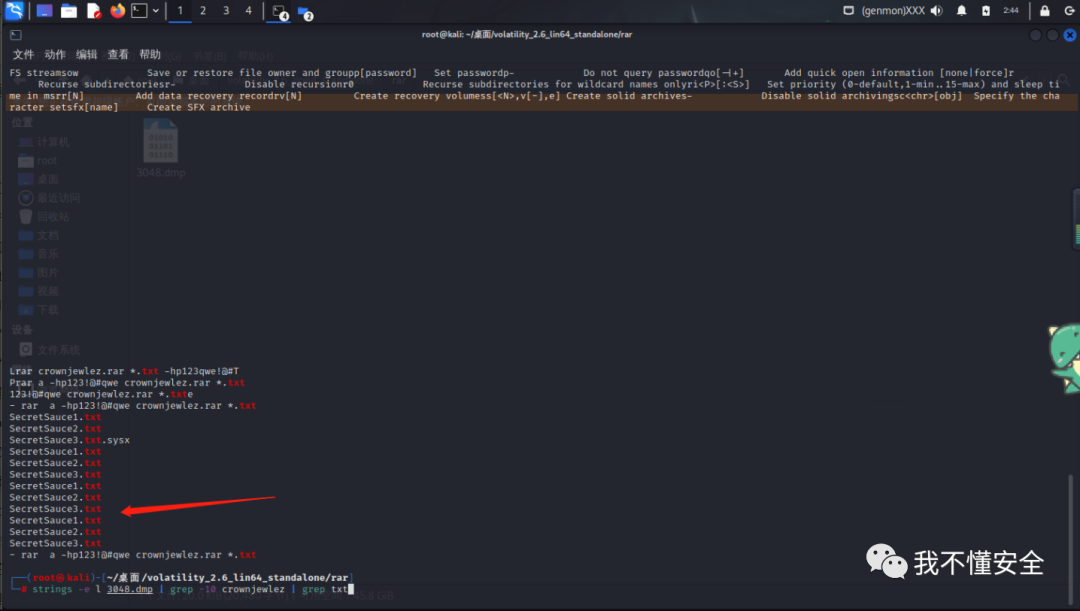

直接搜索关键字,按照txt格式搜索就可以

strings -e l 3048.dmp | grep -10 crownjewlez | grep txt

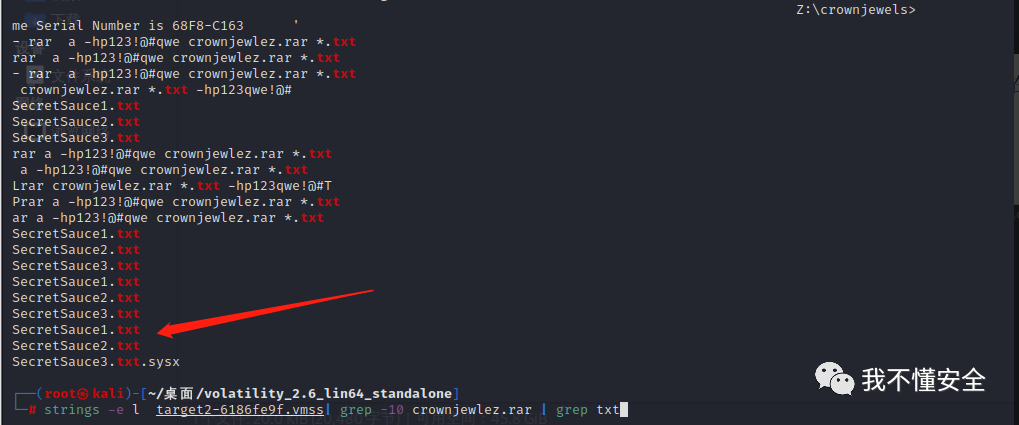

这里乱七八糟的,数来数去也就是3个,这里grep txt的原因是因为我们在上面的*txt就已经知道别人只是把txt文件压缩了,所以我们只要看txt文件就行

后来发现不用导出

strings -e l target2-6186fe9f.vmss| grep -10 crownjewlez.rar | grep txt

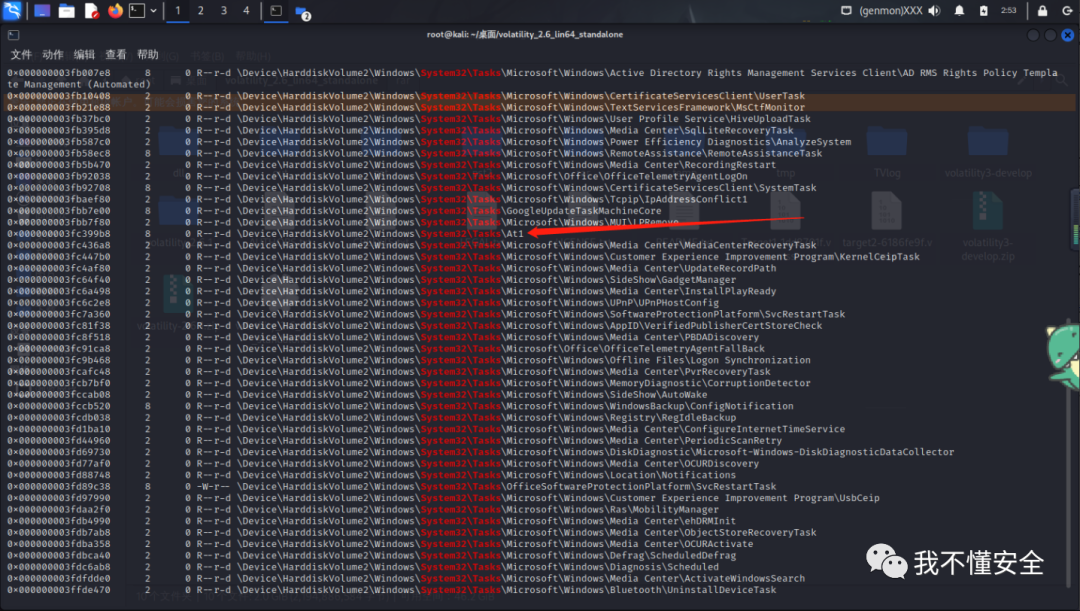

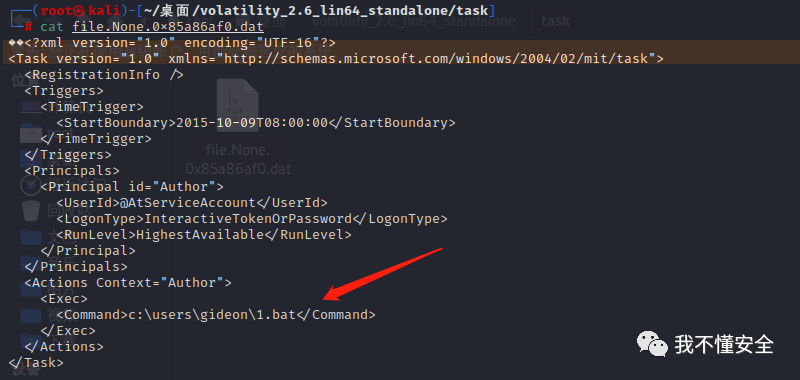

0x04 - 攻击者似乎在Gideon的机器上创建了一个计划任务。与计划任务关联的文件的名称是什么?

./volatility_2.6_lin64_standalone-ftarget2-6186fe9f.vmss--profile=Win7SP1x86_23418filescan|grep'System32\Tasks'

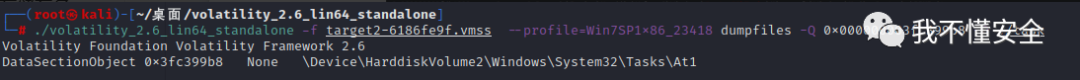

导出

./volatility_2.6_lin64_standalone -f target2-6186fe9f.vmss --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003fc399b8 -D ./task

POS

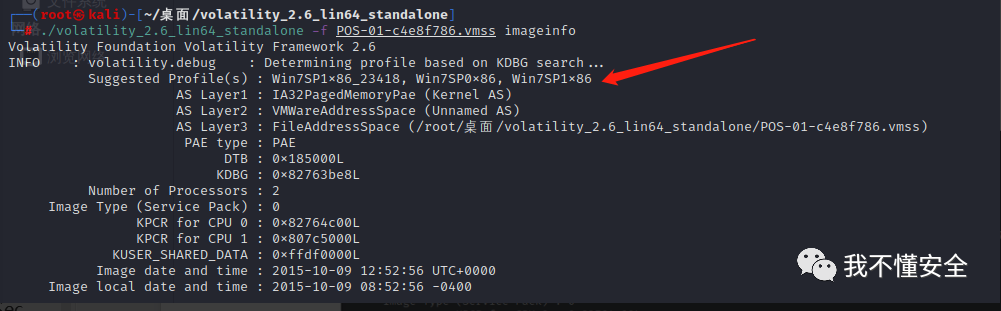

0x05 - 恶意软件的CNC服务器是什么?

老规矩,先看第三个镜像的信息

./volatility_2.6_lin64_standalone -f POS-01-c4e8f786.vmss imageinfo

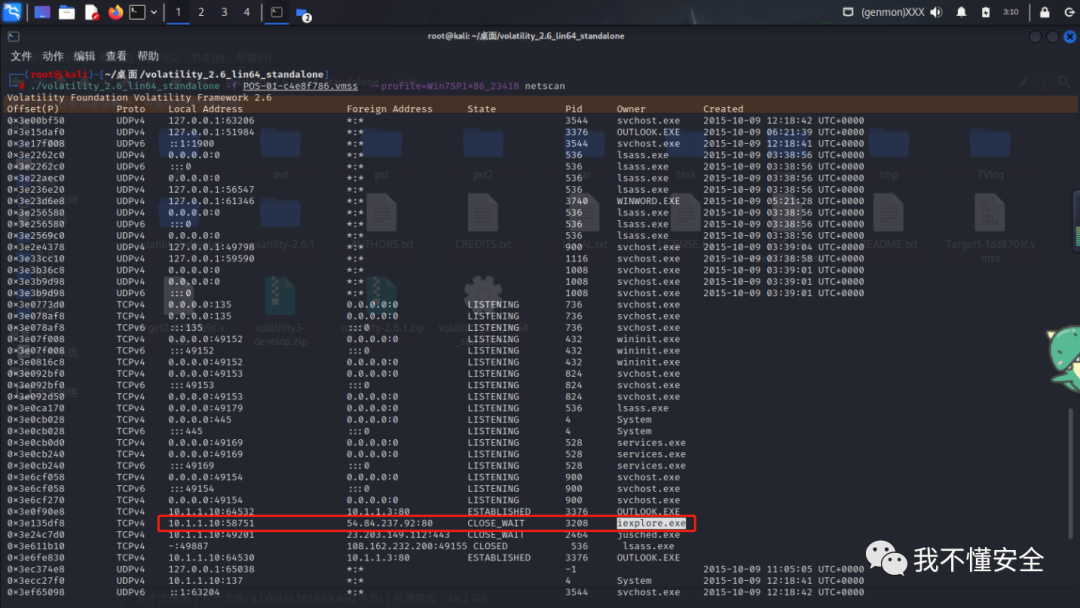

网络扫描

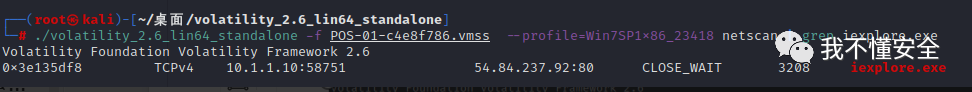

./volatility_2.6_lin64_standalone -f POS-01-c4e8f786.vmss --profile=Win7SP1x86_23418 netscan

暂时看到iexplore.exe ,该进程贯穿核心,而后我们继续往下看,尝试过滤一下恶意代码扫描结果

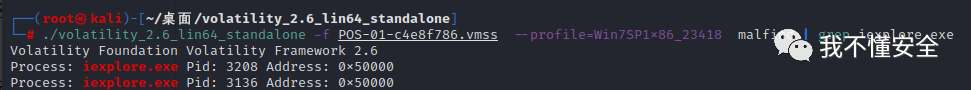

./volatility_2.6_lin64_standalone -f POS-01-c4e8f786.vmss --profile=Win7SP1x86_23418 malfind | grep iexplore.exe

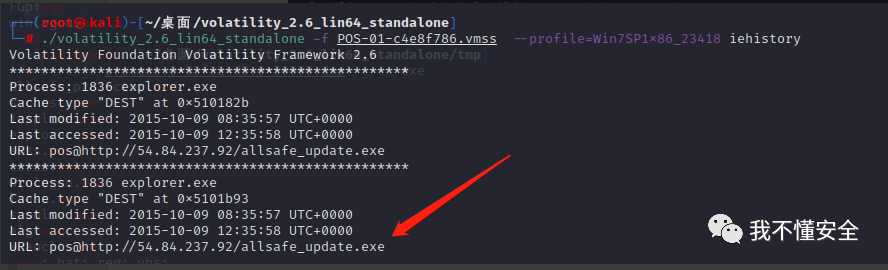

暂时对应了,所以此题答案就是54.84.237.92

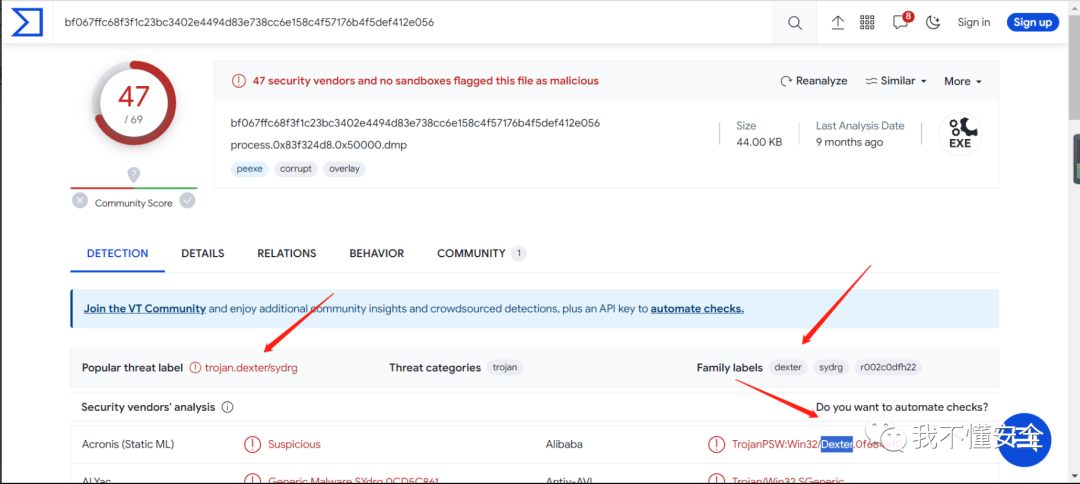

0x06 - 用于感染POS系统的恶意软件的家族是什么?

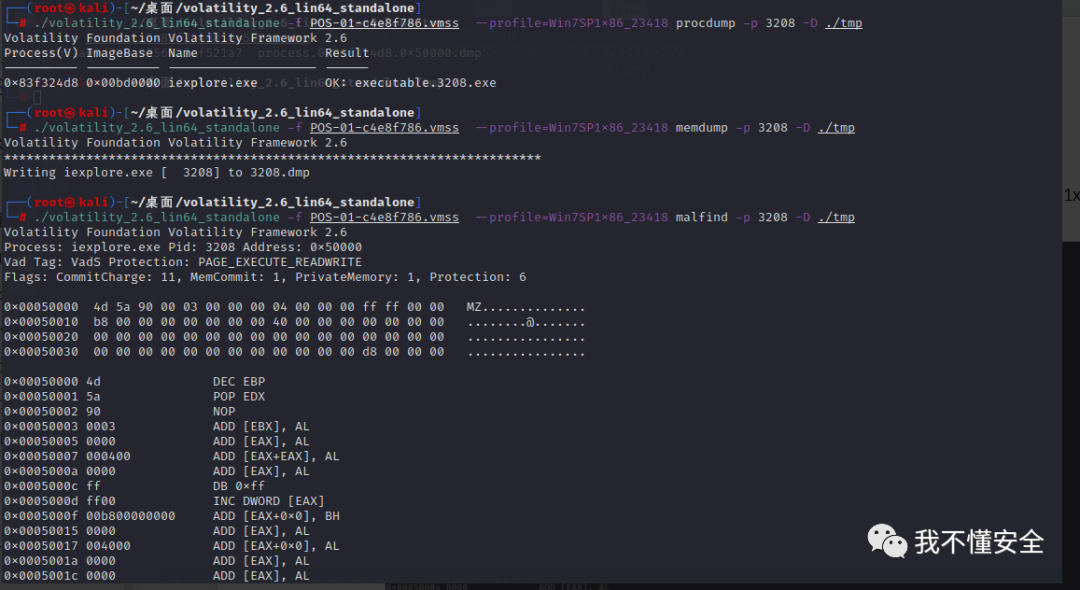

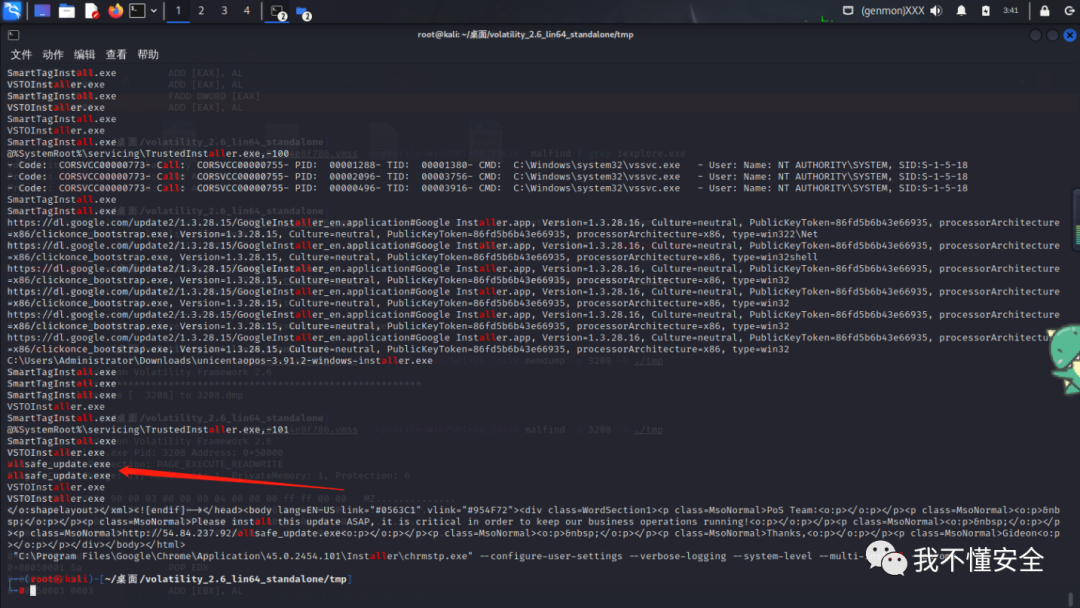

笔者尝试了很多方法都没有找到正确的木马家族,然后就看了一下国外大佬的,才知道原来malfind也可以导出文件

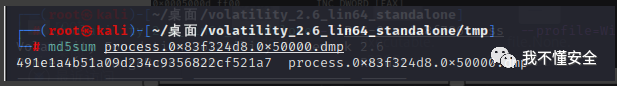

./volatility_2.6_lin64_standalone -f POS-01-c4e8f786.vmss --profile=Win7SP1x86_23418 malfind -p 3208 -D ./tmp

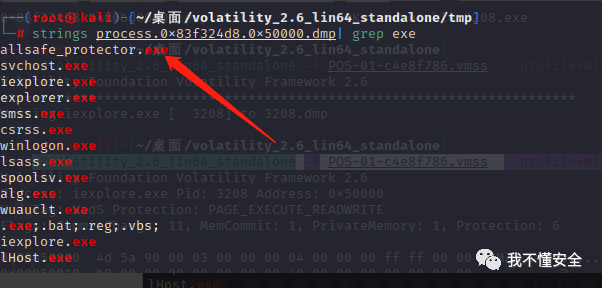

0x07 - Allsafecybersec的具体应用程序是什么?

strings process.0x83f324d8.0x50000.dmp| grep exe

0x08 - 恶意软件最初启动的文件名是什么?

./volatility_2.6_lin64_standalone -f POS-01-c4e8f786.vmss --profile=Win7SP1x86_23418 iehistory

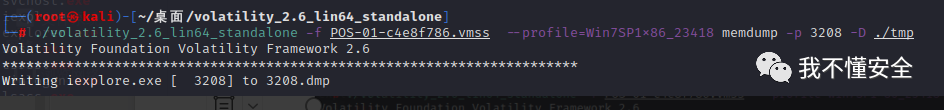

或者将3208进程导出来

./volatility_2.6_lin64_standalone-fPOS-01-c4e8f786.vmss--profile=Win7SP1x86_23418memdump-p3208-D./tmp

strings 3208.dmp| grep exe | grep all

-

控制器

+关注

关注

114文章

17643浏览量

190261 -

CNC

+关注

关注

8文章

428浏览量

39764 -

RAR

+关注

关注

0文章

3浏览量

6230

原文标题:Gideon

文章出处:【微信号:哆啦安全,微信公众号:哆啦安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

对嵌入式系统的攻击 攻击者通过什么途径得到ATM的密钥呢?

阿里云DDoS高防 - 访问与攻击日志实时分析(三)

网络攻击的相关资料分享

cc攻击防御解决方法

基于攻击者角度的网络安全评估方法

以攻击者为中心的安全协议验证机制

攻击者可通过本地WiFi控制目标iPhone

攻击者怎样在智能家居系统中制造混乱

最新报告指出:DDoS攻击者在2020年第二季度已改变攻击策略

谷歌在Linux内核发现蓝牙漏洞,攻击者可运行任意代码或访问敏感信息

以攻击者角度浅谈系统安全

网络攻击者将物联网设备作为攻击目标的原因

【虹科技术分享】ntopng是如何进行攻击者和受害者检测

攻击者访问了“Gideon”用户

攻击者访问了“Gideon”用户

评论