《关键信息基础设施安全保护条例》第二十四条要求保护工作部门要及时掌握关键信息基础设施安全态势,及时发现网络安全威胁和隐患,做好预警通报和防范工作。该条款对网络安全防护手段及安全人员能力提出了更高的要求。

当前威胁检测手段面临的问题

当前的网络安全防护手段,主要是通过从不同安全供应商采购的安全产品和系统进行构建。由于各产品和系统间关联性不足,安全威胁仍是通过人力在不同系统间调度发现,检测和响应效率难以应对网络攻击。如图所示,攻击者从初次发动攻击到成功渗入系统,通常分钟级就可以完成;再从渗入系统到窃取数据,也可以在几分钟内完成。而对于系统安全防护人员,从攻击者开始实施攻击,渗入到系统中,再到其恶意行为被发现,往往需要几周到几个月。发现恶意行为后对其进行处置、对系统进行修复,又需要花费几周时间。特别对于当前越来越复杂的系统来讲,检测及响应的时间进一步加长,难以满足《关基保护条例》要求。

不同阶段攻、防时间对比

威胁信息共享+自动化集成的威胁防御方案

那我们应该怎么做呢?将攻防双方放在一个时间轴上来看,时间轴的上方是攻击者在各个阶段的攻击动作,时间轴的下方是系统安全防护人员对应各阶段采取的防护动作。从攻击者开始攻击,到系统安全防护人员检测到攻击,这段时间是攻击者的自由攻击时间。从系统安全防护人员检测到攻击,到整个系统的恢复,这段时间是系统安全防护人员的响应处置时间。将问题先进行抽象,再考虑整个系统的复杂性,本质上要解决的是,在复杂网络环境下,实现对网络安全风险的快速检测和快速响应处置问题,以尽可能缩短攻击者的自由攻击时间和系统安全防护人员的响应处置时间,减少威胁的影响范围和损失。

这就要求用户能够将存量系统的安全能力和未来增量系统的安全能力进行充分整合,以实现1+1》2的效果,而不是当前“串糖葫芦”似的构建安全能力。基于对各系统安全能力的有效整合,进而实现涵盖IPDRR全周期的安全自动化操作,包括识别、保护、检测、响应和恢复。与此同时,还需要构建跨组织的、可机器读取的、上下文丰富的增强威胁信息共享机制。包括但不限于IOC失陷指标、Playbook安全剧本、TAC攻击者上下文、报告和规则特征等内容,以降低攻击者的攻击灵活性,从而在速度和规模上提高自动化防御的有效性。

要推动上述目标的达成,在技术方面,需要构建一套安全能力、数据的集成方案和机制,以实现对多个不同来源数据信息的集成,进而开展自动化的风险判定和响应处置的决策,并将响应决策同步到设备中进行操作。另外,威胁信息的不断丰富及自动化共享也是非常必要的步骤。具体可以考虑从以下四方面进行重点构建。

1、实现对安全设备和系统能力的统一调度

目前的网络防护系统大多都是孤立运行,并且常常是静态配置,这导致网络安全防护操作只能依靠人来执行,效率极低。对于用户而言,应对网络攻击往往需要多种安全技术协同工作,但是不同的安全防御组件和技术的集成往往代价很高,通常需要定制通信接口(专有API)。另外,由于各厂商安全产品的功能差异,产品中的某个功能模块可能会与其他功能模块紧耦合,无法通过API直接访问,从而降低了产品与其他工具动态整合的灵活性。因此,引入标准化、以功能为中心的命令和控制接口可以增强技术多样性和系统功能调度的能力,同时降低设备管理的复杂度、简化集成过程。

2、对关键数据进行标准化定义,实现机器读取

标准化、规范化是安全自动化的基础,但标准化的粗细粒度和范围则直接影响工作量和可落地性。笔者认为,对不同类型的数据需要采取不同的标准化策略:

对于跨域/跨系统流动的数据、差异性/变动性较小的数据,是标准化的重点,如威胁信息数据、用于安全能力调度的命令和控制数据等。

对于一直增加且持续变化的数据,如脆弱性数据、资产描述数据、事件描述数据等,需要有专业组织来定义和维护。

对于业务差异和变化较大的数据,如告警日志、样本检测结果、安全事件等内容,建议通过枚举的方式对部分关键字段或补充字段内容进行标准化,如在告警日志、安全事件内容中补充攻击手法或攻击模式信息,便于更高层次的综合分析。

对于当前采用较多的安全数据集中化存储方案,建议补充跨厂商、跨产品的数据分布式存储方案,作为客户可选方案。通过构建统一的数据中间件,实现标准化的数据查询和结果返回,进而构建全面的双边连接,实现跨网络、文件和日志域的复杂查询和分析。

3、构建数据承载机制,确保数据的高效流动

传统安全设备之间通过接口进行点对点的连接,一旦业务复杂后,随着安全设备数量的提升,点对点的连接数量呈指数级增长,部署效率和通信及时性都受到严重影响。而通过定义一套通信模型,使得传统一对一的通信演变成开放数据交换层,使接入的安全设备能够实时共享威胁信息和协调安全操作,提升事件处置的效率和及时性。

4、在特定应用场景下,牵引安全能力和数据集成方案的落地

市场需求往往是由特定安全应用场景进行引导,而要实现不同场景下安全能力的有效整合和复用,则需要在这些安全场景下实现上述标准和机制的应用。笔者建议优先在零信任、态势感知、响应编排、威胁信息共享等场景,推动标准的应用和改进,并最终实现落地和推广。

结束语

最后,在产业和政策方面,建议构建产品的能力和标准认证体系,为企业的集成能力背书;同时,将互联互通相关标准的应用,纳入到事前招标要求和事后跟踪监督,确保能力集成的真正落地。

-

数据

+关注

关注

8文章

7316浏览量

94044 -

存储

+关注

关注

13文章

4708浏览量

89626 -

网络安全

+关注

关注

11文章

3455浏览量

63050

原文标题:解读丨自动化集成方案,快速发现威胁,提升关基安全防护能力

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

碎片化网络安全监管正增加移动运营商成本与风险

人工智能时代,如何打造网络安全“新范式”

攻击逃逸测试:深度验证网络安全设备的真实防护能力

陶氏化学借助AI技术重塑网络安全

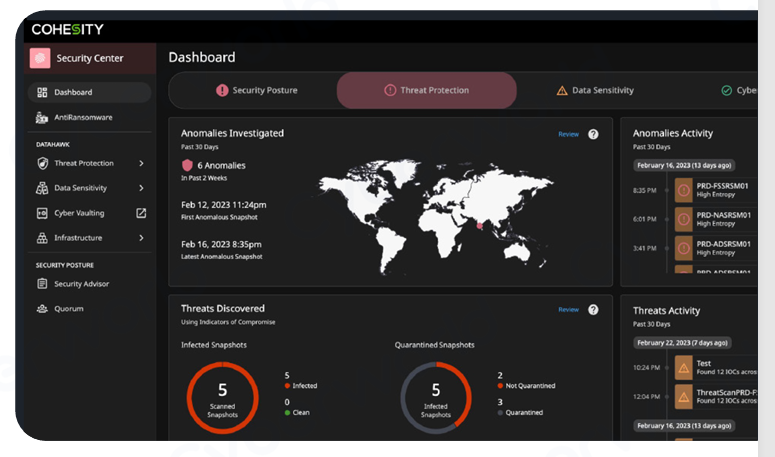

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

网络安全从业者入门指南

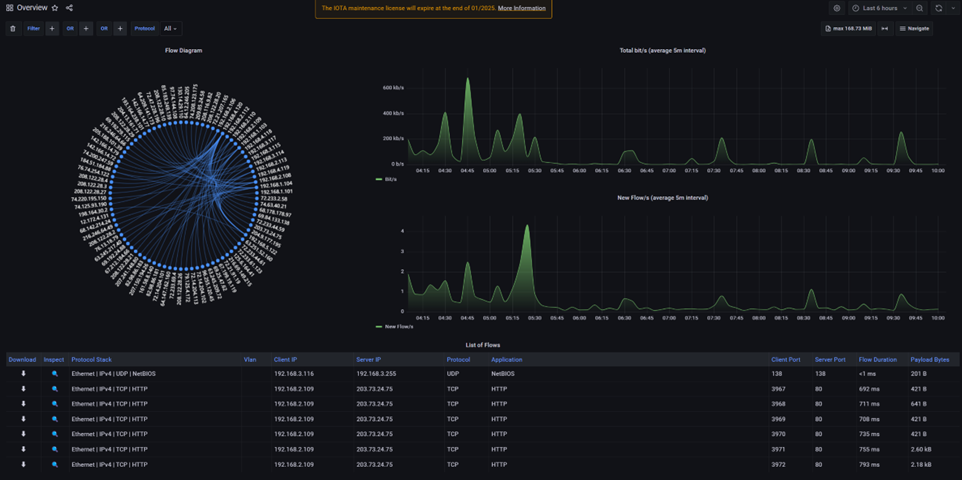

IOTA实战:如何精准识别网络风险

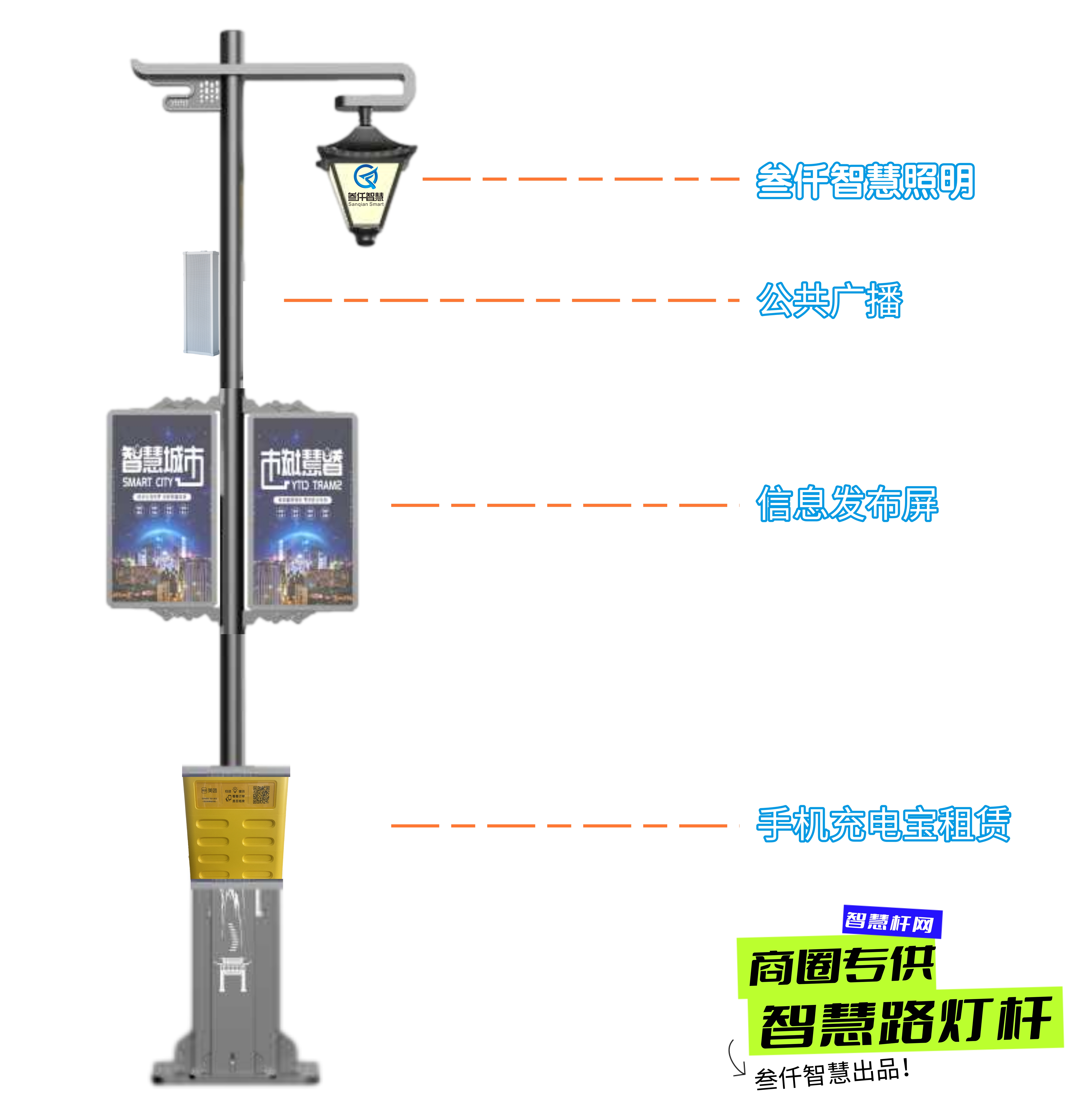

智慧路灯网络安全入侵监测

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

华纳云企业建立全面的网络安全策略的流程

智能网联汽车网络安全开发解决方案

如何实现对网络安全风险的快速检测和快速响应

如何实现对网络安全风险的快速检测和快速响应

评论