灾难性的大规模网络攻击通常始于小得多的规模。例如,连接的摄像头被黑客入侵,使网络犯罪分子可以进入更大的网络。这就是 2016 年 Mirai 恶意软件袭击时发生的情况。Mirai 将连接的设备变成远程控制的机器人,用于分布式拒绝服务 (DDoS) 攻击,导致许多流行网站瘫痪。

很明显,物联网 (IoT) 设备存在漏洞。行业专家指出,数以亿计的联网设备可能会受到攻击。与此同时,安全措施滞后。为什么?

许多设计人员认为安全性昂贵、耗时且实施复杂。如果设备保护不当导致破坏品牌声誉或消费者信任,或造成收入损失或人身伤害,这些都是危险的神话,可能会导致持久的损害。

设计人员可以选择各种方法来保护他们的产品。软件加密被认为具有成本效益并且相对容易实施和更新。但是,软件安全性也很容易修改,恶意软件可以渗透或渗透到软件中。基于硬件的安全性被认为是更有效的选择。硬件安全使系统难以被破解,因为很难改变物理层,并且无法修改具有信任根的安全 IC。存储在安全微控制器 ROM 中的启动代码,信任根提供可用于验证和验证应用软件签名的可信软件。通过自下而上实施基于硬件的信任根,设计人员基本上可以关闭更多潜在的设计入口点。

PUF 电路如何阻止攻击

现在,有一个更强大的硬件安全选项:具有物理不可克隆功能 (PUF) 的低于 1 美元的安全身份验证器。通常,当硬件攻击成功时,这是因为随机性较弱。PUF 电路是使用 IC 器件的随机电气特性实现的。它为每个 IC 生成唯一且可重复的根加密密钥。没有两个芯片是相同的。如果有人试图探测基于 PUF 的设备,攻击本身实际上会导致 PUF 电路的电气特性发生变化,从而进一步阻碍这种侵入式攻击。

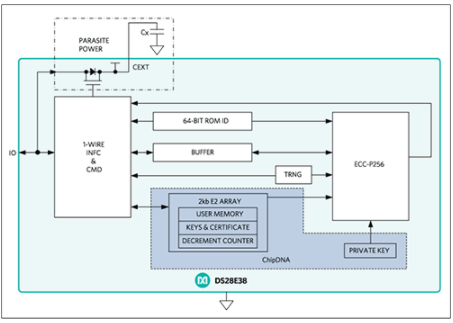

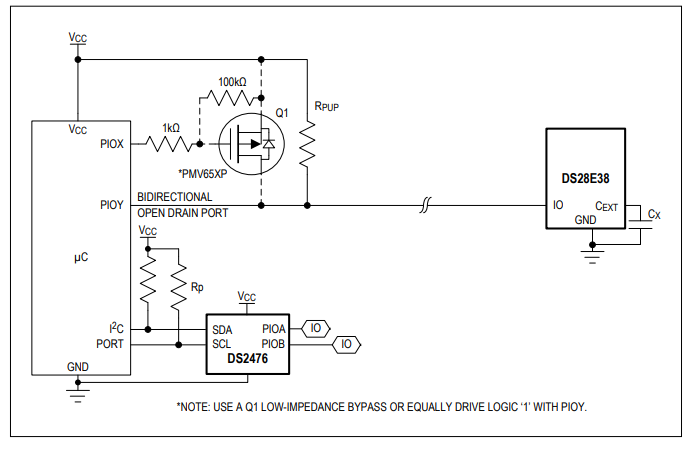

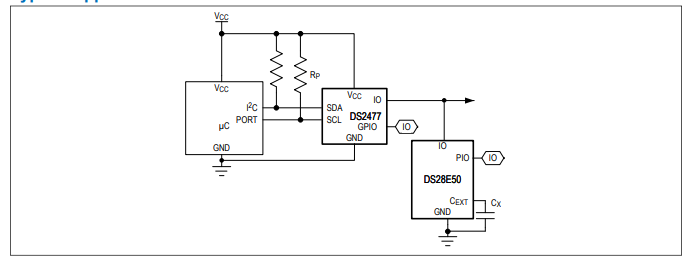

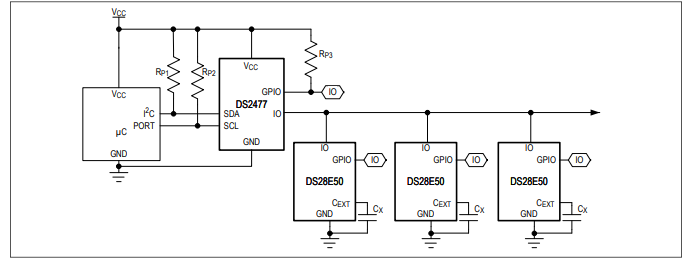

Maxim 的第一款 PUF 产品是采用 ChipDNA™ 技术的 DS28E38 DeepCover® 安全认证器。利用深亚微米工艺变化,ChipDNA 技术为每个 IC 建立了一个独特、强大的加密密钥。密钥仅在需要时生成,不存储。使用 DS28E38 进行设计不需要密码学专业知识、编程或特殊制造步骤。

“硬件安全——这确实是实现安全的方式,”Maxim 嵌入式安全总经理 Scott Jones 说。“我们的下一代 PUF 电路在硬件锚点方面是终极的。”

深入了解 PUF 的新白皮书

MicroNet Solutions 对DS28E38进行的独立逆向工程检查确定该电路“非常有效,并且可以抵抗物理逆向工程攻击”。在其报告中,MicroNet 根据其密钥生成的随机性将该 IC 描述为“理想的 PUF 生成电路”。这家安全分析公司还指出,该电路的设计方式使得“鉴于这些电路对泄漏电流或电容负载极为敏感,因此无法进行物理攻击。”

阅读 Jones 的白皮书“不可克隆的交钥匙嵌入式安全性如何从头开始保护设计”,详细了解 ChipDNA 技术如何防止入侵攻击。

DS28E38 安全身份验证器具有加密强身份验证功能,具有物理上不可克隆的功能。

审核编辑:郭婷

-

芯片

+关注

关注

462文章

53535浏览量

459148 -

嵌入式

+关注

关注

5186文章

20149浏览量

328851 -

Maxim

+关注

关注

9文章

861浏览量

89852

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

针对AES算法的安全防护设计

非侵入式局放监测革命:上海云瞳绿能科技的融合创新实践

新思科技SRAM PUF与其他PUF类型的比较

深圳市回映电子科技公司简介/回映——非侵入式脑机接口与神经调控行业推动者

TCP攻击是什么?有什么防护方式?

DS28E38具有ChipDNA PUF保护的DeepCover安全ECDSA认证器技术手册

DS28E50具有ChipDNA PUF保护的DeepCover安全SHA-3认证器技术手册

DS2477具有ChipDNA PUF保护的DeepCover安全SHA-3协处理器技术手册

DS28E39具有ChipDNA PUF保护的DeepCover安全ECDSA双向认证器技术手册

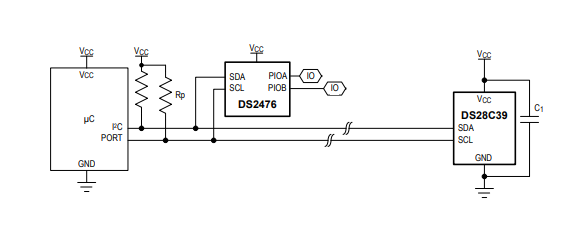

DS28C39具有ChipDNA PUF保护的DeepCover安全ECDSA双向认证器技术手册

抵御量子计算威胁:航芯「抗量子密码加密签名方案」为信息安全筑起新防线

如何通过PUF技术防止侵入式攻击

如何通过PUF技术防止侵入式攻击

评论