在过去的二十年里,零信任网络安全模型已逐渐受到关注。零信任是一种网络安全模型,基于访问主体身份、网络环境、终端状态等尽可能多的信任要素对所有用户进行持续验证和动态授权。零信任旨在确保任何特定用户都有正当理由做他们正在做的事情。

为什么零信任比以往任何时候都更加重要?

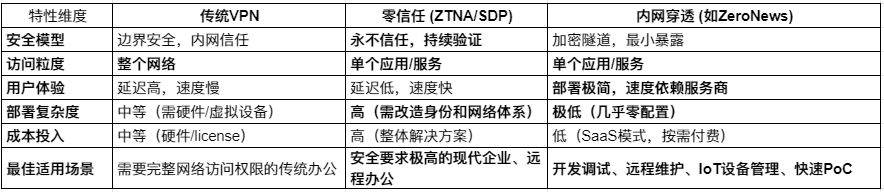

传统的基于边界的网络安全模型在某种程度上假设、或默认了内网的人和设备是值得信任的,因此,企业的关键系统和数据会很容易受到恶意攻击。另外,关键基础设施部门提供水资源、电力和交通等基本城市服务,零信任基础设施访问服务对于关键基础设施部门尤为重要。如果遭到黑客攻击,可能会导致运营中断,市民没有食物和水,或者出现更糟糕的情况,就是造成人身伤害。随着所有领域都广泛采用数字化运作和远程访问,通过“一次验证+静态授权”的方式评估风险,只关注边界防护的安全方案已经过时了。

在数字化时代,为什么必须采用零信任?

许多企业在不同的地理位置存储数据和系统,并定期远程访问其异地设备和系统,互连程度越来越高。虽然 XIoT 的兴起为所有领域带来了发展利好,但如果管理不当,可能会成为黑客的攻击目标。2013 年,Target 因内部特权和远程连接未得到妥善管理和保护,受到了黑客攻击。黑客利用第三方 HVAC 供应商的外部远程访问权限,对目标数据进行了访问和窃取。最终,4,000 万张信用卡和借记卡信息被泄露,Target 支付了史上最高的1,850 万美元和解金。再举一个事例,Claroty 全球业务发展主管 Mor Bikovsky 近期分享了一个主流消费品牌的轶事,该品牌的旗舰生产基地遭遇安全漏洞,其中涉及 WannaCry 勒索软件。该自动售货机未与其他网络正确隔离,黑客通过一个易受攻击的休息室自动售货机获得网络访问权限。Claroty 得知后迅速采取行动,在客户零停机的情况下隔离了受影响的资产,避免了损失。所以,实施多因素身份验证、网络分段和最低权限访问策略对企业保护网络安全格外重要。 另外,Cynerio 在其 2022 年医疗保健物联网设备安全状况报告中发现,尽管医疗保健网络安全方面的投资有所增加,但与医疗保健环境中的物联网和相关设备的安全威胁仍未得到充分解决。数据显示,医院中 53% 的联网医疗设备和其他物联网设备存在已知的严重漏洞。如果受到攻击,这些漏洞可能会影响服务可用性、数据机密性和患者生命安全。

黑客的攻击手段不断推陈出新,能够通过完全不相关的媒介访问关键系统,例如,信用卡数据库、HVAC系统、自动售货机、静脉注射泵等。通常,这些设备不在安全团队的权限范围内,也不会受到弱密码或默认凭据的监察。虽然零信任的采用最初主要与 IT 资产有关,但由于运营技术 (OT)、医疗设备和其他网络化物理系统的数字化落地,零信任成为保护扩展物联网 (XIoT) 的最佳基本实践。如果没有适当的零信任实施,网络攻击将如野火一般在网络中蔓延,后果将不堪设想。这就是为什么在数字化时代,必须采用零信任的原因。

Claroty 如何通过 SRA 实现零信任采用?

Claroty 的安全远程访问 (SRA) 提供了实施零信任访问控制和最小特权原则所需的功能。企业在使用 SRA 的过程中,能够识别其连接的设备,实施精细访问控制,并对网络中不可信的通信和行为发出警报。Claroty SRA 通过多种方式帮助和支持企业分布式工作环境中的零信任原则,包括但不限于:

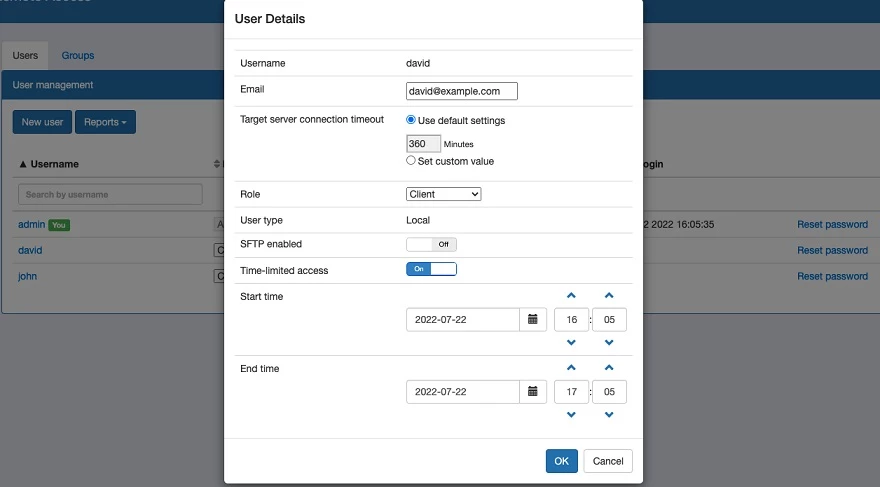

使用 SRA 进行基于角色的访问控制。在多个级别和地理位置为工业资产定义和实施精细化访问控制,直至允许特定用户访问特定资产以在设定的时间窗口内执行特定任务。只需单击几下,SRA 即可简化用户工作流程和保护关键功能,免受不必要的访问干扰。

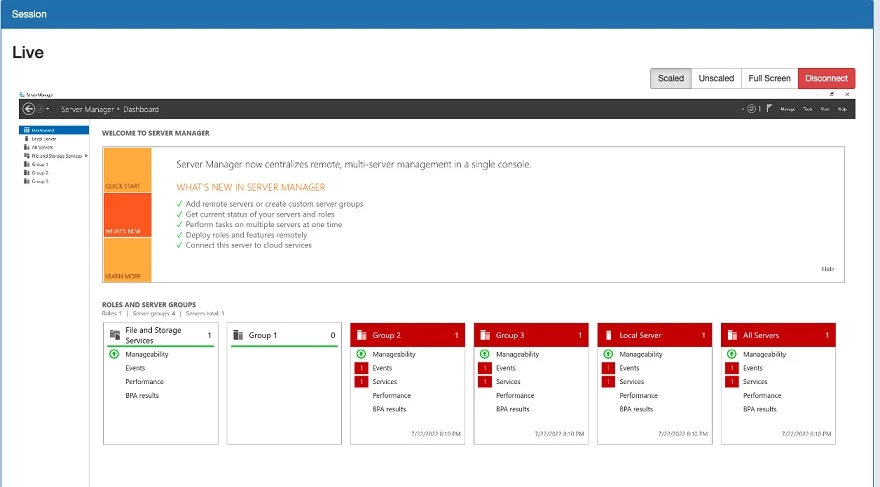

对访问进行审核、监察和终止。在远程会话发生之前、期间和之后,管理员可以选择实时监察活动的 SRA 会话,以进行故障排除、用户监督以及必要时的紧急终止。此外,SRA 会自动记录每次会话,支持响应行动、调查和审计。

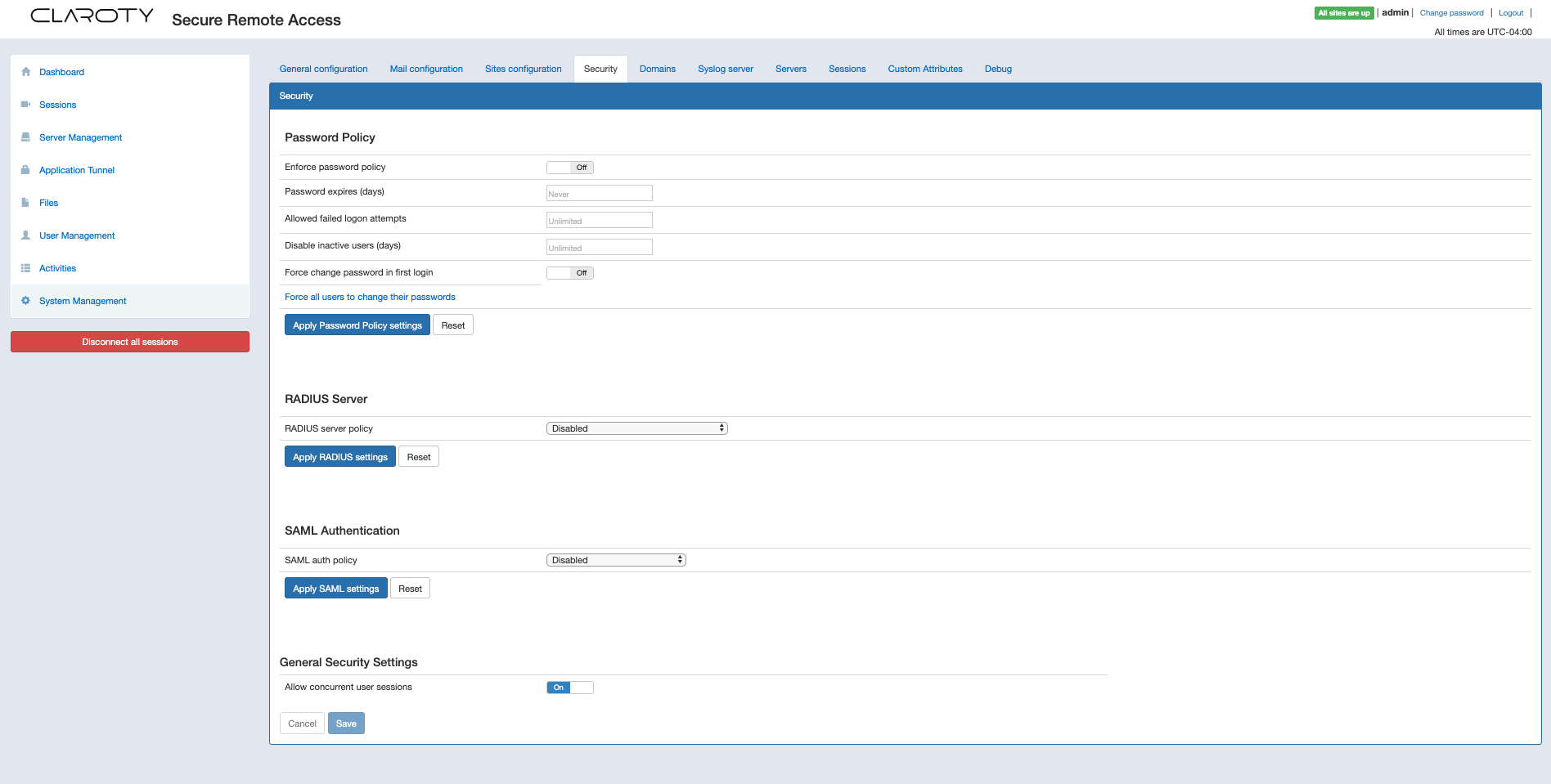

安全认证。SRA 能够集中管理用户凭据,提供密码保管和多种多重身份验证选项,而不是依赖第三方来保证密码安全。

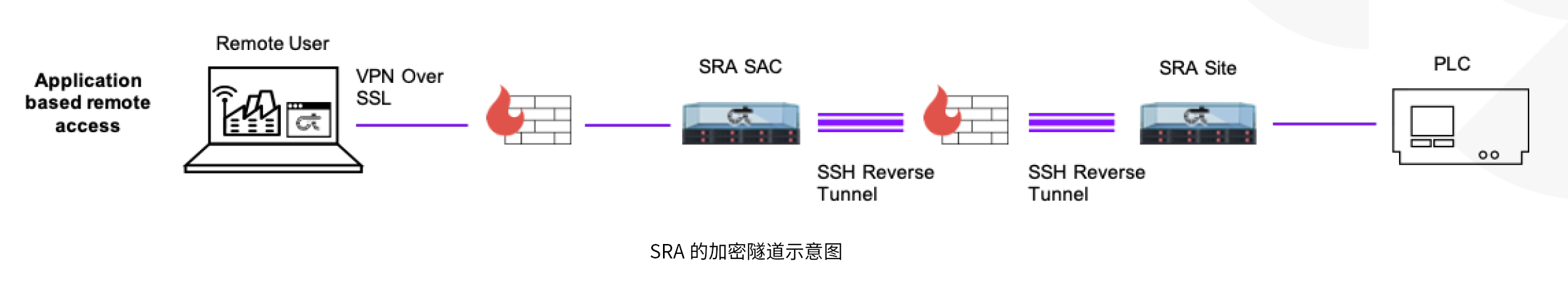

安全的工作流程和进程。SRA 使用单一的、高度安全的加密隧道进行设施内通信。这极大地简化了网络防火墙配置,并且符合普渡模型中网络分段的要求。当工作性质涉及安装新文件时,例如为了资产维护,SRA 能通过安全文件传输功能来确保文件的完整性。

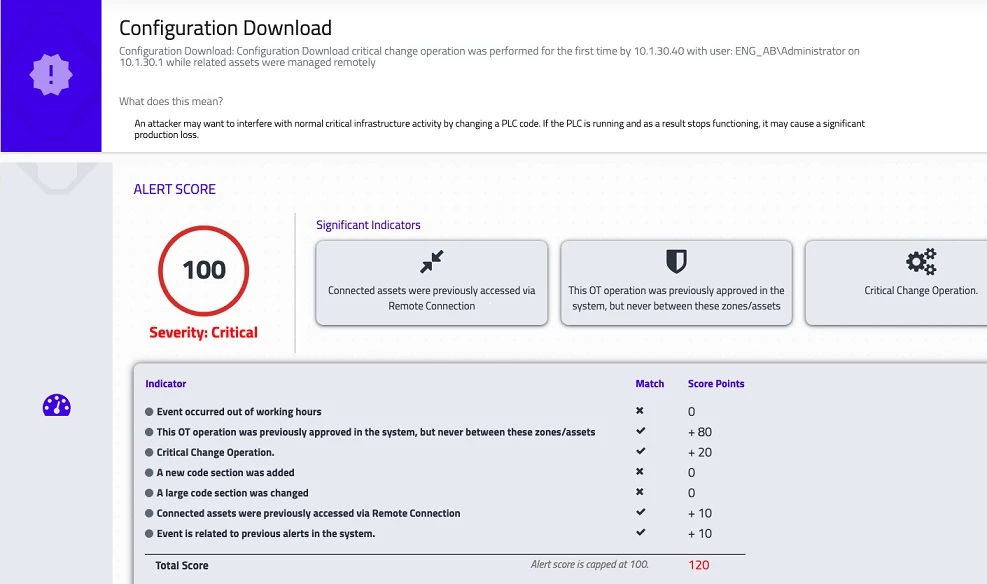

远程事件管理。SRA 集成了 Claroty 持续威胁检测 (CTD),能够在网络安全事件发生时进行检测、调查和响应。如果用户在进行未经授权的活动,例如尝试在预定维护时段之外维修资产,CTD 会触发警报。通过警报,管理员可以直接进入 SRA 会话,进行监察或断开连接。

Claroty 灵活的网络安全解决方案更适合对应数字化转型带来的威胁。企业可以通过 Claroty SRA 的零信任实施,建立一个有效的架构来降低风险,并保护其关键资产的安全。另外,也可以通过识别环境中的所有资产、持续监察和分析网络流量、以及快速修复漏洞,确保拥有执行零信任原则和建立强大安全架构所需的工具。

参考来源:claroty.com、cynerio.com

审核编辑 黄宇

-

物联网

+关注

关注

2939文章

47330浏览量

408043 -

网络安全

+关注

关注

11文章

3450浏览量

62977 -

IOT

+关注

关注

189文章

4369浏览量

206644

发布评论请先 登录

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

评论