确保员工、合作伙伴和应用能够安全地访问内部资源,是企业网络安全建设的核心挑战。面对传统的VPN、新兴的零信任和实用的内网穿透等技术,企业该如何做出明智的选择?本文将从原理、优缺点及适用场景入手,为您提供一份清晰的选型指南。

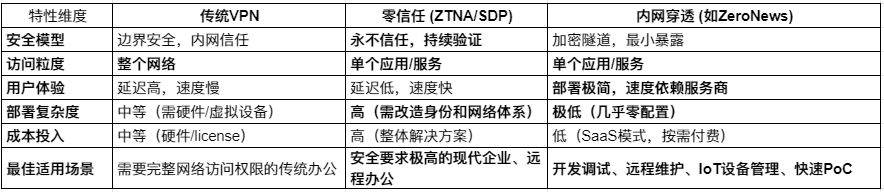

一、三大技术方案简析

1. 虚拟专用网络 (VPN)

● 是什么:VPN通过在公网上建立一条加密的隧道,将用户的设备“物理地”接入企业内网,使用户获得一个内网IP地址,仿佛就在办公室网络中一样。

● 优点:

○ 技术成熟:部署和使用已有多年实践,广为人知。

○ 全局接入:一旦连接,即可访问权限内的所有内网资源。

○ 客户端普及:大多数操作系统都内置了VPN客户端支持。

● 缺点:

○ 过度信任:一旦接入,用户通常拥有过大的网络访问权限,违背“最小权限原则”。

○ 攻击面大:VPN网关本身是对公网暴露的,容易成为黑客攻击的目标(如漏洞利用、暴力破解)。

○ 体验不佳:所有流量需绕行至VPN中心网关,延迟高,访问速度慢。

○ 配置复杂:维护硬件VPN设备、设置路由规则对运维团队要求高。

2. 零信任 (Zero Trust)

● 是什么:零信任不是一款具体的产品,而是一种安全框架和理念。其核心思想是:不再默认信任网络内外的任何用户/设备,每次访问请求都必须经过严格的身份验证、授权和加密。

● 关键实现:软件定义边界(SDP)是实现零信任网络访问(ZTNA)的主流技术。

● 优点:

○ 极致安全:默认隐藏内网资源,细粒度访问控制,极大缩小攻击面。

○ 最小权限:用户只能访问被明确授权的特定应用,而非整个网络。

○ 体验更佳:可实现直接应用访问,流量无需全部回传,延迟更低。

● 缺点:

○ 实施复杂:需要对身份系统(IAM)、设备管理和应用架构进行深度整合与改造。

○ 成本较高:成熟的零信任解决方案投入成本相对较高。

○ 文化挑战:需要改变企业“内网即安全”的传统观念。

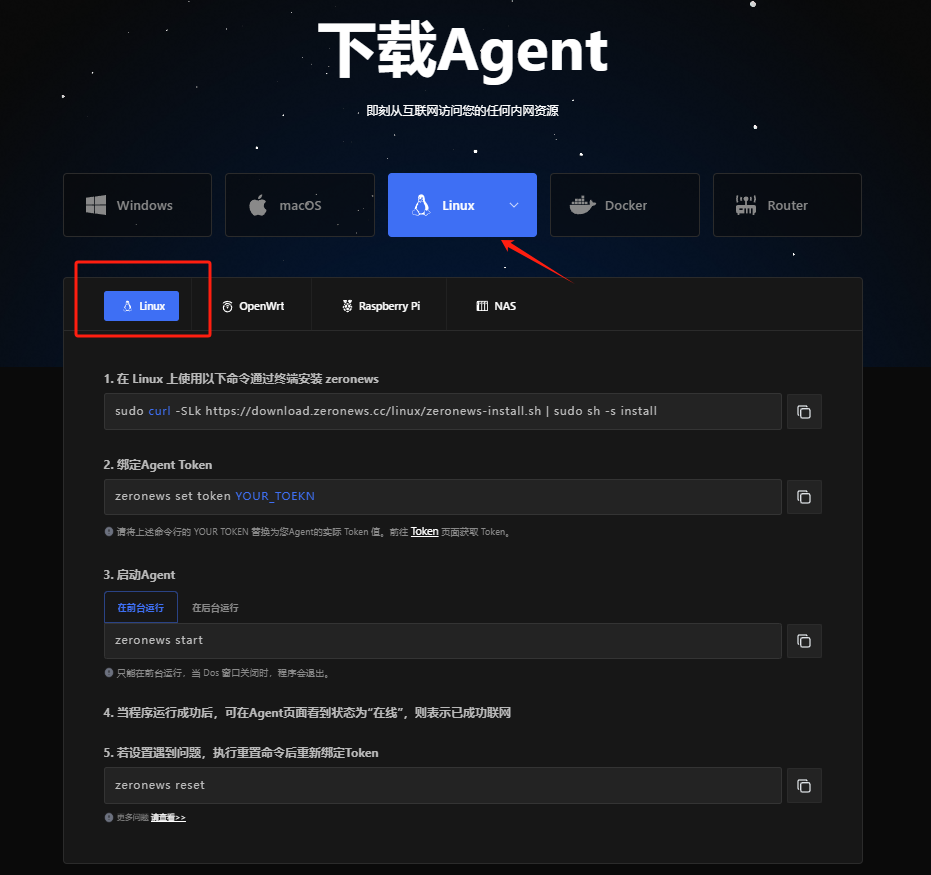

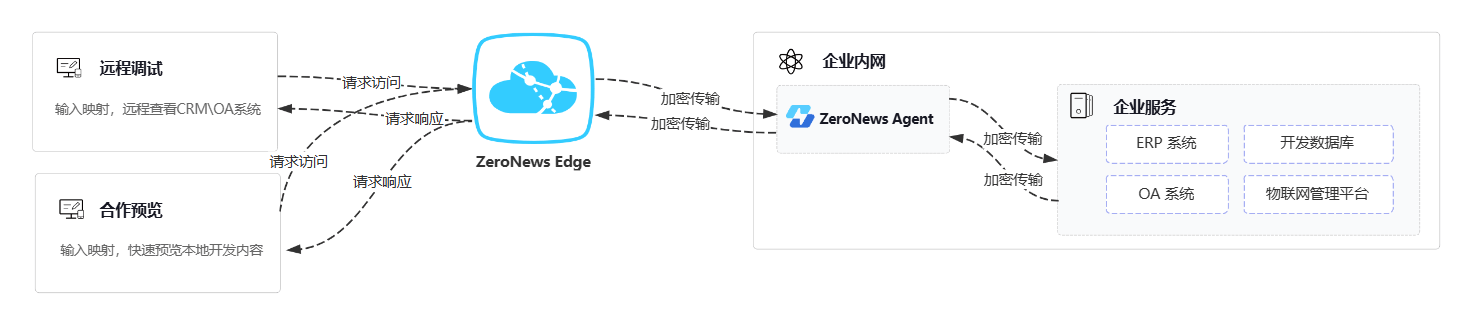

3. 内网穿透

● 是什么:通过第三方中继服务(如ZeroNews)在公网客户端和内网服务之间建立一条加密的隧道,实现无需公网IP和复杂配置的远程访问。

● 优点:

○ 简单易用:无需公网IP,无需配置路由器,开箱即用,部署成本极低。

○ 快速部署:几分钟内即可建立安全连接,非常适合敏捷开发和临时需求。

○ 安全性好:采用加密隧道,避免将内网服务直接暴露在公网。

● 缺点:

○ 依赖服务商:服务的稳定性、安全性依赖于第三方提供商。

○ 性能可能受限:免费或低质量服务可能存在带宽和延迟限制。

○ 非全局网络:通常用于访问特定服务,而非获得整个网络权限。

二、如何选择?

三、选型建议:因场景而异

1. 场景一:需要完整的远程办公体验

a. 需求:员工在家需要像在办公室一样,无缝访问所有内网系统(文件共享、内部ERP、OA等)。

b. 推荐:

i. 首选:零信任(ZTNA)。它提供了最佳的安全性和用户体验,是未来的发展方向。

ii. 次选:VPN。如果预算有限或IT团队技术栈传统,成熟的VPN方案仍是可靠选择。

2. 场景二:软件开发与调试

a. 需求:开发者需要远程联调API、测试Webhook回调、访问测试环境的数据库。

b. 推荐:

i. 首选:内网穿透。ZeroNews 等工具能快速为本地开发环境生成一个临时、安全的公网地址,效率极高,完美契合敏捷开发需求。

ii. 为何不选VPN? 为每个开发者配置VPN权限并频繁切换测试环境过于笨重。

3. 场景三:第三方合作伙伴访问特定应用

a. 需求:允许外包团队或供应商访问公司内部的某个特定系统(如Jira、Confluence),但绝不能让其接触到其他网络资源。

b. 推荐:

i. 强制选择:零信任(ZTNA)。其“最小权限”和“应用级隔离”特性是该场景的唯一安全解。

ii. 严禁使用:VPN。因为VPN授予的网络级访问权限会带来巨大的安全风险。

4. 场景四:管理IoT设备或远程设备

a. 需求:安全地访问分布在各地的监控设备、工业控制器或无人零售终端。

b. 推荐:

i. 首选:内网穿透。通过在设备侧安装轻量级代理,ZeroNews能实现设备的反向代理与安全隐身,避免设备暴露公网IP,管理非常方便。

没有一种技术是万能的金钥匙。企业的选择应基于自身的安全需求、技术能力、预算和具体应用场景。

● VPN 是传统的“万能钥匙”,但锁孔太大,风险渐增。

● 零信任 是未来的“安全指纹锁”,高度安全但安装成本高,是大型企业或高安全要求机构的终极目标。

● 内网穿透 是一把“轻便、灵活的特定钥匙”,在开发、运维和特定设备管理场景下,能以极低的成本提供安全、高效的连接方案,是现代化IT架构中不可或缺的敏捷型工具。

ZeroNews (零讯),提供的正是一种基于云原生和SDP理念的、企业级的内网穿透服务。不仅解决了传统穿透技术的安全与性能痛点,更致力于成为企业迈向零信任架构过程中的一块关键基石,帮助客户在安全与效率之间找到最佳平衡点。

审核编辑 黄宇

-

VPN

+关注

关注

4文章

303浏览量

31628 -

网络安全

+关注

关注

11文章

3450浏览量

62977

发布评论请先 登录

多云架构时代:解码企业网络安全的全新基因

看不见的安全防线:信而泰仪表如何验证零信任有效性

明阳 ZTnet 零信任平台为安全而生

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

为什么90%的企业内网穿透方案其实在“裸奔”?

这么多内网穿透工具怎么选?一篇让你不再纠结的终极指南!

企业网络安全入门:从VPN、零信任到内网穿透,你该怎么选?

企业网络安全入门:从VPN、零信任到内网穿透,你该怎么选?

评论