ipsec组网是一种在公用网络上建立专用网络的技术,它通过在IP层对数据包进行加密和验证来保证通信的安全性。IPSec VPN通过在公网上为两个或多个私有网络之间建立IPsec隧道,保护点对点之间的通信。其工作原理大致可以分为4个阶段:识别“感兴趣流”,协商安全联盟(SA),数据传输,以及隧道拆除。

IPSec工作在IP层,对站点间传输的所有数据进行保护。相对于其他VPN技术,IPSecVPN在配置和组网部署上更复杂,但提供了更高的安全性。IPSecVPN要求远程用户安装专用的VPN客户端或在站点部署VPN网关设备,用户访问会受到客户端或网关在用户认证规则、安全策略规则或内容安全过滤方面的检查。

IPSec技术具有几个重要协议,包括IKE (Internet Key Exchange)、AH(Authentication Header)和ESP(Encapsulating SecurityPayload)。IKE协议用于SA协商和密钥管理,AH协议用来对IP报文进行数据源认证和完整性校验,而ESP协议除了对IP报文进行数据源认证和完整性校验以外,还能对数据进行加密。

ipsec组网稳定性的优势在于其安全性、数据完整性保护以及数据来源认证。此外,IPSecVPN支持国密算法,能够满足国密部署场景的要求。IPSecVPN智能选路功能可以自动探测链路的时延、丢包率,并动态切换到满足通信质量要求的链路上建立IPsec隧道,提高了网络的稳定性和可靠性。

综上所述,ipsec组网通过其加密和验证机制,在提供高安全性的同时,也能保证通信的稳定性和可靠性。

审核编辑 黄宇

-

IPSec

+关注

关注

0文章

59浏览量

23842 -

组网

+关注

关注

1文章

419浏览量

23271

发布评论请先 登录

芯源半导体在物联网设备中具体防护方案

攻击逃逸测试:深度验证网络安全设备的真实防护能力

硬件加密引擎在保障数据安全方面有哪些优势呢?

凌科芯安加密芯片LCS4110R-S的应用场景

看不见的安全防线:信而泰仪表如何验证零信任有效性

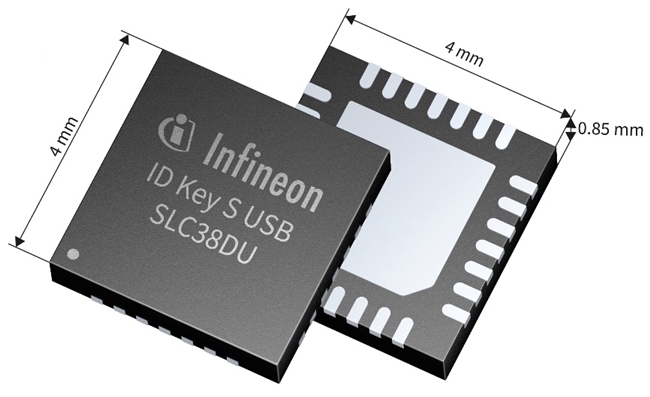

英飞凌推出新型ID Key S USB,扩展其USB令牌安全控制器产品组合,进一步提升其安全性与多功能性

ipsec组网通过其加密和验证机制提供高安全性

ipsec组网通过其加密和验证机制提供高安全性

评论