在当今的威胁环境中,多层纵深防御是安全团队获得安心的唯一方法之一。

为什么?有两个原因:

1、攻击面越来越大

随着DevOps等远程工作和数字化转型项目的兴起,攻击面已经超出了大多数安全团队的定义能力。创建一个完全安全的网络边界是不可能的。正如Twilio漏洞所表明的,威胁参与者甚至可以绕过高级的双因素认证(2FA)协议。

2、威胁变得越来越隐晦

进入网络环境的威胁越来越难以发现,并且离初始访问点越来越远。Eurecom大学(FR)的一项研究回顾了超过17万个真实的恶意软件样本,显示使用规避和内存中技术能够绕过NGAV/EPP/EDRs提供的保护占40%以上。在至少25%的网络攻击中,横向移动是一个特征。

有针对性和规避性威胁的增加意味着任何级别的单一安全层(从端点到关键服务器)都无法依靠自身来阻止攻击。相反,就像层层身份检查和保镖保护VIP一样,安全团队需要在关键资产和潜在威胁之间设置多层安全障碍。

纵深防御不仅仅是部署多种安全产品。在这个过程中,组织可以强化他们的人员、流程和技术,以产生高度弹性的安全结果。

虹科推荐的构建纵深防御层的最佳实践:

1.从人开始——根据Verizon最近的数据泄露报告,去年82%的安全漏洞涉及人为错误。连接网络的个体通过社会工程、犯错误或故意允许恶意访问,使攻击成为可能。

这一统计数据显示了在任何纵深防御策略中强化“人员层”的重要性。但是,尽管许多组织每年都对个人进行培训,以证明他们符合保险要求,但研究证明,只有少数人这样做的频率足以改变他们的安全态势。最好的情况是,人力资源是最后一道防线。

需要更多的培训。然而,安全不应该依赖于遵守政策。确保适当的控制(如多因素身份验证(MFA))作为备份是至关重要的。

2.要认识到扁平化的网络架构≠安全——破坏性的网络攻击不仅仅是熟练的威胁行为者或先进技术的结果。通常,受害者自己的网络设计是网络罪犯最大的资产。

平面网络环境的默认策略是允许所有设备和应用程序共享信息。尽管这使得网络易于管理,但其安全方面的缺点是,一旦平面网络中单个网络连接的资产被破坏,威胁参与者就相对容易建立横向移动到网络的其他部分。

为了阻止这种情况发生,安全团队应该使用某种形式的网络分段和子网划分来保护脆弱的网络资产,并减缓横向移动。

网络分段还使安全团队能够在不破坏整个组织的情况下响应和隔离威胁。

3. 在每一层使用最佳技术——超过70%的安全专业人员更喜欢最佳解决方案,而不是基于平台的控制,这是有充分理由的。符合供应商营销策略的安全程序并不总能满足客户的实际需求。

针对高级攻击,统一适用于所有工具或工具集可能会留下空白,并造成与业务需求不兼容的管理负担。

更好的选择是根据需要为每个环境和业务情况定制深度防御工具栈。安全团队必须查看用户和系统如何在这些层中运行,并选择最佳的解决方案。

为了阻止已知的威胁,终端和服务器必须至少有一个有效的防病毒(AV)。理想情况下,还将提供端点保护(EPP)和端点检测与响应(EDR)。还需要有面向内部的解决方案,如安全信息和事件管理(SIEM)或安全编排、自动化和响应(SOAR)平台,该平台可以集中安全日志,并使安全团队能够识别、调查和减轻风险。

在网络边界周围,防火墙是必不可少的,面向internet的资产需要由Web应用程序防火墙(Web Application firewall, WAFs)来保护。

4.确保安全解决方案和应用程序得到适当更新和配置——根据2023年Verizon数据泄露调查报告,未修补的漏洞和错误配置占了超过40%的事件。仅使用最佳安全控制是不够的。这些解决方案、组织的业务应用程序和操作系统必须不断地打补丁和正确地配置。

例如,在2021年,Microsoft Exchange上的ProxyLogon漏洞影响了全球数千个组织。虽然微软发布了纠正措施的说明,但ProxyShellMiner等变体目前仍然活跃。

部署移动目标防御(AMTD)防御躲避和内存网络攻击

除了这些最佳实践之外,现实情况是,即使完全部署安全人工智能和自动化,识别和遏制数据泄露的平均时间是249天。

因此,保护终端、服务器和工作负载免受能够躲避基于检测技术提供的保护机制的攻击是很重要的。

自动移动目标防御(Automated Moving Target Defense, AMTD)是一种重要的深度防御层,因为它在运行时将威胁阻止在脆弱且通常不受保护的空间设备内存中。

像进程注入和PowerShell妥协这样的代码和内存利用技术是MITRE十大最常见的ATT&CK技术之一。AMTD通过改变内存,使其基本上不受威胁,从而降低了这种风险。这意味着内存资产和漏洞(如哈希密码和bug)对威胁参与者来说是不可访问的。

作为深度防御安全态势中的一层,AMTD阻止了绕过其他级别控制的零日、无文件和内存攻击。

-

网络安全

+关注

关注

11文章

3449浏览量

62961 -

终端

+关注

关注

1文章

1240浏览量

31498 -

防御

+关注

关注

0文章

8浏览量

7177

发布评论请先 登录

编码板CM2001M与模组CM8855EM:构建防无人机闭环防御,筑牢低空安全防线

华为携手重庆电信成功完成APT安全防御试点

单片机开发功能安全中编译器

攻击逃逸测试:深度验证网络安全设备的真实防护能力

高防服务器对CC攻击的防御原理是什么?

服务器DDoS防御硬件故障最有效的解决办法

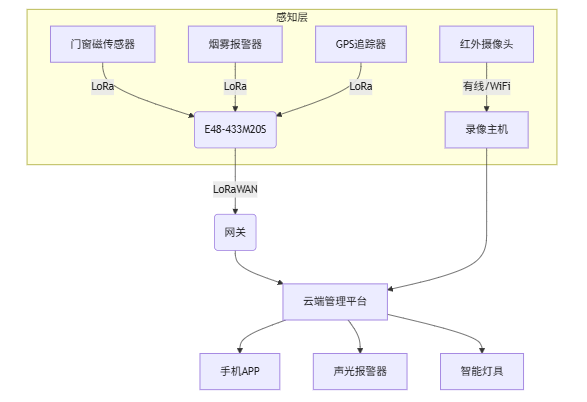

智能安防应用方案:基于LoRa与GPS的主动防御系统

抗量子密码在重要行业的探索应用有序展开

信而泰×DeepSeek:AI推理引擎驱动网络智能诊断迈向 “自愈”时代

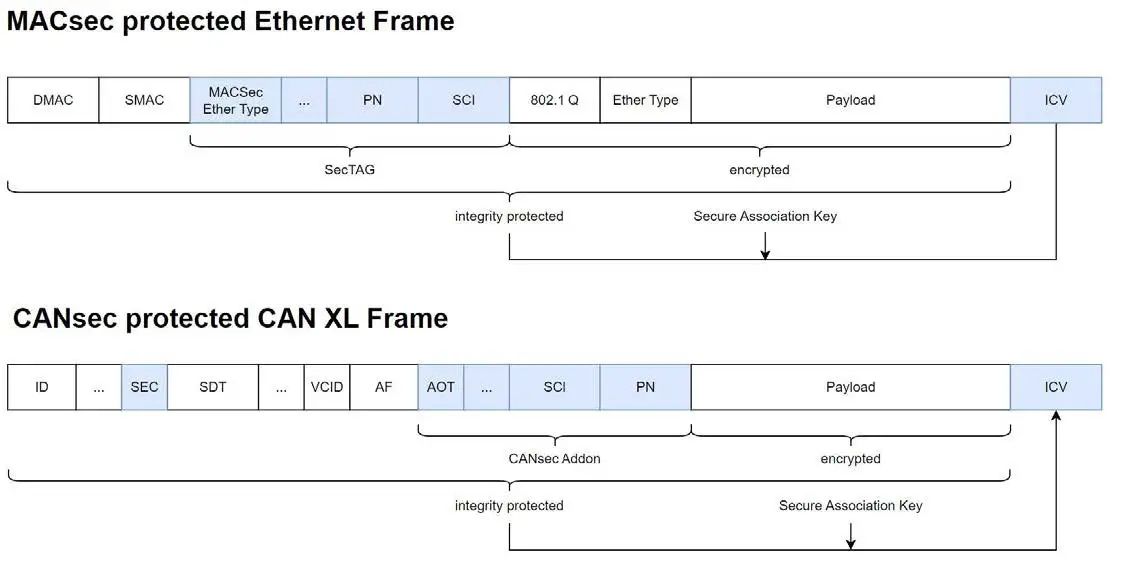

CAN XL安全实践:深度防御下的密钥协商优化

灵信科技低空无人机防御系统:守护城市低空安全新力量

如何构建深度防御层 | 自动移动目标防御

如何构建深度防御层 | 自动移动目标防御

评论