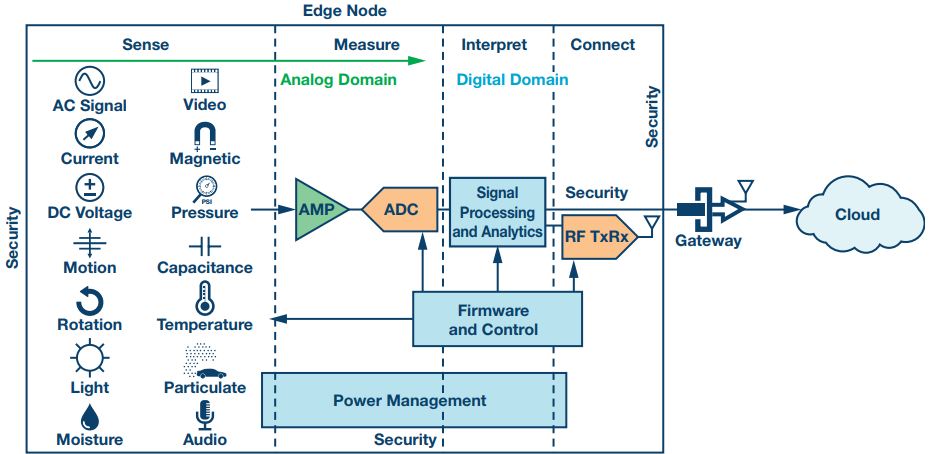

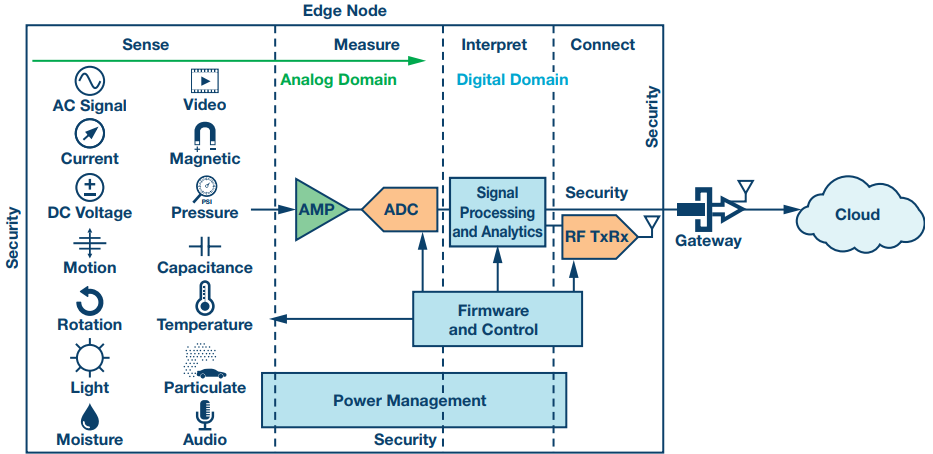

互联的工业机器可以感知用于在工业物联网 (IIoT) 中做出关键决策的各种信息。边缘节点内的传感器在空间上可以远离任何数据聚合点。它必须通过将边缘数据与网络连接的网关进行连接。传感器构成了IIoT生态系统的前端边缘。测量将感测信息转换为可量化的数据,例如压力、位移或旋转。可以过滤数据以仅连接节点之外最有价值的信息进行处理。低延迟连接允许在关键数据可用后立即做出关键决策。

感知、测量、解释、连接

边缘节点通常必须通过有线或无线传感器节点 (WSN) 连接到网络。数据完整性仍然是信号链这一模块的关键。如果通信不一致、丢失或损坏,最佳感测和测量数据就没有多大价值。理想情况下,在系统架构设计过程中,将设计一个强大的通信协议作为预先考虑。最佳选择将取决于连接要求:范围、带宽、功率、互操作性、安全性和可靠性。

有线设备

当连接的鲁棒性至关重要时,工业有线通信起着关键作用,例如EtherNet/IP,KNX,DALI,PROFINET和ModbusTCP。远距离传感器节点可以使用无线网络与网关通信,然后网关依赖于有线基础设施。相对较少的连接物联网节点将专门使用有线通信,因为这些设备中的大部分将无线连接。有效的IIoT连接策略使传感器能够位于任何可以感知有价值信息的地方,而不仅仅是现有的通信和电力基础设施所在的位置。

传感器节点必须具有与网络通信的方法。以太网倾向于主导有线领域,因为IIoT框架在这种类型的连接上映射更高级别的协议。以太网实施范围从 10 Mbps 到 100 Gbps 甚至更高。高端通常针对互联网的骨干网,以链接云中的服务器场。

速度较慢的工业网络(如 KNX)使用差分信号和总带宽为 9600 bps 的 30 V 电源通过双绞铜线对运行。虽然每个分段可以支持有限数量的地址 (256),但寻址可以支持 65,536 个设备。最大网段长度为 1000 m,可选择让线路中继器支持多达 4 个网段。

工业无线挑战

在考虑采用哪种通信和网络技术时,IIoT无线系统设计人员面临着许多挑战。因此,应进行高级别审查以下限制:

范围

间歇性连接与连续性连接

带宽

权力

互操作性

安全

可靠性

范围

范围描述了连接到网络的IIoT设备传输数据的距离。范围以米为单位的短距离个人局域网 (PAN) 对于通过 BLE 调试设备是有意义的。长达数百米的局域网 (LAN) 可用于安装在同一建筑物内的自动化传感器。广域网 (WAN) 以公里为单位,其应用包括安装在大型农场的农业传感器。

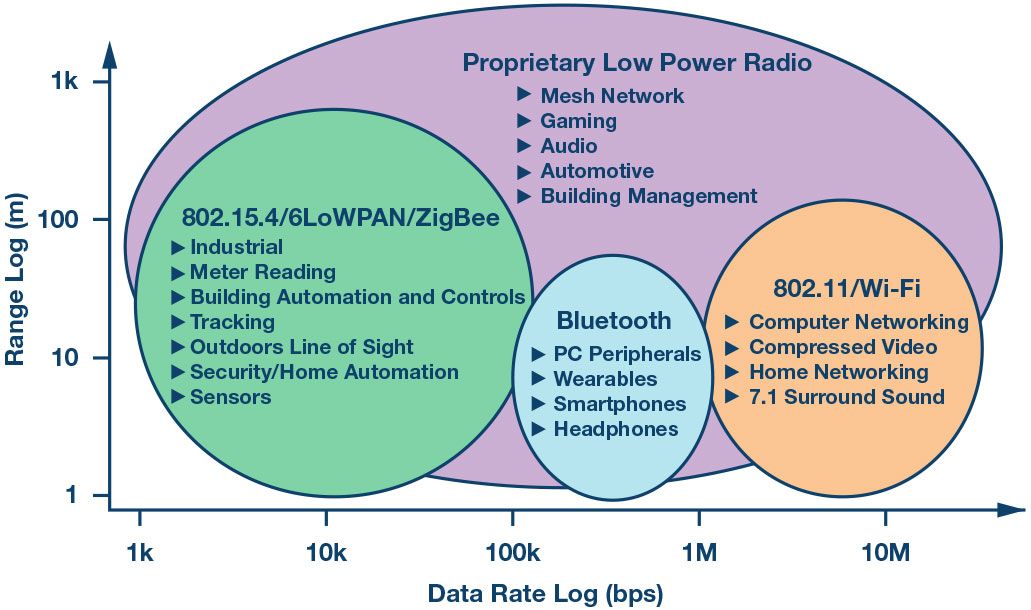

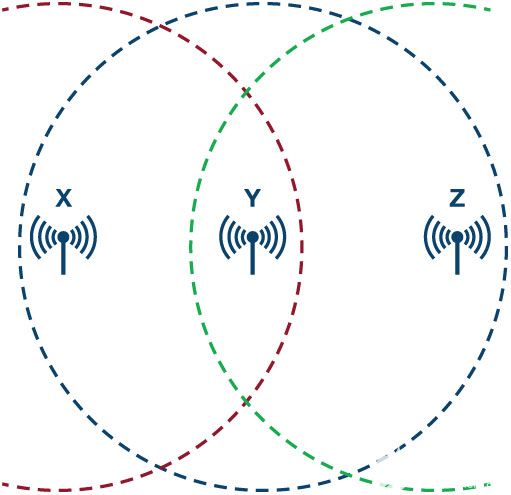

图1.短距离无线连接。

所选的网络协议应与 IIoT 用例所需的范围相匹配。例如,4G蜂窝网络在复杂性和功耗上不适合运行在数十米以上的室内LAN应用。当在所需范围内传输数据是一项挑战时,边缘计算可能是一种可行的替代方案。在边缘节点内执行数据分析,而不是将数据移动到其他地方进行处理。 发射的无线电波遵循功率密度的平方反比定律。信号功率密度与无线电波行进距离的平方反比成正比。随着传输距离加倍,无线电波仅保留其原始功率的四分之一。发射输出功率每增加 6 dBm,可能的范围就会翻倍。

在理想的自由空间中,平方反比定律是影响传输距离的唯一因素。但是,墙壁、栅栏和植被等障碍物可能会降低实际范围。空气湿度可以吸收射频能量。金属物体可以反射无线电波,导致次级信号在不同时间到达接收器,并产生破坏性干扰作为额外的功率损耗。

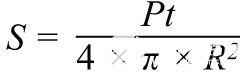

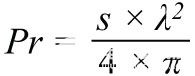

无线电接收机的灵敏度将决定可以实现的最大信号路径损耗。例如,在 2.4 GHz 工业科学和医疗 (ISM) 频段,最小接收器灵敏度为 –85 dBm。射频辐射器能量在各个方向上均匀传播,形成球体(A = 4πR²),其中R是从发射器到接收器的距离,单位为米。自由空间功率损耗(FSPL)与发射器和接收器之间距离的平方与基于弗里斯传输方程集的无线电信号频率的平方成正比。2

其中 Pt = 以瓦特为单位的传输功率,S = 距离 R 处的功率

其中 Pr = 接收功率(以瓦特为单位)

λ(以m为单位的透射波长)= c(光速)/f (Hz)= 3 × 108(米/秒2)/f(Hz) 或 300/f (MHz)

其中 f = 发射频率

给定已知的发射频率和所需距离,可以计算目标发射和接收对的FPSL。链路预算将采用以下等式的形式:

带宽和连接

带宽是在特定时间段内可以传输的数据速率。它限制了从IIoT传感器节点收集数据并向下传输数据的最大速率。请考虑以下因素:

每个设备随时间推移生成的数据总量

网关内部署和聚合的节点数

支持以恒定流或间歇性突发方式发送的突发数据高峰期所需的可用带宽

理想情况下,网络协议的数据包大小应与正在传输的数据的大小相匹配。发送填充有空数据的数据包效率低下。但是,将较大的数据块拆分到太多的小数据包中也会产生开销。IIoT设备并不总是连接到网络。它们可能会定期连接以节省功率或带宽。

强大功能和互操作性

如果 IIoT 设备必须使用电池运行以节省电量,则只要设备空闲,该设备就可以进入睡眠模式。可以在不同的网络负载条件下对设备的能耗进行建模。这有助于确保设备的电源和电池容量与传输必要数据所需的消耗相匹配。3

网络中一系列不同可能节点之间的互操作性可能是一个挑战。采用标准的有线和无线协议一直是在互联网内保持互操作性的传统方法。新的IIoT流程的标准化可能很难跟上新发布的技术的快速步伐。考虑围绕适合手头解决方案的最佳技术的IIoT生态系统。如果该技术被广泛采用,则长期互操作性的可能性更高。

安全

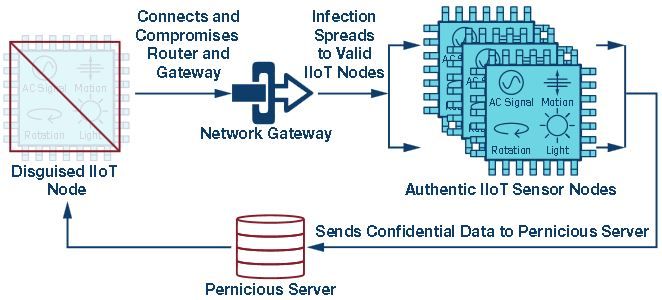

IIoT网络安全在系统中起着三个重要作用:机密性,完整性和真实性。机密性依赖于网络数据仅停留在已知框架内,不允许数据从外部设备泄露或拦截。数据完整性取决于消息内容与传输的内容完全相同,而不更改、减去或添加信息。4, 5真实性依赖于从预期的排他性来源接收数据。错误地与欺骗通信是错误身份验证的一个示例。

与不安全网关接口的安全无线节点是一个漏洞漏洞,并提供了潜在的漏洞。数据时间戳可以帮助识别是否有任何信号被跳跃并通过侧信道重新传输。时间戳还可用于在无数不同步传感器中正确重新组合无序时间关键数据。

对 AES-128 加密的安全支持可以在 IEEE 802.15.4 和 IEEE 802.11 中的 AES-128/256 中实现。密钥管理、加密质量随机数生成 (RNG) 和网络访问控制列表 (ACL) 都有助于提高通信网络的安全屏障。

频带

物联网无线传感器可能在蜂窝基础设施中使用许可频段, 但这些可能是耗电设备.车载远程信息处理是一个应用示例,其中收集移动信息,短距离无线通信不是一个可行的选择。然而,许多其他低功耗工业应用将占用ISM频段的免许可频谱。

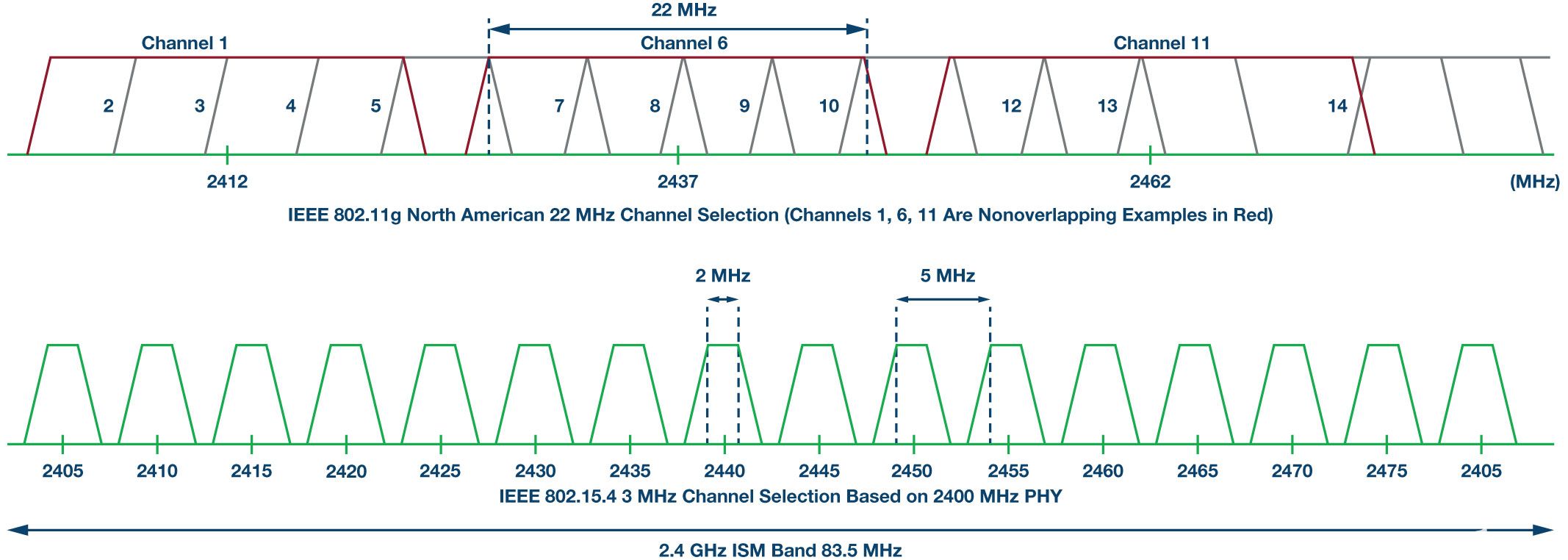

IEEE 802.15.4 低功耗无线标准是许多工业物联网应用的理想选择。该器件在 2.4 GHz、915 MHz 和 868 MHz ISM 频段内工作,总共提供 27 个通道,用于多个射频信道跳频。物理层支持未授权的频段,具体取决于全球位置。欧洲提供 868 MHz 的 600 kHz 信道 0,而北美有 10 个以 915 MHz 为中心的 2 MHz 频段。 全球操作可在 2.4 GHz 频段内的 5 MHz 信道 11 到信道 26 上实现。

低功耗蓝牙 (BLE) 提供显著降低功耗的解决方案。BLE不适合文件传输,但更适合小块数据。一个主要优势是,鉴于其广泛集成到移动设备中,它比竞争技术无处不在。蓝牙 4.2 内核规范在 2.4 GHz ISM 频段,范围为 50 m 至 150 m,数据速率为 1 Mbps,使用高斯频移调制。®

| 频段(兆赫) | |||

| 868.3 | 902 到 928 | 2400 至 2483.5 | |

| 通道数 | 1 | 10 | 16 |

| 带宽(兆赫) | 0.6 | 2 | 5 |

| 数据速率(千字节) | 20 | 40 | 250 |

| 符号速率(千字节) | 20 | 40 | 62.5 |

| 无证地理 | 欧洲 | 美洲 | 世界 |

| 频率稳定性 | 40 页/分钟 | ||

在决定IIoT解决方案的最佳频段时,应考虑2.4 GHz ISM解决方案的优缺点:

亲

在大多数国家/地区免许可

适用于所有地理市场的相同解决方案

83.5 MHz 带宽允许在高数据速率下实现单独的通道

可实现 100% 占空比

与 1 GHz 以下频段相比,天线更紧凑

缺点

在相同的输出功率下,与低于 1 GHz 的频率相比,范围更短

无处不在的增殖会产生许多干扰信号

通信协议

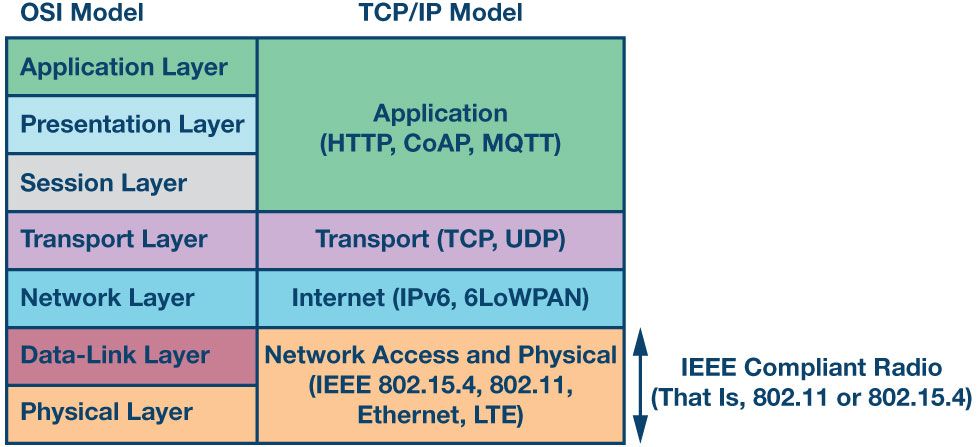

在通信系统中使用一组规则和标准来格式化数据和控制数据交换。开放系统互连 (OSI) 模型将通信分解为功能层,以便更轻松地实施可扩展的可互操作网络。OSI 模型实现七层:物理 (PHY)、数据链路、网络、传输、会话、表示层和应用层。

图2.OSI 和 TCP/IP 模型。

IEEE 802.15.4 和 802.11 (Wi-Fi) 标准位于媒体访问控制 (MAC) 数据链路子层和 PHY 层中。位于附近的 802.11 接入点应各自使用一个非重叠信道,以最大程度地减少干扰影响(图 3)。802.11g中使用的调制方案是正交频分复用(OFDM),比后面描述的IEEE 802.15.4方案更复杂的方案。

链路层提供无线电信号波到比特的转换,反之亦然。该层负责数据帧以实现可靠的通信,并管理对感兴趣的无线电信道的访问。

网络层通过网络路由和寻址数据。正是在这一层中,互联网协议(IP)提供了一个IP地址,并将IP数据包从一个节点传输到另一个节点。

在网络两端运行的应用程序会话之间,传输层生成通信会话。这允许多个应用程序在一台设备上运行,每个应用程序使用自己的通信通道。互联网上的连接设备主要使用传输控制协议(TCP)作为首选的传输协议。

应用层格式化和管理数据,以优化节点传感器特定应用的流程。TCP/IP 堆栈中一种流行的应用层协议是超文本传输协议 (HTTP),它旨在通过互联网传输数据。

FCC 第 15 部分规则将 ISM 频段内发射器的有效功率限制为 36 dBm。对于 2.4 GHz 频段中的固定点对点链路,例外情况是使用增益为 24 dBi 且发射功率为 24 dBm 的天线,总 EIRP 为 48 dBm。发射功率应至少为1 mW。对于 <1% 的数据包错误率,接收器灵敏度应该能够在 2.4 GHz 频段内接受 –85 dBm,在 868 MHz 和 915 MHz 频段内接受 –92 dBm。

图3.全球 IEEE 802.15.4 PHY 通道 11 到通道 26 和 IEEE 802.11g 通道 1 到通道 14。

布朗菲尔德 vs. 格林菲尔德

IIoT意味着与许多有线和无线标准的广泛连接,以实现这一目标。但是,对于安装到现有网络系统中,选项可能不那么丰富。新的IIoT解决方案可能需要进行调整以适应网络。

绿地安装是在全新的环境中从头开始创建的安装。传统设备没有强制要求的任何限制。例如,当建造新工厂或仓库时,可以在框架计划中考虑IIoT解决方案,以实现其最佳性能。

棕地部署是指安装在现有基础设施中的IIoT网络。挑战变得更加突出。传统网络可能并不理想,但新的IIoT系统必须与任何已安装的干扰RF信号共存。开发人员在受限的上下文中继承硬件、嵌入式软件和以前的设计决策。因此,开发过程变得艰巨,需要细致的分析、设计和测试。6

网络拓扑

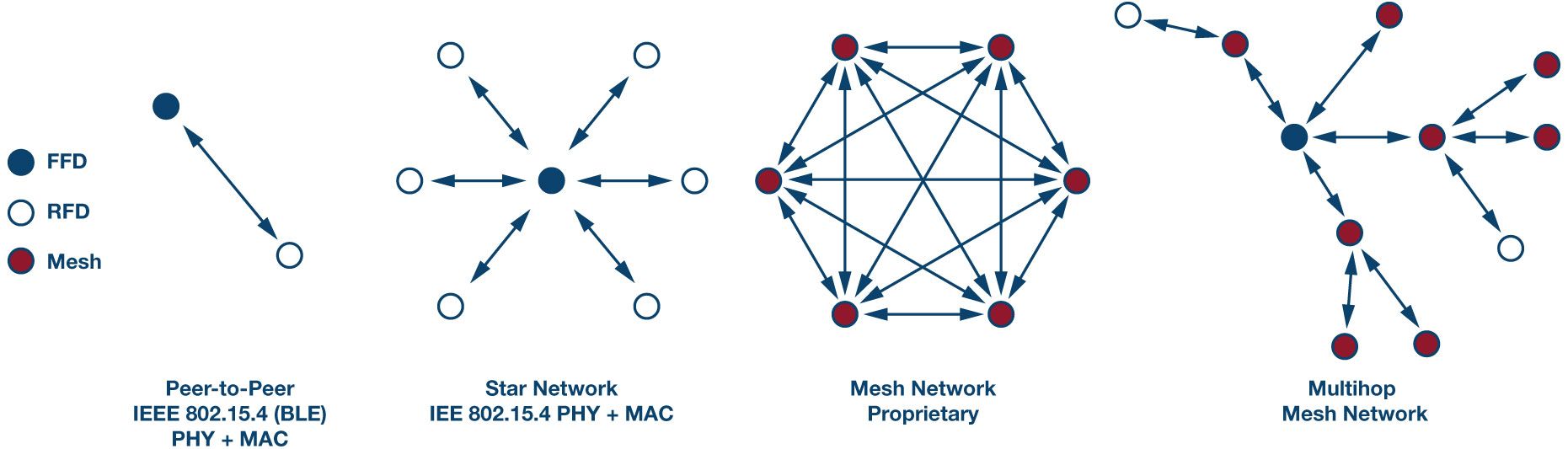

IEEE 802.15.4 协议提供两个设备类。全功能设备 (FFD) 可用于任何拓扑,以作为 PAN 协调器与任何其他设备通信。缩减功能器件 (RFD) 仅限于星形拓扑,因为它不能成为网络协调器。在IEEE 802.15.4的简单实现中,它仅与网络协调器通信。根据应用的不同,存在多种网络模型:点对点、星形、网状和多跳。

图4.网络模型:点对点、星形、网状和多跳拓扑。

点对点网络可以轻松地将两个节点链接在一起,但不利用任何智能来延长网络范围。这提供了快速安装,但如果一个节点无法运行,则没有冗余。

星形模型将其总径向范围扩展到两个节点的传输距离,因为它使用 FFD 作为主站与多个 RFD 通信。但是,每个RFD仍然只能与路由器通信。只要不是FFD,它就可以适应单点故障。

网状网络允许任何节点通过任何其他节点进行通信或跳跃。这提供了冗余通信路径,以增强网络的强度。智能网状网络可以通过最少的跃点路由通信,以减少功耗和延迟。临时自组织拓扑通过允许节点到达或离开网络环境来适应环境的变化。

可靠性

IIoT客户将可靠性和安全性放在订单获胜者名单的首位。组织通常依赖于大型复杂集群进行数据分析,这些集群可能充满瓶颈,包括数据传输、索引和提取,以及转换和加载流程。每个边缘节点的高效通信对于防止下游集群中的瓶颈至关重要。5

工业环境通常很恶劣,无法进行有效的射频波传播。大型、不规则形状、致密的金属工厂设备、混凝土、隔板和金属架都可能产生多径波传播。之后,波向各个方向离开发射天线,“多径”描述了波在到达接收器之前如何通过其环境传播进行修改。在接收器处看到的入射波分为三种类型——反射波、衍射波和散射波。多径波经历幅度和相位的变化,导致在目标接收器处看到具有相长或破坏性干扰的复合波。

CSMA-CA 通道访问

载波检测多址与防冲突(CSMA/CA)是一种数据链路层协议,其中载波检测由网络节点使用。节点尝试通过仅在检测到通道空闲时才传输其整个数据包数据来避免冲突。无线网络中的隐藏节点超出了其他节点集合的范围。图 5 显示了一个示例,其中位于范围远端的节点可以看到接入点“Y”,但可能看不到范围另一端的节点 X 或 Z。7

图5.隐藏节点 X 和 Z 无法直接通信。

使用 RTS/CTS 的握手实现了虚拟载波感知,只需发出简短的请求即可发送和清除以发送 WLAN 的消息。虽然 802.11 主要依赖于物理载波检测,但 IEEE 802.15.4 使用 CSMA/CA。为了克服隐藏节点问题,RTS/CTS握手与CSMA/CA一起实现。如果允许,增加隐藏节点的发射功率可以延长其观察距离。

协议

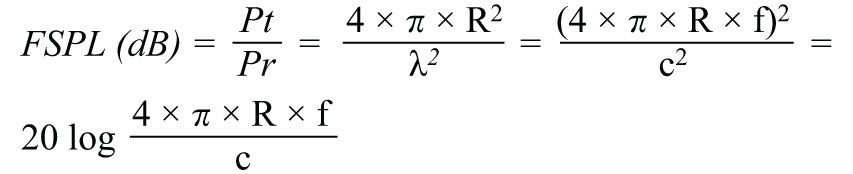

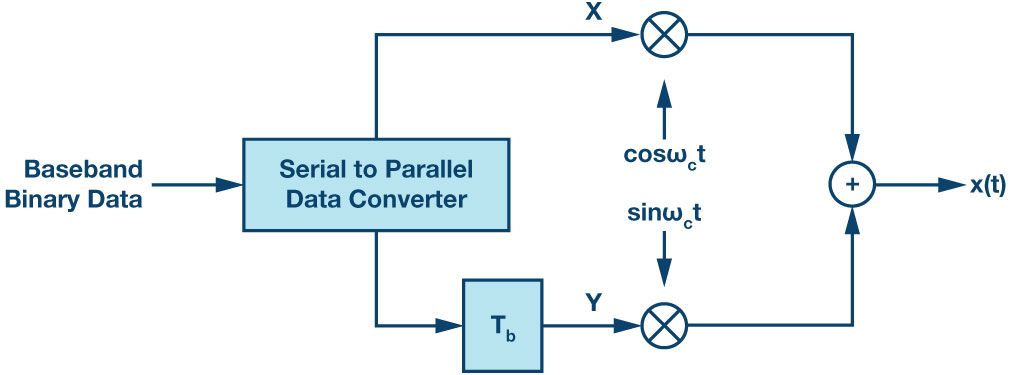

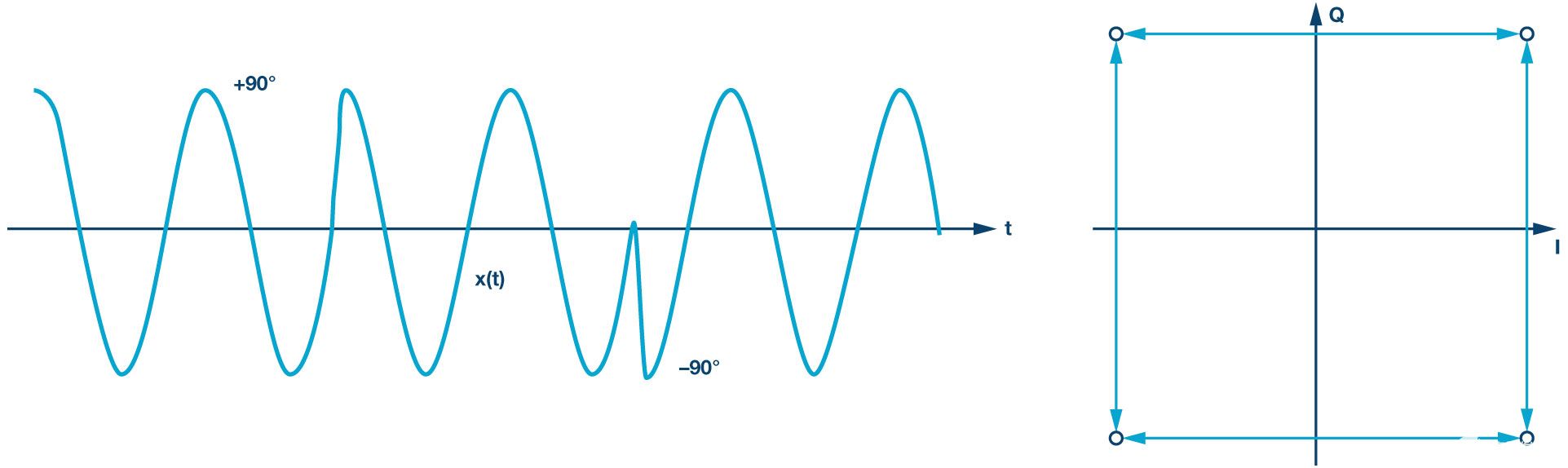

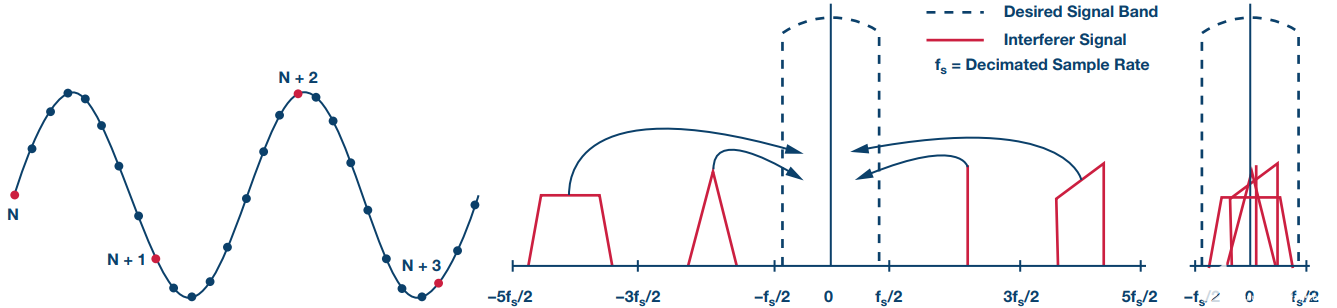

为了提高带宽,先进的调制方案调制相位、幅度或频率。正交相移密钥 (QPSK) 是一种使用四个相位对每个符号编码两位的调制方案。正交调制使用混频架构,提供相移以降低信号带宽要求。二进制数据细分为两个连续位,并在ω的正交相位上进行调制c载波,sinωct 和 cosωct.

图6.失调QPSK调制器架构。

在 2.4 GHz ISM 频段运行的 IEEE 802.15.4 收发器采用 QPSK 的物理层变体,称为偏移 QPSK、O-QPSK 或交错 QPSK。单个数据位 (T位) 偏移时间常数被引入到位流中。这会将数据在时间上偏移符号周期的一半,从而避免节点 X 和 Y 处波形同时发生转换。 连续相位步长永远不会超过 ±90°。一个缺点是O-QPSK不允许差分编码。但是,它确实消除了相干检测这一具有挑战性的技术任务。

IEEE 802.15.4 中使用的调制降低了发送和接收数据的符号速率。O-QPSK要求通过同时传输两个编码位来达到1/4的符号速率与比特率。这允许使用 62.5 k符号/秒实现 250 kbps 的数据速率。

可扩展性

并非所有物联网节点都需要外部 IP 地址。对于专用通信,传感器节点应具有唯一 IP 地址的容量。虽然 IPv4 支持 32 位寻址,但几十年前很明显,仅寻址 43 亿台设备并不能支持互联网增长。IPv6 将地址大小增加到 128 位,以支持 240 十亿个全局唯一地址 (GUA) 设备。

映射来自IPv6和IEEE802.15.4网络两个不同域的地址的映射数据和管理带来了设计挑战。6LoWPAN 定义了封装和标头压缩机制,允许通过基于 IEEE 802.15.4 的网络发送和接收 IPv6 数据包。Thread是基于封闭文档,免版税协议的标准示例,该协议在6LoWPAN上运行以实现自动化

ADI公司为ADuCx系列微控制器和Blackfin系列DSP提供全系列无线收发器以及有线协议。低功耗ADF7242支持IEEE 802.15.4,采用50 kbps至2000 kbps的全球ISM频段的可编程数据速率和调制方案。它符合 FCC 和 ETSI 标准。ADF7023的工作频率为433 MHz、868 MHz和915 MHz,频率为1 kbps至300 kbps,全球免许可ISM频段。ADI公司提供完整的WSN开发平台来设计定制解决方案。RapID平台是一系列模块和开发套件,用于嵌入工业网络协议。SmartMesh 无线传感器是芯片和预认证的 PCB 模块,带有网状网络软件,使传感器能够在恶劣的工业物联网环境中进行通信。®®®

图7.相变±90°(左),带 I/Q O-QPSK 选项(右)。

审核编辑:郭婷

-

传感器

+关注

关注

2574文章

54481浏览量

786718 -

以太网

+关注

关注

41文章

5934浏览量

179720 -

物联网

+关注

关注

2942文章

47390浏览量

408875

发布评论请先 登录

边缘智能的边缘节点安全性

工业物联网检测和测量:边缘节点

边缘智能第4部分:边缘节点安全性

边缘智能第1部分:边缘节点

边缘智能第2部分:缩短获得洞察的时间

边缘智能第1部分:边缘节点

边缘节点与边缘计算介绍

边缘智能第3部分:边缘节点通信

边缘智能第3部分:边缘节点通信

评论