作者:Brandon Lewis,Chad Cox

去年,ETSI发布了关于加密流量集成(ETI)的GR ETI 001问题声明,该声明确定并试图解决我们自己的安全机制在日益互联的世界中构成的挑战。具体而言,该文件概述了加密流量对试图访问无法访问加密密钥的内容的第三方的负面影响。

虽然您可能认为这正是加密的重点,但请考虑我们现在生活在一个建立在应用程序、数据和无处不在的连接相互依赖之上的技术世界中。例如,单个 DoorDash 订单要求在客户、DoorDash 平台、餐厅和送货司机之间共享数据流量,所有这些人都必须能够以安全但透明的方式访问订单信息。

ETSIGR ETI 001问题陈述侧重于一种称为“变暗”的现象,即由于普遍的端到端流量加密,服务提供商或网络运营商等授权的间接方无法访问网络通信。可以想象,随着更多连接的物联网设备和服务上线,这是一个日益严重的问题。

例如,下面的维恩图说明了加密内容和标头如何导致连接努力的盲点。其中 A 代表对开放性和网络透明度的需求,B 代表互联企业的基本技术要求(包括安全性),C 代表欧盟 GDPR/网络安全法案、无线电设备指令和电子隐私法规等监管义务。

在三个圈子之间,通信可能会变暗。ETSI将这些交叉点称为“网络限制”。这一挑战适用于简化的网络模型、VPN 等架构中的层混淆,当然还有利益相关者模型。例如:

简化的网络模型:在某些情况下,可能需要检查数据包有效负载以验证数据包标头内容,这些内容描述了它在 N 网络层应如何执行。加密仅允许具有密钥的对等方根据数据包有效负载验证标头。

层混淆模型:像俄罗斯套娃这样的分层数据包和加密会产生与上述类似的问题,要求需要访问内层数据包的利益相关者拥有上述所有层的加密密钥,包括他们需要访问的层。

利益相关者模型:如通篇所述,不同类型的用户(非对抗性或网络管理员)可能需要但无法访问显示所需数据包和数据的加密密钥。

通过 ETSI 的 ISG ETI 构建透明安全

正如维恩图所示,“变暗”是一个没有明显解决方案的技术问题。例如,当局如何访问受隐私法规保护的数据,如图像,这将需要访问至少N+1层的网络,随后需要某种类型的加密覆盖功能?

为了解决这一差距,ETSI 宣布将其行业规范组加密流量集成 (ISG ETI) 延续到 2024 年年中,以帮助线程利益相关者通过无处不在的加密进行访问。就ISG ETI而言,加密还包括完整性和信任原则。

ISG ETI将致力于加密和密钥管理模型,为所有利益相关者提供跨通信链的适当访问级别,以满足电子健康,智能交通和智能城市等各种应用领域的要求。这些解决方案将在监管和立法的背景下进行考虑,以“确保‘信任合同’和‘零信任模型’在已部署的网络中是可行的。

参与ISG ETI的ETSI工作组包括:

网络

合法拦截

网络功能虚拟化

第五代固定网络 (F5G)

如今,ISG ETI工作组成员包括AT&T,T-Mobile和TELEFONICA等主要移动运营商,以及网络设备制造商Huawei Technologies,Palo Alto Networks,Netscout Systems等。但是,在不久的将来,这将影响物联网设备流量的方式怎么强调都不为过。

审核编辑:郭婷

-

数据

+关注

关注

8文章

7314浏览量

93972 -

无线电

+关注

关注

63文章

2202浏览量

119176

发布评论请先 登录

AES加密流程

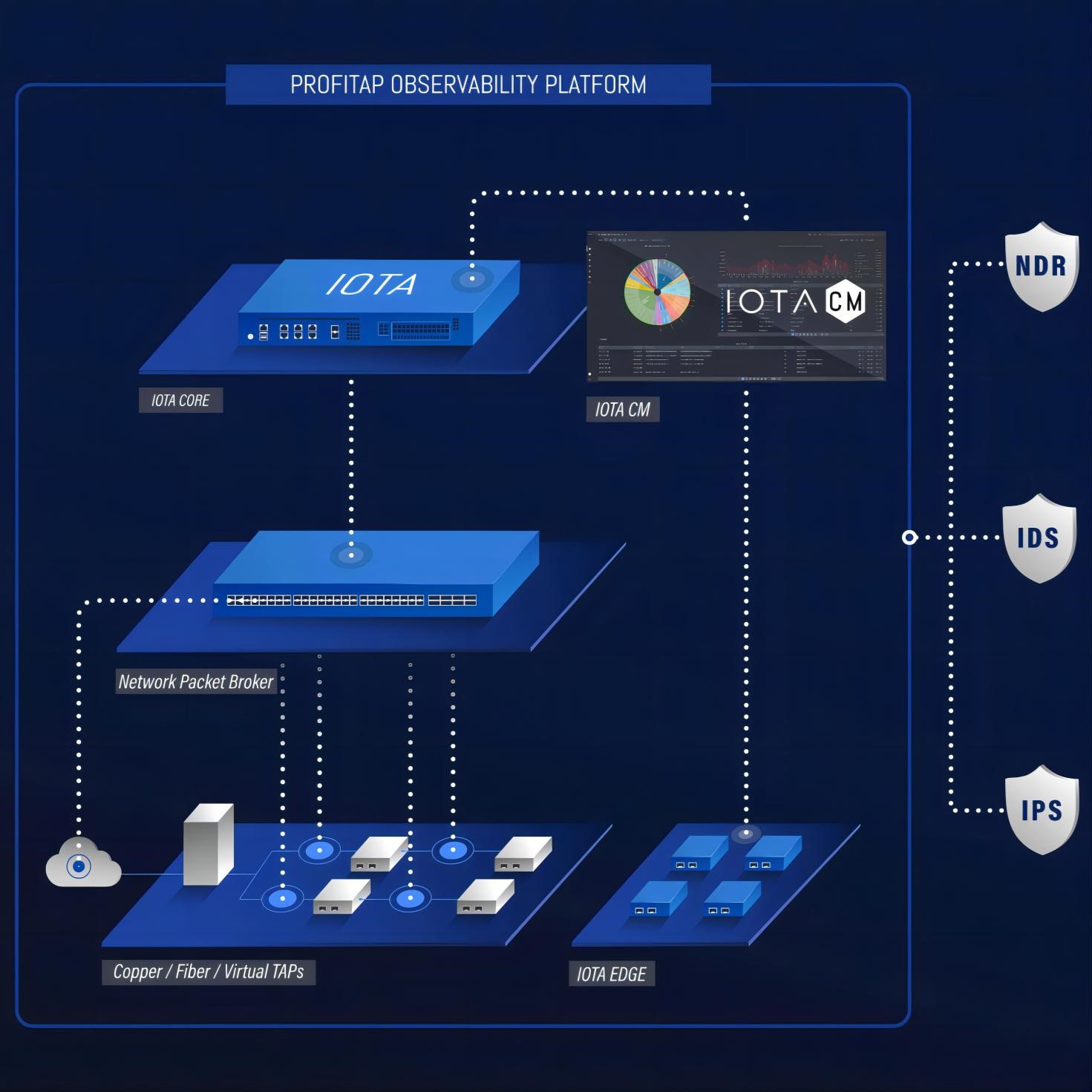

OT网络流量分析的突破口:IOTA助力安全与效率双提升

DPI技术赋能:开启智能流量分析新纪元

曙光网络发布网络流量回溯分析平台SUNA

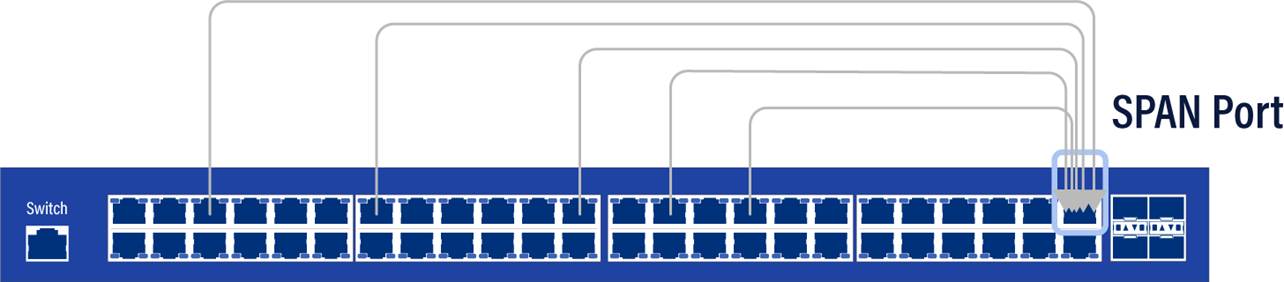

艾体宝洞察 SPAN 端口VS.网络 TAP :哪种才是最佳流量监控方案?

华为路由器量子加密传输方案测试成功

MPLS网络性能优化技巧

网络流量监控与网关优化

曙光网络中标中国建设银行TAP项目

加密算法在网络安全中扮演什么角色?

高效、安全、智能:探索艾体宝网络管理方案

ETSI的加密网络流量问题

ETSI的加密网络流量问题

评论