作者:Suraj Singh

人工智能系统与机器学习的集成是IT领域的下一个重大发展。这将带来科技发展的新浪潮,还将改变组织使用网络安全技术和服务防止网络攻击的方式。

在以往,网络安全是基于签名模式匹配或规则来使用的。随着很多组织依赖防病毒软件改善网络安全性,但是它仅用于检测与签名或病毒定义匹配的恶意软件。

机器学习和人工智能在网络安全中的应用

机器学习和人工智能系统对于提高网络安全性一样重要,并用于分析和保护系统免受最新的网络安全性威胁。如今的安全工具很难应对网络攻击,这是网络安全领域采用机器学习和人工智能技术的主要原因。

机器学习和人工智能都有助于改善网络安全性。人们需要了解人工智能和机器学习在网络安全中的重要性。

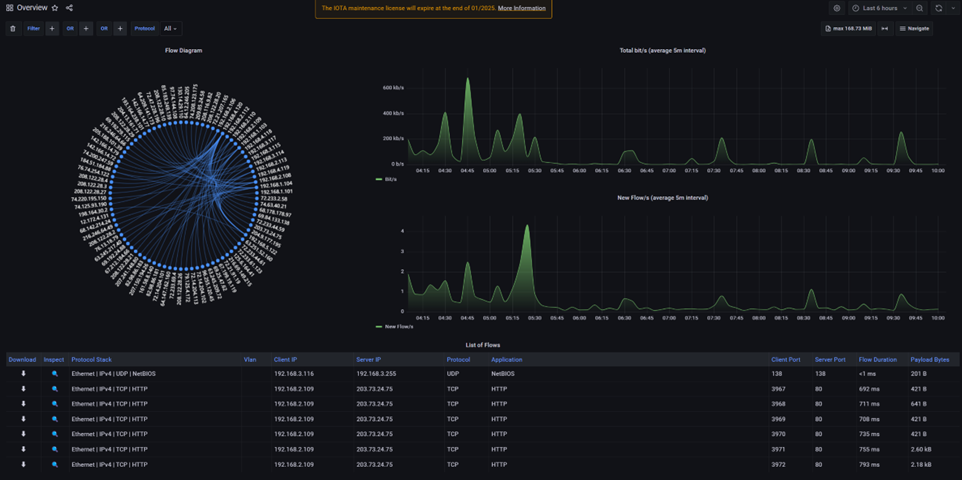

对网络攻击和威胁的预测和检测

恶意软件攻击数量随着时间的推移而不断增长,因此组织需要更多的动态检测方法,例如机器学习和人工智能系统。这一点非常重要。机器学习利用过去网络攻击中获得的数据来增强人工智能系统。它们不断处理网络威胁和攻击,并识别其他可能的网络攻击。

由于黑客不断进行网络攻击,并对功能进行调整,其中包括使用机器学习和人工智能系统识别恶意软件的样本,因此可以帮助预防和传递网络攻击通知,从而限制零日威胁。

减轻网络安全人员的负担

实施人工智能和机器学习以改善网络安全可以保护组织的业务和资产。机器学习可以通过预测分析进行学习,并识别大量数据以减少网络攻击面,因此它是一种非常有效的网络安全工具。对于安全团队来说,每天出现的安全警报数量可能很多。

如果没有人工智能和机器学习系统的帮助,安全专家可能花费大量时间来分析这些威胁,或者等到网络攻击事件发生后再进行诊断调查。通过提升网络安全性,人工智能和机器学习已成为未来安全性的主要组成部分。使用人工智能和机器学习抵御来自网络攻击者的攻击,并改善网络安全状况,是帮助组织保护其现代IT环境免受网络攻击的一种有效方法。

转向云计算基础设施

由于人工智能和机器学习系统现在都是基于软件的,因此很容易向云计算基础设施进行转移。例如,防病毒软件需要良好的互联网连接才能实时匹配威胁,并保持数据库更新。

通过采用智能机器学习软件进行监控,组织可以在其云计算环境中获得安全的网络安全服务,并防范恶意软件的渗透。

人工处理的意义

众所周知,计算机在解决困难问题和自动化任务方面效率很高。尽管人工智能与机器学习有关,但它们还需要人类做出明智的决策并获得指令。因此不可能采用机器代替人类。机器学习系统在自然语言处理和面部识别方面做得很好,但最终也需要人类的处理。

目前,人工智能和机器学习正以各种各样的应用或平台提供网络安全服务,帮助组织有力地抵御网络攻击。

他们保护组织的业务的一些方式如下:

• 模式识别。

• 垃圾邮件过滤器应用。

• 僵尸网络检测。

• 网络入侵预防与检测。

• 预测分析。

• 自然语言处理。

• 网络安全等级。

• 安全的用户身份验证。

• 黑客事件预测。

完成网络安全相关任务的3种方法

(1)聚类分析

这有助于阐明网络攻击方法以及为达到平衡而进行的操作。聚类存储信息而不需要了解组和类。这样就可以使组织的团队将网络攻击的各方面信息组合在一起。

(2)垃圾邮件过滤和网络钓鱼分类

机器学习在网络安全中非常重要,它有助于用预先确定的参数划分内部数据,以及识别恶意和垃圾邮件活动。

(3)通过预测进行威胁建模和预防

机器学习用于收集信息,以帮助预测欺诈活动,并帮助安全团队避免数据被盗或损失惨重的破坏活动。

结论

以上讨论了人工智能和机器学习可以帮助组织提高网络安全性的一些方法。这一评估还将帮助组织揭示人工智能和机器学习系统在网络安全服务中的作用及其在网络世界中的重要性。

总之,改善网络安全性并无止境。组织需要使用更多先进的技术来保护数据。

版权声明:本文为企业网D1Net编译,转载需注明出处为:企业网D1Net,如果不注明出处,企业网D1Net将保留追究其法律责任的权利。

原文链接:http://www.d1net.com/ai/industry/568719.html

审核编辑:何安

-

网络安全

+关注

关注

11文章

3449浏览量

62961 -

人工智能

+关注

关注

1813文章

49734浏览量

261508 -

机器学习

+关注

关注

66文章

8541浏览量

136233

发布评论请先 登录

在物联网设备面临的多种安全威胁中,数据传输安全威胁和设备身份安全威胁有何本质区别?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

华为星河AI网络安全方案支持阻断威胁

无刷电机小波神经网络转子位置检测方法的研究

TCP攻击是什么?有什么防护方式?

艾体宝干货 IOTA实战:如何精准识别网络风险

IBM发布2025年X-Force威胁情报指数报告

IOTA实战:如何精准识别网络风险

华为联合发布2024年全球DDoS攻击态势分析报告

戴尔科技如何助力企业网络安全

Lansweeper:强化网络安全与资产管理

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

八大物联网设备安全威胁与应对策略,助力智能环境防护

对网络攻击和威胁的预测和检测

对网络攻击和威胁的预测和检测

评论