(文章来源:云数据观察)

计算机网络攻击需要明确四个关键点,确定影响范围:对发生的攻击行为,要确定这些攻击行为影响了哪些数据和功能,才能对受到影响的数据和系统,及时作出应对措施,将影响最小化;哪里出了问题:事件响应第一步是定位,找出攻击点和入侵途径,进行隔离;需进一步细化网络权限,避免攻击的蔓延。

根除:破坏已经不可避免,需详细分析事故原因,做好漏洞的修复封堵,避免同类事件再次发生,一而再,再而三,谁受得了,当这里是公测吗?;以现在的安全形势,被动保护已经不是唯一的选择,社会工程学的利用能有效绕开我们设置的安全防护,及时的事件响应和完善的容灾备份机制是保护业务可持续运行的保障。

恢复:按照容灾备份机制及时恢复受影响的数据系统,将业务影响降到最低;没有定期备份的业务系统,注定不是关键业务系统,也是走不长远的。

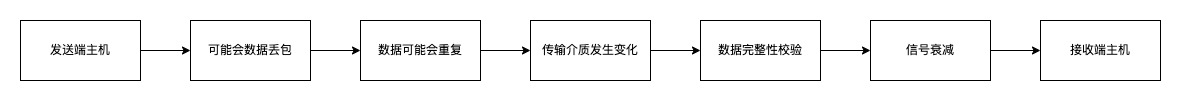

被动攻击包括:流量分析,适用于一些特殊场合,例如敏感信息都是保密的,攻击者虽然从截获的消息中无法得到消息的真实内容,但攻击者还能通过观察这些数据报的模式,分析确定出通信双方的位置、通信的次数及消息的长度,获知相关的敏感信息,这种攻击方式称为流量分析。

窃听,是最常用的手段。目前应用最广泛的局域网上的数据传送是基于广播方式进行的,这就使一台主机有可能受到本子网上传送的所有信息。

(责任编辑:fqj)

-

计算机

+关注

关注

19文章

7764浏览量

92674 -

网络攻击

+关注

关注

0文章

331浏览量

24344

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

自动化计算机经过加固后有什么好处?

网络中为什么要部署NTP时钟服务器?

TCP攻击是什么?有什么防护方式?

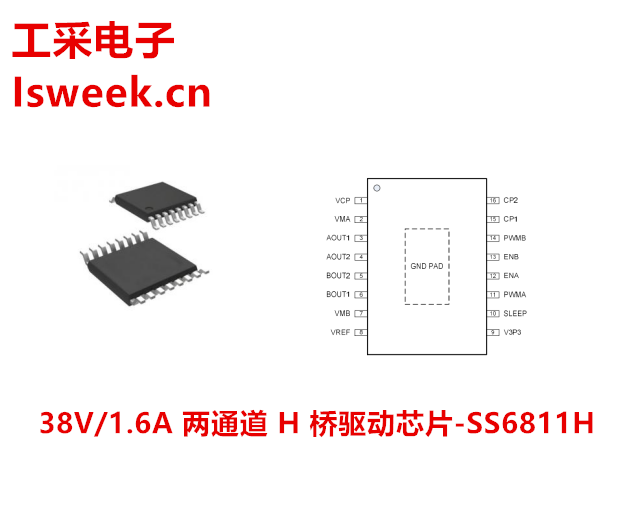

应用在舞台灯光驱动中的38V/1.6A两通道H桥驱动芯片-SS6811H

戴尔科技如何助力企业网络安全

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

计算机网络攻击方式中的被动攻击是什么

计算机网络攻击方式中的被动攻击是什么

评论