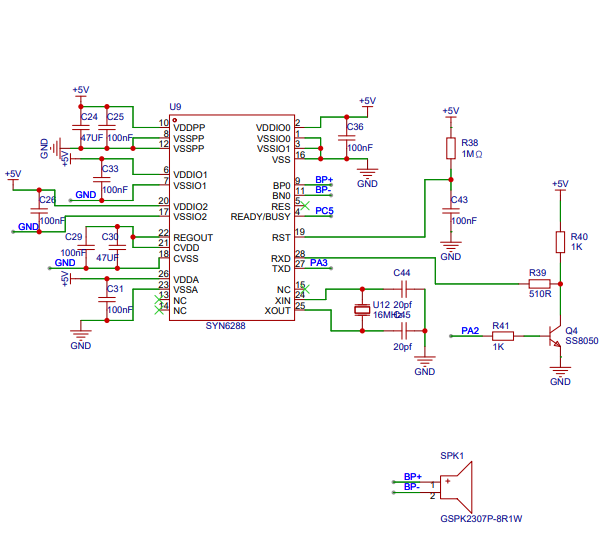

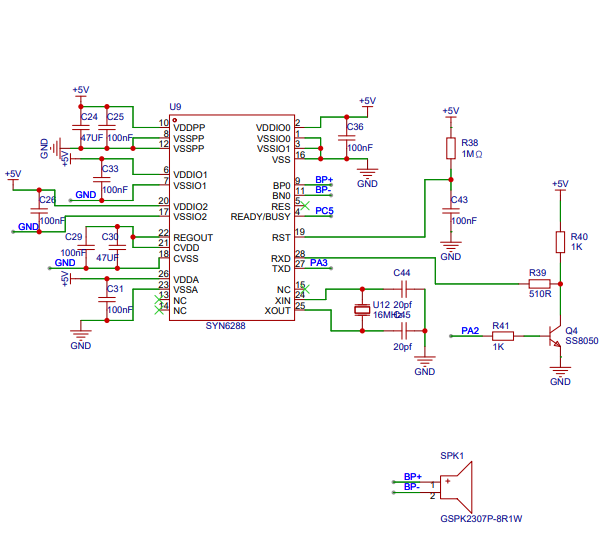

SYN6288-A语音合成模块是一款性价比更高,效果更自然的一款中高端语音合技术 。 SYN6288-A通过异步串口接收待合成的文本,实现文本到声音(TTS)的转换。

2023-05-11 09:03:06 3876

3876

ESTABLISHED。三次握手的完成标志着一个TCP连接的成功建立。SYN Flood 攻击原理当客户端向服务器端发送 SYN 包后,对服务器端回应的 SYN+ACK 包不进行处理,会出现什么结果呢

2022-07-19 14:40:53

`SYN113是一个用于远程无钥匙进入系统(RKE)的高性能的OOK/ASK发射器芯片,该芯片包括了一个功率放大器,单稳态电路和一个由内部电压控制振荡器和循环过滤的锁相环。单稳态电路用来控制锁相环

2014-08-20 09:59:35

SYN115的手册写的是发射引脚阻抗50欧姆,那设计天线的时候是不是只要设计一个50欧姆的天线就行了呢?还是说必须按照它的数据手册里面的电路来设计呢?主要是数据手册里面那个天线电路看不懂他是怎么匹配的,求大佬指教下,他这个手册里面的天线是怎么匹配的?如图,L1,C3,L2,C4在电路起什么作用啊?

2020-05-09 00:29:05

SYN470R

2023-03-29 21:51:55

SYN470R /SYN480R 433Mhz 无线接收模块, 如何使用单片机接收 DO输出的数据并解码?

2023-10-20 07:31:56

SYN470R有个占空比10:1的工作方式,工作电流只需250uA,请问这种工作方式怎么选择。

2016-06-22 11:20:41

SYN480R

2023-03-28 18:11:01

SYN6288

2023-03-28 18:09:35

SYN6288中文语音合成芯片是什么?SYN6288中文语音合成芯片的功能特点有哪些呢?

2022-01-19 06:45:18

SYN6658

2023-03-29 21:35:06

; (MOSI)23(MISO)< ----------(MISO)44(SCK)-----------> (SCL)6 (GND)3 (VCC)10 (SYN)8 (NC)1 (NC)7

2019-05-24 10:03:48

求syn6288语音模块51程序,上位机

2015-01-03 18:29:09

CC攻击是DDOS(分布式拒绝服务)的一种,相比其它的DDOS攻击CC似乎更有技术含量一些。这种攻击你见不到虚假IP,见不到特别大的异常流量,但造成服务器无法进行正常连接,听说一条ADSL足以搞掂

2013-09-10 15:59:44

CC攻击原理及预防?CC攻击就是充分利用了这样一个特点:模拟多个用户不停的进行访问1.访问那些需要大量数据操作,如搜索页面,就是需要大量CPU时间的页面2.访问有大量图片或音视频内容的页面。本公司

2019-08-09 11:32:51

前言wifi攻击包括wifi中断攻击,wifi密码爆破,wifi钓鱼等。本文章持续更新以上内容,先以wifi中断攻击为始,硬件为ESP8266(还买了一个无线网卡用作后续wifi密码爆破),网上某宝

2022-01-18 08:03:56

以下信息提供了有关GPU发起的“Rowhammer”攻击的一些常见问题的答案。

你能用外行的话解释这个问题吗?

安全研究人员已经证明了GPU通过WebGL程序发起的微体系结构攻击,使他们能够构建指向

2023-08-25 06:41:57

的方式运作,这样的特性,经常被恶意攻击者,运用做为寻找系统漏洞的工具,藉此绕过预设的安全机制或取得受保护的资料。这方法之所以被攻击者经常使用,其根本原因不外乎相关攻击设备简单、容易取得且成本低廉,并且其

2023-08-25 08:23:41

信息安全,除了仰赖密码学算法,也架构在机器本身的防护上,但一般系统芯片在运行时,仍会不经意地透过一些物理特性泄露讯息,这些讯息会透过电压、电流、电磁波等物理现象传播到系统芯片外,攻击者便可以藉由分析

2022-03-01 14:19:26

侵入式攻击不需要对元器件进行初始化。攻击时可以把元器件放在测试电路中分析,也可单独连接元器件。一旦成功,这种攻击很容易普及,并且重新进行攻击不需要很大的开销。另外,使用这种攻击不会留下痕迹。因此,这被

2017-12-21 18:12:52

300Gbps。另可定制最高达600Gbps防护。CC攻击是什么?CC攻击是 DDOS(分布式拒绝服务) 的一种,DDoS是针对IP的攻击,而CC攻击的是网页。CC攻击来的IP都是真实的,分散的。数据包都是

2018-01-05 14:45:29

SQL_约束攻击

2019-07-16 06:53:21

测试环境:STM32C8T6测试模块:SYN6288语音模块测试接口:SYN6288语音模块:VCC------------------3.3VGND------------------GNDTXD-----------------PB11RXD-----------------PB10BY------------------PB1串口使用串口一,波特率9600单片机引脚--...

2021-08-03 06:52:16

【作者】:黄玮;梁洪亮;胡正名;杨义先;【来源】:《清华大学学报(自然科学版)》2009年S2期【摘要】:网络电话(VoIP)网络攻击检测算法的实现需要较多的计算资源支持,而现有的VoIP网络攻击

2010-04-24 09:27:24

arp攻击如何处理最好的办法就是划分VLAN,划成很多小段,为每个VLAN分配几个可用IP.记录每一段IP的物理位置.这样子分配之后ARP就被限制在VLAN里的几个电脑.其本上可以无视了. 或者直接

2009-03-12 09:10:56

静态页面由于动态页面打开速度慢,需要频繁从数据库中调用大量数据,对于cc攻击者来说,甚至只需要几台肉鸡就可以把网站资源全部消耗,因此动态页面很容易受到cc攻击。正常情况静态页面只有几十kb,而动态

2022-01-22 09:48:20

40Redis安装及利用Redis未授权访问漏洞的攻击与预防

2020-03-31 11:32:58

在上个系列《你的DNS服务真的安全么?》里我们介绍了DNS服务器常见的攻击场景,看完后,你是否对ddos攻击忧心重重?本节我们来告诉你,怎么破局!!首先回顾一下DDoS攻击的原理。DDoS

2019-10-16 15:28:36

科技资讯 SCIENCE &TECHNOLOGY INFORMATiON2009年第16期摘要:随着信息化建设的快速发展,同络入侵,攻击对信息安全的威胁越来越大,本文从典型的网络入侵和攻击方法入手

2011-02-26 16:56:29

杜绝源IP地址欺骗行为,使SMURF、TCP-SYN flood等多种方式的DDoS攻击无法实施。 2、流量限制 在网络节点对某些类型的流量,如ICMP、UDP、TCP-SYN流量进行控制,将其大小

2013-07-17 11:02:27

(Input Debugging,ID)的代价;其次,该方法也不像受控泛洪(Controlled Flooding,CF)那样需要额外的大网络流量,可以用来追踪多攻击源;此外,该方法与日志记载(Logging

2009-06-14 00:15:42

我想用SYN400R写一个315的C语言8051接收程序 但不知如何写 望高人指点

2014-07-17 19:39:29

关于单片机无法解码SYN480无线接收模块的问题,跪求大神指导,先行谢过!!!发送模块和接收模块(SYN480)都是网上购买的成品模块,用示波器分别抓过发射端和接收端的波形,发射和接收基本一致,但是

2018-02-20 03:22:34

内核空间镜像攻击揭秘:ARM 硬件特性,竟能开启安卓8终端的上帝模式?

2019-05-13 08:54:02

分享一个局域网防攻击软件:前阵子我的局域网老有人攻击我,于是找了一通防范工具,这东西管用!!

2008-05-24 12:03:20

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

单片机的拷贝保护和锁定功能是什么意思?攻击单片机主要有哪几种技术呢?

2022-01-20 07:53:21

各位大神有用过射频遥控接受模块的吗?例如SYN470R,菜鸟求指导

2016-02-17 21:05:31

翻译:为什么树莓派不会受到 Spectre 和 Meltdown 攻击

2019-05-09 13:05:54

0 引言随着可编程技术的不断发展,FPGA已经成为各类商业系统的重要组成部分。然而,由于配置文件(比特流)必须存储在FPGA外部,通过窃取外部存储器后,攻击者可直接盗版生产,还可通过FPGA逆向工程

2017-05-15 14:42:20

信息的价值,这使得高价值目标尤其会受到攻击。在本文中,重点放在防止侧信道攻击的技术方面,侧信道攻击指的是这样的攻击,它依赖来自安全措施物理实施的信息、而不是利用安全措施本身的直接弱点。

2019-07-26 07:13:05

,已经成为不同组织和个人的攻击,用于网络中的勒索、报复,甚至网络战争。DOS的攻击方式就是通过大量合法的请求占用大量网络资源,以达到瘫痪网络的目的。常见的DOS 攻击手段有:SYN Flood、ACK

2019-01-08 21:17:56

攻击着可能从最简单的操作开始,假如密钥存储在外部存储器,攻击者只需简单地访问地址和数据总线窃取密钥。即使密钥没有连续存放在存储器内,攻击者仍然可以**外部代码,确定哪个存储器包含有密码。引导

2011-08-11 14:27:27

最新防攻击教程 别人攻击的使用方法 传奇防御攻击 传奇攻击方法超级CC 超级穿墙CC 穿金盾CC 穿墙CC攻击器 防穿墙DDOS 传奇网关攻击 传奇攻击器 传奇登陆攻击器防范教程DDOS攻击网站防范

2012-09-06 20:42:50

有没有关于SYN6288语音模块资料分享?

2021-10-13 08:43:16

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

1、请问,如果能够控制CFR2的“syn_clk使能",可观察到芯片的syn_clk管脚,是否能够说明我采用的串口通讯没有问题?2、采用串口控制DDS,控制寄存器好像是起作用了,可

2018-12-11 09:18:33

如何去掉file name中syn的后缀library name添加corner信息

2020-12-15 07:09:44

跪求基于单片机的SYN6288的车速语音播报系统设计的C语音程序

2016-04-06 21:05:01

跪求基于单片机的SYN6288的车速语音播报系统设计的C语音程序

2016-04-11 22:12:34

虫洞攻击是一种针对无线传感器网络路由协议的特殊攻击,一般由至少两个合谋节点协同发起。合谋节点通过建立起一条高带宽高质量的私有信道来对数据进行吸引和传输,通过扰乱路由分组的传输达到破坏网络正常运行

2020-04-15 06:24:05

企业QQ:2880269198 / 347397455随着互联网的迅猛发展,互联网环境越来越恶劣,恶意攻击也越来越多。无论是正规企业网站、游戏网站、购物网站还是旗牌室、娱乐网站,很多用户因为各类网络

2019-05-07 17:00:03

介绍了SYN Flood攻击的原理,分析了基于异常检测的入侵检测方法,利用信息论的相关原理,通过对到达目的IP和目的端口的SYN包的概率统计,计算其异常值并和门限值比较,有效地检

2008-11-20 15:24:33 13

13 针对目前传统网防御TCP同步泛滥攻击的服务器主机、路由器过滤、防火墙方法的局限性,利用主动网的动态特性,提出一种基于主动网的同步泛滥防御机制,并通过仿真实验将它

2009-02-28 10:30:26 23

23 探索了SYN Flooding攻击的特征,提出了判断攻击发生的关键指标。介绍了网络测量系统的架构,详细阐述了具有服务保护与攻击消除功能的检测方法、攻击源追踪方法。最后分别给

2009-03-02 21:59:41 15

15 分布式拒绝服务攻击的原理简单、危害严重,如TCP淹没攻击。该文介绍一种快速、有效的方法来检测TCP SYN flooding攻击,通过线性预测分析来预防、拒绝服务攻击(DoS)。该检测机制采

2009-04-13 09:54:02 28

28 本文通过分析分布式拒绝服务攻击DDoS 原理和攻击方法,给出了一种防御DDoS 攻击的算法。关键词:DDoS 攻击;TCP/IP;SYN;IP 列表Abstract: The paper is used to analyze the commonly seen DD

2009-06-17 10:17:08 40

40 分布式拒绝服务(DDoS)攻击是当前影响因特网正常工作的一个严重的问题,出现的攻击将会阻止合法的用户使用其所需要的资源。本研究将借助于SSFNet(Scalable Simulation Framework)模拟软

2009-07-11 09:01:49 12

12 本文提出了一种新的过滤SYN 洪水攻击的方法。这种方法(故意丢弃过滤)通过观察客户的协议一致性行为判定客户的请求是否正常。它的主要思想是故意丢弃每个连接请求上的

2009-08-07 15:02:44 15

15 论文在对攻击知识和攻击知识库进行综合分析的基础上,针对网络设备的抗攻击能力测试要求,提出了一种面向抗攻击测试的攻击知识库设计方案。该方案既着眼于被测目标的

2009-08-12 09:05:18 17

17 信息可用性是一种重要却难于维持、保证的安全问题。SYN-flooding 攻击利用TCP协议的三次握手的缺陷来虚假Internet 地址阻止三次握手的实现,使得服务器不能为合法用户提供服务、

2009-11-08 16:52:18 14

14 SYN450R中文资料

SYN450R为16脚封装,提供完整的功能.

2010-06-17 15:36:04 216

216 The SYN450R is a single chip ASK/OOK (ON-OFF Keyed) RF receiver IC. This device is a trueantenna-in

2012-02-02 10:49:52 60

60 SYN6288--数据手册 支持串口和IIC总线下载 带代码例程 原理图 甚至关于语速可以调节

能播报中文 数字 英文

2015-10-29 14:28:39 157

157 SYN470R是法国SYNOXO公司推出新一代的单片无线ASK/OOK(ON-OFF Keyed)

接收芯片,主要应用于无线射频遥控领域。与上一代产品SYN400R相比,SYN470R具有更高

的灵敏度。在433MHz应用环境下,灵敏度可以达到-107dBm,大大增加了接收距离。

2015-11-19 15:21:52 393

393 SYN6658中文语音合成芯片数据手册V1.0

2017-09-04 09:45:47 30

30 提权攻击是针对Linux系统的一种重要攻击手段。根据提权攻击所利用的漏洞类型,一般可将其分为应用层提权攻击和内核提权攻击。现有的防御技术已经能够防御基本的应用层提权攻击,但是并不能完全防御内核

2017-11-24 11:46:03 0

0 ddos攻击能防住吗? 在讨论这个问题之前我们先要知道什么是ddos攻击;ddos攻击就是能够利用受控的机器向一台机器进行发起攻击,这样攻击由于来势迅猛就让攻击难以令人进行防备,也正是如此这种攻击

2017-12-28 11:38:00 33121

33121

DoS是DenialofService的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。DoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源。

2018-01-17 15:33:33 39553

39553 Synflood该攻击以多个随机的源主机地址向目的主机发送SYN包,而在收到目的主机的SYN ACK后并不回应,这样,目的主机就为这些源主机建立了大量的连接队列,而且由于没有收到ACK一直维护着这些队列,造成了资源的大量消耗,最终导致拒绝服务。

2018-06-17 09:24:00 930

930 针对智能变电站通信网络面临后果中最为严重的拒绝服务攻击( DoS)类型,首先对数字化变电站的周期性、随机性、突发性等不同特性的数据流进行了建模,随后给出了基于SYN -flood攻击原理的数字化

2018-03-07 10:09:02 1

1 网络攻击有很多种,网络上常用的攻击有DDOS攻击、SYN攻击、ARP攻击以及木马、病毒等等,再安全的服务器也避免不了网络的攻击。作为一个网络安全运维人员需要做到维护好系统的安全,修复已知的系统漏洞

2018-04-26 12:51:00 3466

3466 SYN6658 中文语音合成芯片是北京宇音天下科技有限公司于 2012 年最新推出的一款性/价比更高,效果更自然的一款高端语音合成芯片。SYN6658 通过 UART 接口或 SPI 接口通讯方式,接收待合成的文本数据,实现文本到语音(或 TTS 语音)的转换。

2019-01-25 08:00:00 37

37 日蚀攻击( Eclipse Attack )是面向对等( P2P )网络的一种攻击类型,攻击者通过攻击手段使得受害者不能从网络中的其它部分接收正确的信息,而只能接收由攻击者操纵的信息,从而控制特定节点对信息的访问。

2019-08-26 10:43:08 1917

1917

在前面我们测试的结果,服务端处于 SYN_RECV 状态的最大个数是 193,正好是触发了条件 3,所以处于 SYN_RECV 状态的个数还没到「理论半连接队列最大值 256」,就已经把 SYN 包丢弃了。

2020-06-18 10:30:45 4203

4203 SYN531R是一款超高频ASK接收机集成电路,采用小型SOP-8封装,工作频率为300MHz至450MHz,典型接收灵敏度为-109dBm。SYN531R是一种Weaver结构的接收机,用于ASK

2021-01-13 08:00:00 40

40 SYN Flood SYN Flood是互联网上最原始、最经典的DDoS攻击之一。它利用了TCP协议的三次握手机制,攻击者通常向服务器发送海量的变源IP地址或变源端口的TCP SYN报文,服务器响应

2021-09-23 11:03:38 3508

3508 51单片机控制SYN6288语音播报资料SYN6288模块原理图语音合成命令接线如何接线实现原理程序代码main.csyn6288.cuart.cdelay.c基于 51单片机的其他项目基于51

2021-11-23 16:51:03 45

45 拒绝服务是对网络的恶意攻击,这是通过以无用的流量发起对网络的flooding攻击。虽然DOS不会导致任何信息的窃取或安全漏洞,但网站所有者可能需要花费大量资金和时间。

2022-08-05 15:03:53 636

636 服务器端收到客户端发送过来的SYN请求包后,知道客户端想要建立连接,于是向客户端发送一个SYN请求包和ACK回应包,包含确认号x+1和服务器端的初始序列号y。

2022-10-08 11:07:53 2445

2445 DDoS攻击原理是什么DDoS攻击原理及防护措施介绍

2022-10-20 10:29:37 1

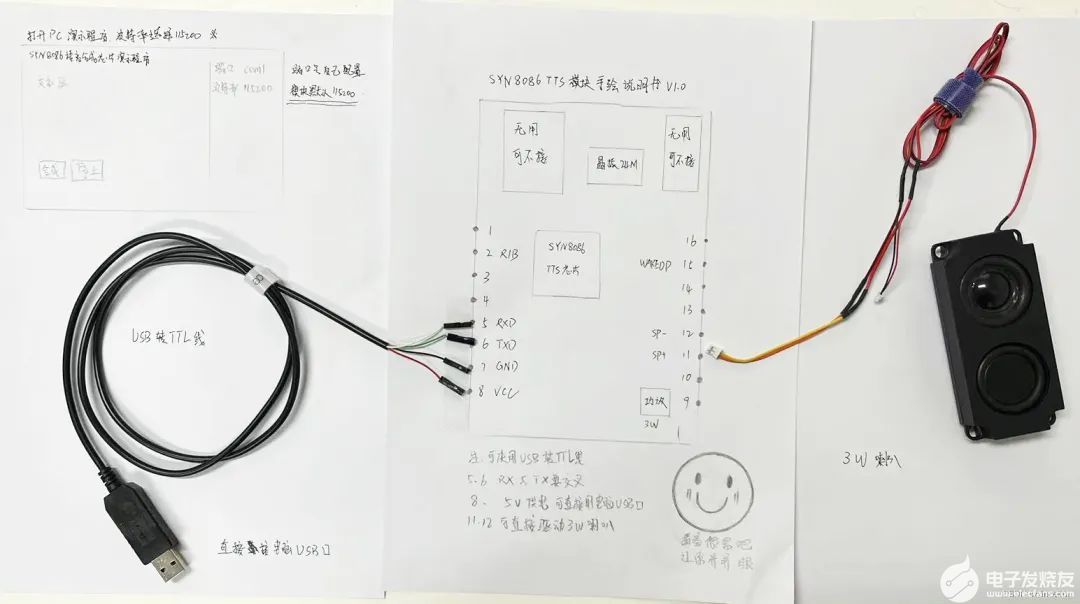

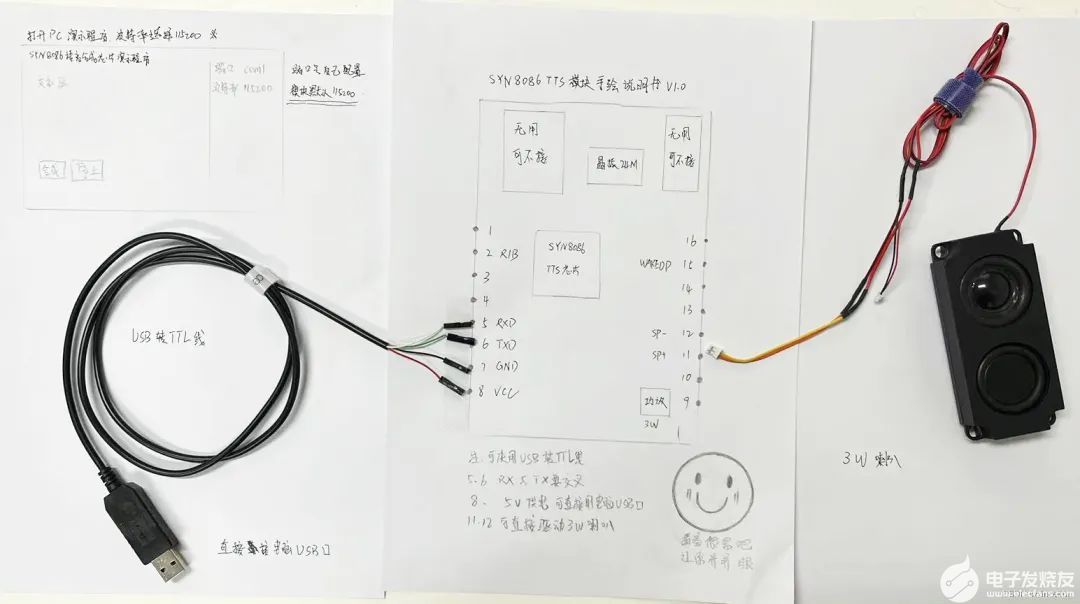

1 其实很早就已经知道SYN8086这颗语音芯片上市了,可出于工作忙的原因,一直没有进行测试。

直到几天前,看到他们官微上一条《第五代TTS语音芯片SYN8086性能再突破》的推文,可以申请样片,我决定试一试。

2022-11-02 16:26:10 911

911

包涵:SYN8086语音合成芯片-用户手册SYN8086语音合成芯片-硬件手册SYN8086语音合成芯片-评估工具使用手册SYN8086语音芯片-外围电路原理图SYN8086TTS语音芯片-模块

2023-02-03 14:59:08 5

5 DDoS攻击是由DoS攻击转化的,这项攻击的原理以及表现形式是怎样的呢?要如何的进行防御呢?本文中将会有详细的介绍,需要的朋友不妨阅读本文进行参考

DDoS攻击原理是什么?随着网络时代的到来

2023-02-15 16:42:58 0

0 SYN6288语音合成模块是一款播报声音的模块,SYN6288语音合成模块的使用的方法非常简单,SYN6288语音合成模块引出7个引脚,但我们只用到其中四个引脚,分别是连接5V的VCC引脚、接地的GND引脚、与单片机进行串口通讯的TXD和RXD引脚。

2023-04-28 15:45:04 2

2 什么是DDoS攻击?当多台机器一起攻击一个目标,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量时,就会发生分布式拒绝服务(DDoS)攻击。DDoS允许向目标发送

2023-07-31 23:58:50 724

724

方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。DDOS攻击有以下几种方式。 SYN Flood攻击 SYN Flood攻击是当前网络上最为常见的DDos攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服

2024-01-12 16:17:27 183

183

电子发烧友App

电子发烧友App

评论