美国和日本在美日联合安全咨询委员会上达成一致,针对日本的网络攻击可以被视为两国安全条约中提及的武装攻击,两国须共同作出反应。

据外媒报道,日本和美国一致认为,针对日本的网络攻击可以被视为两国安全条约中提及的武装攻击。日本外相河野太郎(Taro Kono)和防卫大臣岩屋毅(Takeshi Iwaya)在东京于美日联合安全咨询委员会上(Japan-U.S. Joint Security Consultative Committee)会见了美国国务卿迈克·蓬佩奥(Mike Pompeo)和代理国防部长帕特里克·沙纳罕(Patrick Shanahan)。

在随后发表的一份联合声明中,双方一致认为,网络攻击在某些情况下可能构成《美日安保条约》(Japan-U.S. Security Treaty)第五条提到的武装攻击。第五条规定,如果对日本或驻日美军发动武装袭击,两国必须作出共同反应。声明还提到了在空间、网络和电磁频谱等领域威胁上进一步合作的重要性。

联合声明也表示,要确定网络攻击是由敌对国家发起的还是由个人发起的并不容易。关于网络攻击是否构成武装攻击将根据具体情况,通过双方密切磋商后做出决定。

网络攻击的范围定义为从个人和企业电脑的黑客攻击,到对电力公司和金融机构等关键基础设施的攻击。专家表示,很难区分网络攻击只是意图发现计算机安全系统的弱点,还是使计算机网络无法运行。

-

电脑

+关注

关注

16文章

1810浏览量

71570 -

黑客

+关注

关注

3文章

284浏览量

22969 -

网络攻击

+关注

关注

0文章

331浏览量

24356

原文标题:美日联合声明,网络攻击将被视为武装攻击

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

清洗机制是怎样的?如何区分正常流量和攻击流量?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

央媒揭秘美方为何攻击我国授时中心;沐曦股份科创板IPO将于24日上会

高防服务器对CC攻击的防御原理是什么?

电商API安全最佳实践:保护用户数据免受攻击

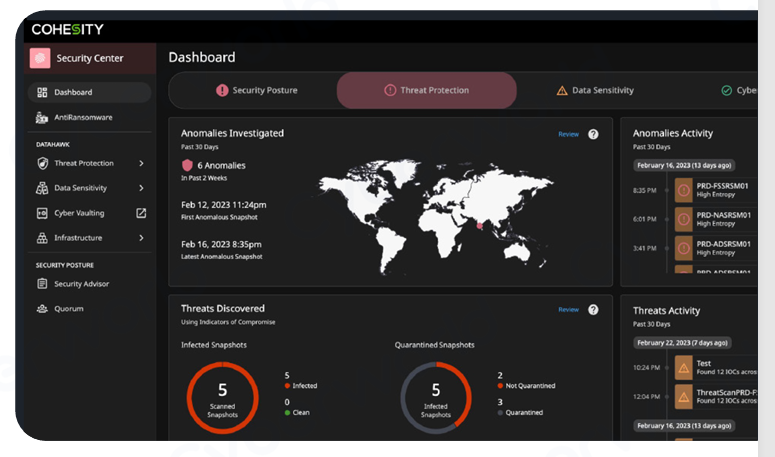

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

TCP攻击是什么?有什么防护方式?

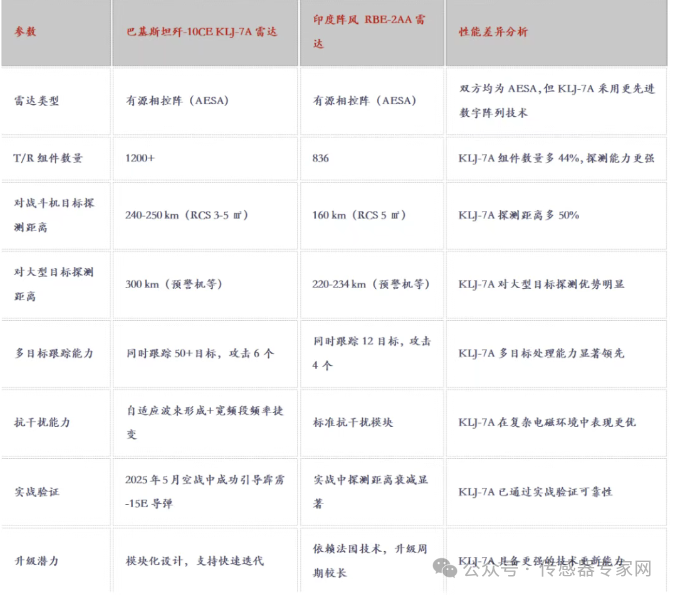

歼10C,击落印度打醒美国,这个传感器立大功

华为联合发布2024年全球DDoS攻击态势分析报告

华纳云如何为电商大促场景扛住Tb级攻击不宕机?

戴尔科技如何助力企业网络安全

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

美日联合声明 网络攻击将被视为武装攻击

美日联合声明 网络攻击将被视为武装攻击

评论