企业级防火墙iptables规则设计与优化实战:从入门到精通的完整指南

引言:为什么每个运维工程师都应该精通iptables?

在凌晨3点被告警电话吵醒,发现服务器遭受DDoS攻击,流量瞬间飙升到平时的100倍——这是我职业生涯中最刻骨铭心的一次经历。那一刻,我深刻意识到:一个配置良好的iptables防火墙,就是企业安全的第一道也是最重要的防线。

根据2024年的网络安全报告显示,超过73%的企业遭受过不同程度的网络攻击,而其中有45%的攻击本可以通过合理的防火墙配置避免。作为一名在互联网行业摸爬滚打了十年的运维工程师,我见证了太多因为防火墙配置不当导致的安全事故。今天,我想把这些年积累的iptables实战经验系统地分享给大家。

本文将从实际生产环境出发,通过真实案例剖析企业级iptables规则的设计思路和优化技巧。无论你是刚接触Linux运维的新手,还是有一定经验但想深入学习的工程师,这篇文章都会让你收获满满。

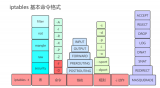

一、iptables核心架构深度解析

很多人知道iptables,却不了解它背后的Netfilter框架。实际上,iptables只是用户空间的管理工具,真正执行数据包过滤的是内核中的Netfilter模块。这就像是iptables是指挥官,而Netfilter是真正上阵的士兵。

Netfilter在内核中设置了5个关键的钩子点(Hook Points):

•PREROUTING:数据包刚进入网络层

•INPUT:数据包准备进入本地进程

•FORWARD:数据包准备转发到其他主机

•OUTPUT:本地进程发出的数据包

•POSTROUTING:数据包即将离开网络层

理解这5个钩子点的执行顺序,是设计高效防火墙规则的基础。我曾经遇到过一个案例,某公司的运维人员在POSTROUTING链上设置了大量过滤规则,结果发现根本不生效,原因就是没有理解数据包的处理流程。

1.2 四表五链的本质

iptables的"四表五链"是很多人学习的难点,但如果你把它理解成一个多层防御体系,就会豁然开朗:

四表的优先级顺序(从高到低):

1.raw表:连接跟踪的开关,性能优化的关键

2.mangle表:修改数据包头部,实现QoS等高级功能

3.nat表:地址转换,实现内外网通信

4.filter表:包过滤,最常用的安全防护

五链的数据流向:

外部数据包 → PREROUTING → 路由决策 → INPUT → 本地进程

↓

FORWARD → POSTROUTING → 外部网络

本地进程 → OUTPUT → 路由决策 → POSTROUTING → 外部网络

1.3 状态跟踪机制的威力

iptables的状态跟踪(Connection Tracking)是其最强大的特性之一。它能识别数据包的四种状态:

•NEW:新建立的连接

•ESTABLISHED:已建立的连接

•RELATED:相关联的连接(如FTP数据连接)

•INVALID:无效的数据包

合理利用状态跟踪,可以大幅简化规则并提高性能。比如,只需要一条规则就能允许所有已建立连接的数据包通过:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

二、企业级防火墙设计原则与最佳实践

2.1 安全设计的黄金法则

在设计企业防火墙时,我始终坚持"默认拒绝,显式允许"的原则。这就像是把服务器放在一个保险箱里,只为需要的服务开小窗口。

核心设计原则:

1.最小权限原则:只开放业务必需的端口和协议

2.纵深防御原则:多层防护,不依赖单一防线

3.日志审计原则:记录所有异常行为,便于事后分析

4.性能优先原则:规则顺序优化,高频匹配规则前置

2.2 基础防护规则模板

下面是我在生产环境中反复验证的基础防护模板,可以直接使用:

#!/bin/bash # 企业级iptables基础防护脚本 v2.0 # 作者:资深运维工程师 # 清空现有规则 iptables -F iptables -X iptables -Z # 设置默认策略 iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT # 允许本地回环 iptables -A INPUT -i lo -j ACCEPT iptables -A OUTPUT -o lo -j ACCEPT # 允许已建立的连接 iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # 防止SYN Flood攻击 iptables -N syn_flood iptables -A INPUT -p tcp --syn -j syn_flood iptables -A syn_flood -mlimit--limit10/s --limit-burst 20 -j RETURN iptables -A syn_flood -j DROP # 防止端口扫描 iptables -N port_scanning iptables -A port_scanning -p tcp --tcp-flags SYN,ACK,FIN,RST RST -mlimit--limit1/s --limit-burst 2 -j RETURN iptables -A port_scanning -j DROP # 记录并丢弃无效包 iptables -A INPUT -m state --state INVALID -j LOG --log-prefix"INVALID packet: " iptables -A INPUT -m state --state INVALID -j DROP # SSH防护(假设SSH端口为22) iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m recent --set iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m recent --update --seconds 60 --hitcount 4 -j DROP iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT # Web服务(80/443) iptables -A INPUT -p tcp -m multiport --dports 80,443 -m state --state NEW -j ACCEPT # 允许PING(可选,生产环境建议关闭) iptables -A INPUT -p icmp --icmp-type echo-request -mlimit--limit1/s -j ACCEPT # 记录所有被拒绝的连接 iptables -A INPUT -mlimit--limit5/min -j LOG --log-prefix"iptables denied: "--log-level 7

2.3 高级防护策略

2.3.1 DDoS防护实战

我曾经处理过一次针对电商平台的DDoS攻击,攻击流量达到了50Gbps。通过以下策略,成功将影响降到最低:

# 1. SYN Cookie保护 echo1 > /proc/sys/net/ipv4/tcp_syncookies # 2. 连接数限制 iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 50 --connlimit-mask 32 -j REJECT # 3. 新连接速率限制 iptables -A INPUT -p tcp --dport 80 -m state --state NEW -m hashlimit --hashlimit-name http --hashlimit-upto 20/second --hashlimit-burst 30 --hashlimit-mode srcip --hashlimit-srcmask 32 -j ACCEPT # 4. HTTP慢速攻击防护 iptables -A INPUT -p tcp --dport 80 -m conntrack --ctstate NEW -m tcpmss ! --mss 536:65535 -j DROP

2.3.2 应用层防护集成

单纯的iptables在应对应用层攻击时力不从心,需要配合其他工具:

# 结合fail2ban自动封禁恶意IP # /etc/fail2ban/jail.local配置示例 [nginx-limit-req] enabled =true filter = nginx-limit-req port = http,https logpath = /var/log/nginx/error.log maxretry = 3 findtime = 60 bantime = 3600 action = iptables-multiport[name=nginx, port="80,443", protocol=tcp] # 使用ipset管理大量IP黑名单 ipset create blacklisthash:net iptables -A INPUT -mset--match-set blacklist src -j DROP # 批量导入黑名单 whilereadip;do ipset add blacklist$ip done< /etc/blacklist.txt

三、性能优化的艺术

3.1 规则优化技巧

在处理每秒数万个数据包的场景下,规则的效率差异会被极度放大。以下是我总结的优化技巧:

3.1.1 规则排序优化

# 错误示例:低效的规则顺序 iptables -A INPUT -p tcp --dport 22 -s 192.168.1.100 -j ACCEPT iptables -A INPUT -p tcp --dport 80 -j ACCEPT # 高频规则放在后面 # 正确示例:高效的规则顺序 iptables -A INPUT -p tcp --dport 80 -j ACCEPT # 高频规则优先 iptables -A INPUT -p tcp --dport 22 -s 192.168.1.100 -j ACCEPT

3.1.2 使用ipset优化大量IP规则

当需要管理成千上万个IP时,传统的iptables规则会导致严重的性能问题。ipset是最佳解决方案:

# 创建不同类型的IP集合 ipset create trusted_ipshash:ip hashsize 4096 maxelem 100000 ipset create blocked_netshash:net hashsize 2048 maxelem 50000 ipset create ddos_ipshash:iptimeout3600 # 高效的规则引用 iptables -A INPUT -mset--match-set trusted_ips src -j ACCEPT iptables -A INPUT -mset--match-set blocked_nets src -j DROP iptables -A INPUT -mset--match-set ddos_ips src -j DROP # 动态管理IP集合 ipset add trusted_ips 192.168.1.100 ipset del blocked_nets 10.0.0.0/8 ipsettestddos_ips 1.2.3.4

3.2 内核参数调优

合理的内核参数能让iptables性能提升30%以上:

# /etc/sysctl.conf 优化配置 # 网络核心参数 net.core.netdev_max_backlog = 5000 net.core.rmem_max = 134217728 net.core.wmem_max = 134217728 net.core.rmem_default = 256960 net.core.wmem_default = 256960 # TCP参数优化 net.ipv4.tcp_fin_timeout = 30 net.ipv4.tcp_keepalive_time = 1200 net.ipv4.tcp_max_syn_backlog = 8192 net.ipv4.tcp_max_tw_buckets = 5000 net.ipv4.tcp_fastopen = 3 net.ipv4.tcp_mem = 94500000 915000000 927000000 # 连接跟踪优化 net.netfilter.nf_conntrack_max = 1000000 net.netfilter.nf_conntrack_tcp_timeout_established = 1800 net.netfilter.nf_conntrack_tcp_timeout_time_wait = 120 net.netfilter.nf_conntrack_tcp_timeout_close_wait = 60

3.3 监控与调试

3.3.1 实时监控脚本

#!/bin/bash # iptables实时监控脚本 whiletrue;do clear echo"=== iptables 实时监控 ===" echo"时间:$(date '+%Y-%m-%d %H:%M:%S')" echo"" echo"--- 连接跟踪状态 ---" conntrack -L -p tcp --state ESTABLISHED 2>/dev/null |wc-l | xargsecho"ESTABLISHED连接数:" cat/proc/sys/net/netfilter/nf_conntrack_count | xargsecho"当前连接跟踪数:" cat/proc/sys/net/netfilter/nf_conntrack_max | xargsecho"最大连接跟踪数:" echo"" echo"--- 规则命中统计 (TOP 10) ---" iptables -nvL INPUT | grep -v"^Chain|^pkts"|sort-rn -k1 |head-10 echo"" echo"--- 最近被拒绝的连接 ---" tail-5 /var/log/kern.log | grep"iptables denied" sleep5 done

3.3.2 性能分析工具

# 使用iptables-save分析规则复杂度

iptables-save | grep"^-A"|wc-l # 统计规则总数

# 使用conntrack工具分析连接状态

conntrack -L | awk'{print $4}'|sort|uniq-c |sort-rn

# 使用perf分析内核性能

perf top -e cycles:k -ns netfilter

四、真实案例分析与故障排除

4.1 案例一:电商大促期间的流量洪峰

背景:某电商平台在双十一期间,访问量瞬间增长50倍,原有的防火墙规则导致大量正常用户无法访问。

问题分析:

1. 连接跟踪表溢出

2. SYN队列满载

3. 规则匹配效率低下

解决方案:

# 1. 紧急扩容连接跟踪表 echo2000000 > /proc/sys/net/netfilter/nf_conntrack_max echo500000 > /proc/sys/net/netfilter/nf_conntrack_buckets # 2. 优化TCP参数 echo65535 > /proc/sys/net/ipv4/tcp_max_syn_backlog echo1 > /proc/sys/net/ipv4/tcp_tw_recycle echo1 > /proc/sys/net/ipv4/tcp_tw_reuse # 3. 使用raw表bypass特定流量 iptables -t raw -A PREROUTING -s 10.0.0.0/8 -d 10.0.0.0/8 -j NOTRACK iptables -A INPUT -s 10.0.0.0/8 -d 10.0.0.0/8 -j ACCEPT # 4. 启用硬件加速 ethtool -K eth0 gro on ethtool -K eth0 gso on

4.2 案例二:隐蔽的慢速攻击

背景:某金融企业的API服务器经常出现响应缓慢,但流量监控显示正常。

问题分析:

攻击者使用慢速HTTP攻击,保持大量半开连接,耗尽服务器资源。

解决方案:

# 1. 限制每个IP的并发连接数 iptables -I INPUT -p tcp --dport 443 -m connlimit --connlimit-above 10 -j LOG --log-prefix"Connlimit: " iptables -A INPUT -p tcp --dport 443 -m connlimit --connlimit-above 10 -j REJECT # 2. 限制连接建立速率 iptables -A INPUT -p tcp --dport 443 -m state --state NEW -m hashlimit --hashlimit-above 5/sec --hashlimit-burst 10 --hashlimit-mode srcip --hashlimit-name https_rate -j DROP # 3. 检测并封禁异常行为 iptables -N SLOWLORIS iptables -A INPUT -p tcp --dport 443 -m state --state NEW -j SLOWLORIS iptables -A SLOWLORIS -m recent --set--name slowloris iptables -A SLOWLORIS -m recent --update --seconds 60 --hitcount 10 --name slowloris -j DROP

4.3 故障排除清单

当防火墙出现问题时,按照以下步骤排查:

1.检查规则是否生效

iptables -nvL | grep <目标端口或IP>

2.验证数据包路径

tcpdump -i any -nn'port 80'

3.检查连接跟踪状态

conntrack -L | grep <目标IP>

4.分析日志记录

grep"iptables"/var/log/kern.log |tail-100

5.测试规则逻辑

iptables -C INPUT <规则参数> # 检查规则是否存在

五、自动化运维与持续优化

5.1 自动化部署脚本

为了确保防火墙规则的一致性和可维护性,我开发了一套自动化部署系统:

#!/bin/bash

# 企业级iptables自动化部署脚本

# 支持多环境配置和回滚功能

SCRIPT_DIR="$(cd"$(dirname"${BASH_SOURCE[0]}")"&& pwd)"

CONFIG_FILE="${SCRIPT_DIR}/iptables.conf"

BACKUP_DIR="/etc/iptables/backups"

LOG_FILE="/var/log/iptables-deploy.log"

# 日志函数

log() {

echo"[$(date '+%Y-%m-%d %H:%M:%S')]$1"|tee-a${LOG_FILE}

}

# 备份当前规则

backup_rules() {

localbackup_file="${BACKUP_DIR}/iptables-$(date +%Y%m%d-%H%M%S).save"

mkdir-p${BACKUP_DIR}

iptables-save >${backup_file}

log"规则已备份至:${backup_file}"

# 保留最近10个备份

ls-t${BACKUP_DIR}/*.save |tail-n +11 | xargs -rrm

}

# 验证规则语法

validate_rules() {

localtemp_file="/tmp/iptables-test.rules"

iptables-save >${temp_file}

whileIFS=read-r rule;do

if[[$rule=~ ^-A ]];then

if! iptables -C${rule#-A }2>/dev/null;then

log"警告: 规则验证失败:${rule}"

return1

fi

fi

done< ${CONFIG_FILE}

rm -f ${temp_file}

return 0

}

# 应用新规则

apply_rules() {

log"开始应用新规则..."

# 执行规则文件

if [ -f ${CONFIG_FILE} ]; then

source${CONFIG_FILE}

log"规则应用成功"

else

log"错误: 配置文件不存在: ${CONFIG_FILE}"

return 1

fi

}

# 健康检查

health_check() {

local check_ports="22 80 443"

for port in${check_ports}; do

if ! nc -z localhost ${port} 2>/dev/null;then

log"错误: 端口${port}无法访问"

return1

fi

done

log"健康检查通过"

return0

}

# 回滚功能

rollback() {

locallatest_backup=$(ls-t${BACKUP_DIR}/*.save 2>/dev/null |head-1)

if[ -z"${latest_backup}"];then

log"错误: 没有可用的备份文件"

return1

fi

log"回滚至:${latest_backup}"

iptables-restore < ${latest_backup}

log"回滚完成"

}

# 主函数

main() {

case"$1"in

deploy)

backup_rules

if apply_rules; then

if health_check; then

log"部署成功完成"

else

log"健康检查失败,开始回滚..."

rollback

exit 1

fi

else

log"规则应用失败"

rollback

exit 1

fi

;;

rollback)

rollback

;;

check)

health_check

;;

*)

echo"用法: $0 {deploy|rollback|check}"

exit 1

;;

esac

}

main "$@"

5.2 监控告警集成

将iptables与监控系统集成,实现实时告警:

#!/usr/bin/env python3 # iptables监控告警脚本 # 集成Prometheus和钉钉告警 importsubprocess importjson importtime importrequests fromprometheus_clientimportGauge, start_http_server # Prometheus指标定义 dropped_packets = Gauge('iptables_dropped_packets_total','Total dropped packets') accepted_packets = Gauge('iptables_accepted_packets_total','Total accepted packets') current_connections = Gauge('iptables_current_connections','Current tracked connections') # 钉钉webhook配置 DINGTALK_WEBHOOK ="https://oapi.dingtalk.com/robot/send?access_token=YOUR_TOKEN" defget_iptables_stats(): """获取iptables统计信息""" cmd ="iptables -nvL INPUT | tail -n +3 | awk '{print $1, $3}'" result = subprocess.run(cmd, shell=True, capture_output=True, text=True) stats = {'dropped':0,'accepted':0} forlineinresult.stdout.strip().split(' '): ifline: packets, action = line.split() ifaction =='DROP'oraction =='REJECT': stats['dropped'] +=int(packets) elifaction =='ACCEPT': stats['accepted'] +=int(packets) # 获取连接跟踪数 withopen('/proc/sys/net/netfilter/nf_conntrack_count','r')asf: stats['connections'] =int(f.read().strip()) returnstats defsend_dingtalk_alert(message): """发送钉钉告警""" data = { "msgtype":"text", "text": { "content":f"【iptables告警】{message}" } } requests.post(DINGTALK_WEBHOOK, json=data) defmonitor_loop(): """监控主循环""" last_dropped =0 whileTrue: try: stats = get_iptables_stats() # 更新Prometheus指标 dropped_packets.set(stats['dropped']) accepted_packets.set(stats['accepted']) current_connections.set(stats['connections']) # 检测异常 ifstats['dropped'] - last_dropped >1000: send_dingtalk_alert(f"检测到大量数据包被拒绝:{stats['dropped'] - last_dropped}packets/min") ifstats['connections'] >500000: send_dingtalk_alert(f"连接数过高:{stats['connections']}") last_dropped = stats['dropped'] exceptExceptionase: print(f"监控错误:{e}") time.sleep(60) if__name__ =='__main__': # 启动Prometheus metrics服务器 start_http_server(9100) # 启动监控循环 monitor_loop()

5.3 持续优化策略

基于数据驱动的持续优化是保持防火墙高效运行的关键:

1.定期审计规则有效性

# 统计最近7天未命中的规则

forrule_numin$(iptables -nvL INPUT --line-numbers | awk'$2==0 {print $1}'| grep -E'^[0-9]+$');do

echo"规则 #${rule_num}最近7天未命中,建议评估是否需要保留"

done

2.基于流量特征动态调整

# 自动识别并信任高频访问的内网IP

iptables -nvL INPUT | grep ACCEPT | awk'{print $8}'|sort|uniq-c |sort-rn |head-10 |whilereadcount ip;do

if[$count-gt 10000 ];then

ipset add trusted_ips$ip2>/dev/null &&echo"已添加信任IP:$ip"

fi

done

3.性能基准测试

# 使用hping3进行性能测试 hping3 -c 10000 -d 120 -S -w 64 -p 80 --flood target_ip # 使用iperf3测试吞吐量 iperf3 -c target_ip -t 60 -P 10

六、未来展望与技术趋势

6.1 eBPF:下一代防火墙技术

虽然iptables依然是Linux防火墙的主流选择,但eBPF(extended Berkeley Packet Filter)正在快速崛起。eBPF能在内核中运行自定义程序,实现更灵活、更高效的包处理:

// eBPF防火墙示例代码片段

intxdp_firewall(structxdp_md *ctx){

void*data_end = (void*)(long)ctx->data_end;

void*data = (void*)(long)ctx->data;

structethhdr*eth=data;

if((void*)(eth +1) > data_end)

returnXDP_DROP;

if(eth->h_proto == htons(ETH_P_IP)) {

structiphdr*iph=(structiphdr *)(eth +1);

if((void*)(iph +1) > data_end)

returnXDP_DROP;

// 自定义过滤逻辑

if(iph->saddr == BLOCKED_IP)

returnXDP_DROP;

}

returnXDP_PASS;

}

6.2 容器环境下的防火墙挑战

随着Kubernetes的普及,传统的iptables面临新的挑战。容器网络的动态性要求防火墙规则能够自动适应:

# Kubernetes NetworkPolicy示例

apiVersion:networking.k8s.io/v1

kind:NetworkPolicy

metadata:

name:web-netpol

spec:

podSelector:

matchLabels:

app:web

policyTypes:

-Ingress

ingress:

-from:

-podSelector:

matchLabels:

app:frontend

ports:

-protocol:TCP

port:80

6.3 AI驱动的智能防火墙

机器学习正在改变防火墙的工作方式。通过分析流量模式,AI可以自动识别异常行为并生成规则。我正在研究的一个项目就是使用TensorFlow分析iptables日志,自动生成优化建议。

结语:掌握iptables,守护数字世界的安全

我们深入探讨了iptables从基础架构到高级优化的方方面面。作为运维工程师,精通iptables不仅是技术能力的体现,更是对企业安全负责的态度。

记住,最好的防火墙配置不是最复杂的,而是最适合你业务场景的。持续学习、实践和优化,才能在这个充满挑战。

-

服务器

+关注

关注

13文章

10093浏览量

90854 -

防火墙

+关注

关注

0文章

442浏览量

36602 -

网络

+关注

关注

14文章

8129浏览量

93051

原文标题:企业级防火墙iptables规则设计与优化实战:从入门到精通的完整指南

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

Linux系统iptables和firewall防火墙的配置方法

Linux中使用Iptables实现简单的网站防火墙

Linux内核防火墙netfilter的原理和应用

Linux下关闭防火墙的关闭及开放端口

Linux如何关闭防火墙

Linux新型内核防火墙研究和应用

谈防火墙及防火墙的渗透技术

Linux防火墙配置(iptables和firewalld)

Linux软件防火墙iptables详解

iptables防火墙的核心架构与性能优化指南

iptables防火墙的核心架构与性能优化指南

评论