【K8S系列】深入解析k8s网络

思考问题

经过前面的学习,我们已经知道k8s是由各种组件、对象组成,那它是如何解决:

• Docker容器和Docker容器之间的网络?

• Pod与Pod之间的网络?

• Pod与Service之间的网络?

• Internet与Service之间的网络?

1 基本介绍

1.1 K8s网络是什么

Kubernetes网络是指在Kubernetes集群中不同组件之间进行通信和交互的网络架构。

在Kubernetes中,每个容器都有自己的IP地址,这些容器组成了Pod,Pod是Kubernetes调度的最小单元。

Kubernetes网络的设计目标是支持多种网络模型,并提供可插拔的网络插件,从而使Kubernetes能够在不同的云和物理环境中运行。

Kubernetes网络通常分为四个层次:

• 容器网络接口(CNI)

• Pod网络

• Service网络

• Ingress网络

容器网络接口(CNI)层

Kubernetes网络的底层是CNI层,它是一个独立的插件系统,用于为容器分配IP地址、创建网络接口和配置网络环境。

CNI插件可以在Kubernetes的各种云和物理环境中使用,例如AWS、GCP、Azure、OpenStack、Bare metal等。

这一层解决的是—Docker容器和Docker容器之间的网络

Pod是最小的可调度单元,通常包含一个或多个容器。Pod内的容器可以通过localhost(127.0.0.1)进行通信,这种通信方式不需要网络环境的支持,因此可以实现较低的延迟和较高的吞吐量。

在Pod内部,容器之间可以通过共享网络命名空间进行通信。所有容器共享Pod的IP地址和网络命名空间,它们可以使用localhost或Pod的IP地址进行通信。可以通过在Pod的配置文件中指定容器之间的端口映射来定义容器之间的通信方式。

例如,在一个Pod中有两个容器A和B,A需要向B发送HTTP请求。可以在Pod的配置文件中为容器A和容器B分别指定端口号,然后在容器A中使用localhost和容器B的端口号进行通信。容器B在接收到请求后可以返回HTTP响应。

Pod网络层

Pod网络层是容器的网络层,它为Pod提供了单独的IP地址和网络空间。Pod网络层可以使用多种网络模型,如host模式、overlay模式、macvlan模式等。

这一层解决的是—Pod与Pod之间的网络通讯

Pod间通信:

Pod是Kubernetes中最小的部署单元,每个Pod都有一个唯一的IP地址,Pod内的容器共享该IP地址和网络命名空间。

Pod间通信可以使用多种技术,如Kubernetes默认的CNI插件、Flannel、Calico、Weave Net等。

Service网络层

Service网络层是Kubernetes网络的中间层,它定义了Service之间的网络通信,为Service提供了一个虚拟IP地址,将请求路由到后端Pod的实际IP地址。

Service网络层可以使用ClusterIP、NodePort、LoadBalancer等多种类型。

这一层解决的是—Pod与Service之间的网络

Ingress网络层

Ingress网络层是Kubernetes网络的顶层,它允许外部流量进入Kubernetes集群,并将请求路由到不同的Service。

Ingress网络层可以使用多种Ingress控制器,如Nginx、Traefik、HAProxy等。

这一层解决的是—Internet与Service之间的网络

2 k8s网络模型

Kubernetes网络模型是一个为容器提供网络连接的框架,它允许容器在Kubernetes集群内和外部进行通信。

Kubernetes网络模型包括以下几个方面:

1. Pod间通信:Pod是Kubernetes中最小的部署单元,每个Pod都有一个唯一的IP地址,Pod内的容器共享该IP地址和网络命名空间。Pod间通信可以使用多种技术,如Kubernetes默认的CNI插件、Flannel、Calico、Weave Net等。

2. Pod与Service通信:Service是Kubernetes中用于访问Pod的一种抽象机制,它为一组Pod提供一个统一的访问入口,并分发请求到后端的Pod。Pod与Service之间的通信可以直接使用Service的IP地址或DNS名称,Kubernetes会自动将请求路由到后端的Pod。

3. Pod与Node通信:Kubernetes中的Pod可以与它所在的节点进行通信,这种通信方式通常用于容器化应用需要访问宿主机上的资源,如宿主机上的文件、设备等。Pod与Node之间的通信可以通过节点IP地址或本地环回地址(127.0.0.1)进行。

4. Service与外部网络通信:Kubernetes中的Service可以暴露给外部网络访问,这可以通过Ingress、NodePort或LoadBalancer等机制实现。Ingress是一种Kubernetes中的资源对象,用于将外部HTTP/HTTPS流量路由到Service中,它可以提供负载均衡、SSL终止等功能。NodePort是一种Service类型,它将Service的端口映射到每个节点的固定端口上,从而允许外部网络通过节点IP地址和该端口访问Service。LoadBalancer是一种Service类型,它使用云提供商的负载均衡器将外部网络流量路由到Service中。

Kubernetes网络模型提供了一种灵活、可扩展、高可用、安全的网络解决方案,使得容器之间能够相互通信以及与外界进行通信,为容器化应用的部署和运行提供了强大的支持。

网络方案

Kubernetes网络模型是基于容器、Pod、Service和Ingress等抽象概念构建的,它提供了以下特性:

1. 容器间通信:容器可以直接通过Pod网络进行通信,无需进行端口映射或NAT。

2. Service发现:Service网络层为Service提供了一个虚拟IP地址,使得其他容器可以通过Service名称和端口号访问该服务。

3. 负载均衡:Kubernetes支持多种负载均衡算法,如Round Robin、IP Hash、Least Connection等。

4. 网络隔离:Kubernetes支持通过网络策略实现容器之间的网络隔离,从而保护容器的安全性。

5. 外部流量管理:Ingress网络层提供了外部流量管理机制,允许外部请求进入Kubernetes集群,并将请求路由到不同的Service。

Kubernetes网络架构和网络模型提供了高度可扩展性、可插拔性和高可用性的网络解决方案,使得开发人员可以更加轻松地部署和管理容器化应用程序。

k8s网络插件

Kubernetes 是一个强大的容器编排平台,它提供了多种网络插件,用于在集群中实现容器之间和容器与外部网络的通信。以下是几种常用的 Kubernetes 网络插件:

1. Kube-router

2. Flannel

3. Calico

4. Weave Net

5. Cilium

1 Kube-router

Kube-router 是一种基于 BGP 协议的容器网络方案,它可以在集群中创建一个虚拟网络,并使用 BGP 协议来管理容器之间的通信。

具体来说,Kube-router 会为每个容器分配一个唯一的 IP 地址,并使用 BGP 协议将这些 IP 地址添加到路由表中。

Kube-router 还支持多种网络拓扑结构,包括扁平网络、网格网络和点对点网络等。

使用示例

以下是使用 Kube-router 网络插件的示例代码,

演示前提:已经安装了 Kubernetes 集群和 Kube-router 网络插件:

创建一个 Kubernetes Deployment

apiVersion:apps/v1 kind:Deployment#资源类型为Deployment metadata: name:nginx-deployment spec: replicas:2 selector: matchLabels: app:nginx template: metadata: labels: app:nginx spec: containers: -name:nginx image:nginx:latest ports: -containerPort:80

创建一个 Kubernetes Service

apiVersion:v1 kind:Service#资源类型为service metadata: name:nginx-service spec: selector: app:nginx ports: -name:http port:80 targetPort:80 type:ClusterIP

创建一个 Kubernetes Pod,使用 Kube-router 网络插件

apiVersion:v1

kind:Pod#资源类型为pod

metadata:

name:kube-router-pod

spec:

containers:

-name:kube-router-container

image:kube-router/kube-router:v1.3

command:

- kube-router

- run

args:

- --run-router=false

- --run-firewall=false

- --run-service-proxy=false

- --run-egress=false

- --enable-cni=true

- --cni-bin-dir=/opt/cni/bin

- --cni-conf-dir=/etc/cni/net.d

- --cni-network-config='{

"cniVersion": "0.3.1",

"name": "kube-router",

"type": "kube-router"

}'

volumeMounts:

-name:cni-bin

mountPath:/opt/cni/bin

-name:cni-conf

mountPath:/etc/cni/net.d

volumes:

-name:cni-bin

hostPath:

path:/opt/cni/bin

-name:cni-conf

hostPath:

path:/etc/cni/net.d

在该示例中,

创建了一个 Pod,并使用 Kube-router 网络插件来管理容器的网络配置。

具体来说,是在容器中启动了 Kube-router 进程,并通过命令行参数来配置插件的运行模式和网络配置。

还使用了 hostPath 卷来挂载 CNI 插件所需的文件和配置。

需要注意的是,在使用 Kube-router 网络插件时,需要根据不同的网络需求和环境来配置参数和选项。具体的配置方法可以参考 Kube-router 的官方文档和示例代码。

2 Flannel

Flannel 是一种基于 VXLAN 或者 UDP 的虚拟网络方案,它通过在每个节点上创建一个虚拟网络来实现容器之间的通信。

具体来说,Flannel 会为每个节点分配一个唯一的 IP 地址段,并将每个容器的 IP 地址映射到这个 IP 地址段中。

Flannel 需要依赖 etcd 或者其他分布式键值存储系统来存储网络配置信息。

使用示例

以下是使用 Flannel 网络插件的示例代码,

演示前提:已经安装了 Kubernetes 集群和 Flannel 网络插件:

创建一个 Kubernetes Deployment

apiVersion:apps/v1

kind:Deployment#资源类型

metadata:

name:nginx-deployment

spec:

replicas:2

selector:

matchLabels:

app:nginx

template:

metadata:

labels:

app:nginx

spec:

containers:

-name:nginx

image:nginx:latest

ports:

-containerPort:80

创建一个 Kubernetes Service

apiVersion:v1 kind:Service#资源类型 metadata: name:nginx-service spec: selector: app:nginx ports: -name:http port:80 targetPort:80 type:ClusterIP

创建一个 Kubernetes Pod,使用 Flannel 网络插件

apiVersion:v1 kind:Pod#资源类型 metadata: name:flannel-pod spec: containers: -name:flannel-container image:quay.io/coreos/flannel:v0.14.0 command: -/opt/bin/flanneld args: - --ip-masq - --kube-subnet-mgr - --iface=eth0 securityContext: privileged: true volumeMounts: - name: flannel-cfg mountPath: /etc/kube-flannel/ volumes: -name:flannel-cfg configMap: name:kube-flannel-cfg#挂载

在该示例中,创建了一个 Pod,并使用 Flannel 网络插件来管理容器的网络配置。另外,在容器中启动了 Flannel 进程,并通过命令行参数来配置插件的运行模式和网络配置。

还使用了 configMap 卷来挂载 Flannel 的配置文件。

需要注意的是,在使用 Flannel 网络插件时,需要根据不同的网络需求和环境来配置参数和选项。

具体的配置方法可以参考 Flannel 的官方文档和示例代码。

3 Calico

Calico 是一种基于 BGP 协议的容器网络方案,它使用 IP 路由表来管理容器之间的通信。具体来说,Calico 会为每个容器分配一个唯一的 IP 地址,并使用 BGP 协议将这些 IP 地址添加到路由表中。Calico 还提供了强大的网络安全机制,可以保护容器网络的安全性。

4 Weave Net

Weave Net 是一种基于 VXLAN 或者 UDP 的虚拟网络方案,它可以在集群中创建一个虚拟网络,从而实现容器之间的通信。具体来说,Weave Net 会为每个容器分配一个唯一的 IP 地址,并使用 VXLAN 或者 UDP 来在不同节点之间传输数据。Weave Net 还支持多种网络拓扑结构,包括扁平网络、网格网络和点对点网络等。

5 Cilium

Cilium 是一种基于 eBPF 技术的容器网络方案,它可以在内核层面拦截和管理容器之间的通信。具体来说,Cilium 会在每个节点上创建一个 eBPF 过滤器,用于监控和管理容器之间的数据流。Cilium 还支持多种网络层协议和应用层协议,并提供了强大的网络安全机制,可以保护容器网络的安全性。

总结

Kubernetes 提供了多种网络插件,可以根据不同的网络需求和环境来选择适合的网络方案。需要注意的是,在进行网络插件的选择和部署时,需要考虑网络的可靠性、性能和安全性等因素。

链接:https://blog.csdn.net/weixin_36755535/article/details/130389839

-

网络

+关注

关注

14文章

8130浏览量

93091 -

容器

+关注

关注

0文章

521浏览量

22812 -

Docker

+关注

关注

0文章

526浏览量

14019 -

kubernetes

+关注

关注

0文章

256浏览量

9412

原文标题:【K8S系列】深入解析k8s网络

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

什么是 K8S,如何使用 K8S

OpenStack与K8s结合的两种方案的详细介绍和比较

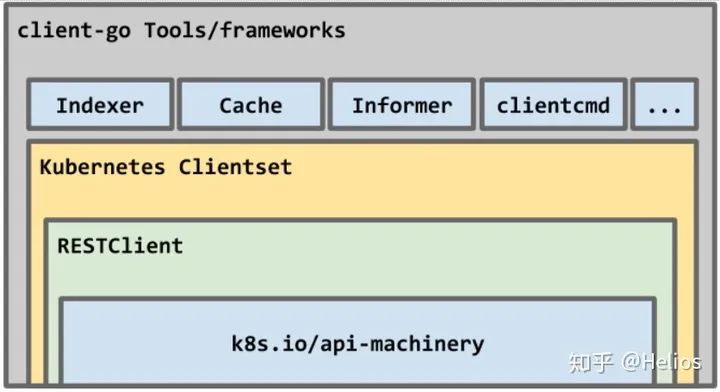

如何使用kubernetes client-go实践一个简单的与K8s交互过程

Docker不香吗为什么还要用K8s

简单说明k8s和Docker之间的关系

K8S集群服务访问失败怎么办 K8S故障处理集锦

k8s是什么意思?kubeadm部署k8s集群(k8s部署)|PetaExpres

什么是K3s和K8s?K3s和K8s有什么区别?

k8s生态链包含哪些技术

常用的k8s容器网络模式有哪些?

k8s云原生开发要求

k8s网络的基本介绍

k8s网络的基本介绍

评论