随着企业数字化转型的推进,及远程办公、云服务和物联网设备的普及,企业数据的安全方面已然面临新的挑战。传统的网络架构和安全手段在应对多点远程访问时变得力不从心,企业不仅需要确保内部系统的正常运行,还必须有效防范数据泄露和网络攻击。在此背景下,P2Link凭借其内网穿透技术和多层安全防护,为企业提供了一种高效且安全的数据传输和远程管理解决方案。

1. 企业数据安全的挑战

企业数据安全面临的主要威胁包括:

远程访问风险:员工在外网访问企业内网资源时,如果缺乏安全措施,容易被黑客利用进行数据窃取。

中间人攻击:在数据传输过程中,未经加密的数据可能被拦截、篡改。

内部系统暴露风险:开放端口和不当配置会让企业网络成为网络攻击的目标。

复杂的VPN管理:传统VPN虽能提供远程访问,但配置复杂且管理成本高,并且仍然存在性能和安全上的不足。

P2Link通过内网穿透和加密传输,提供了安全、便捷的企业数据管理方案,助力企业在数字化环境下应对上述挑战。

2. P2Link如何提升企业数据安全

1. 端到端加密保障数据传输安全

P2Link在远程访问过程中提供了端到端加密,将企业数据封装在加密隧道中传输,确保数据不会在传输过程中被拦截或篡改。即使数据经过不安全的公共网络,也能保持其完整性和机密性。

防止数据泄露:数据封装加密传输,外部无法读取被加密的数据。

保障数据完整性:P2Link的传输机制确保数据在传输过程中不被篡改。

2. 避免开放端口,降低攻击风险

传统的远程访问常需在企业防火墙上开放多个端口,这增加了攻击面。P2Link通过内网穿透技术,将企业内网服务映射到外部无需开放端口的安全隧道中,降低了暴露风险。

最小化网络暴露面:避免开放端口将企业系统暴露给潜在攻击者。

动态域名解析:通过动态域名和加密地址访问内网资源,增加访问的隐蔽性。

3. 访问控制与权限管理

P2Link提供了灵活的访问控制机制,企业可以为不同用户和设备设定访问权限,确保只有授权用户才能连接企业内部系统。

基于角色的权限分配:确保员工只能访问与其岗位相关的资源,减少数据泄露的可能性。

访问日志记录:详细记录每次连接和操作,便于审计与追溯,进一步提升安全性。

4. 远程管理的安全保障

P2Link不仅支持远程办公,还能帮助企业的IT团队对内部服务器、数据库、网络设备等进行远程监控和管理。它的安全机制确保即使在公共网络环境下进行远程维护,数据传输和管理操作也能得到保护。

设备身份验证:确保只有经过验证的设备才能访问企业资源。

防止中间人攻击:所有远程连接通过加密隧道进行传输,防止连接过程中被劫持。

3. P2Link在企业中的应用场景

1. 远程办公的安全支持

企业员工通过P2Link实现远程访问内网中的办公系统和文件服务器,无需使用复杂的VPN配置。所有数据传输都在安全隧道中进行,确保办公过程的保密性和数据安全。

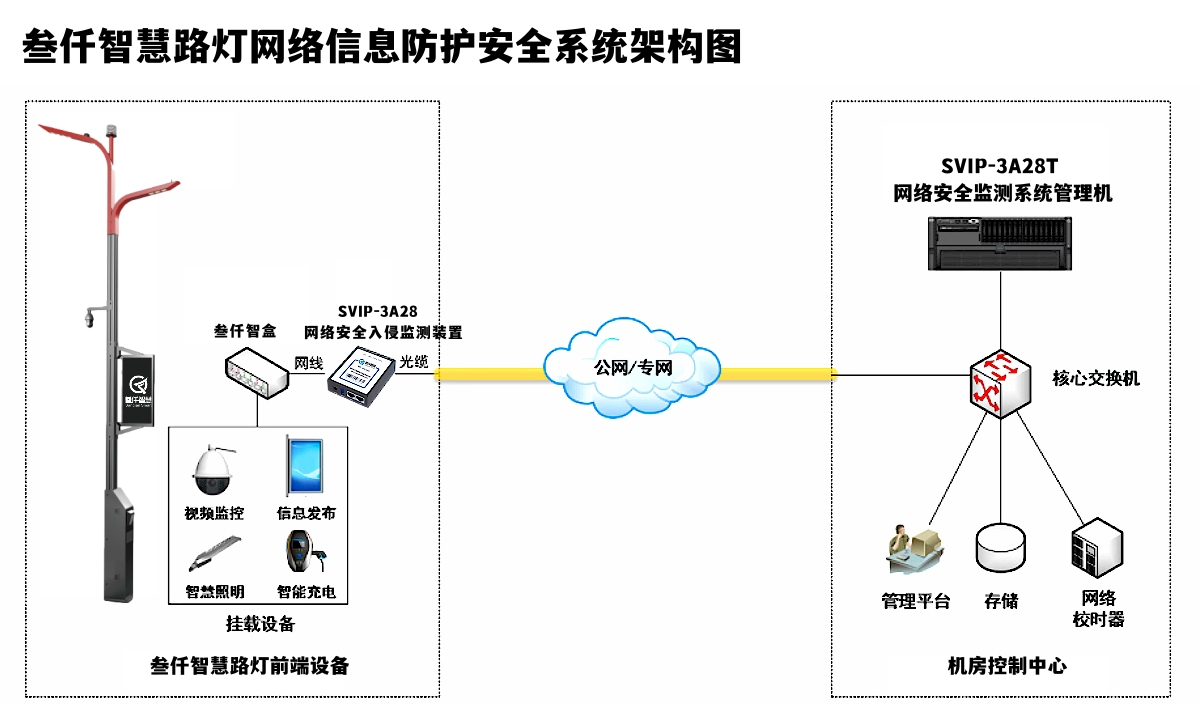

2. 物联网设备的安全管理

对于部署了大量物联网设备的企业,P2Link提供了安全可靠的远程管理方案。IT团队可以随时远程访问和监控这些设备,而无需担心传输过程中的安全问题。

3. 远程技术支持与故障排查

P2Link使得技术支持团队能够远程登录企业内部系统进行维护和故障排查,在保证系统安全的前提下,提升了问题解决的效率。

4. P2Link与传统VPN的对比

| 对比项 | P2Link | VPN |

|---|---|---|

| 配置难度 | 简单,支持自动化配置 | 配置复杂,需要专业人员管理 |

| 数据加密 | 端到端加密,确保数据安全 | 加密隧道传输,但容易配置不当产生漏洞 |

| 端口开放需求 | 无需开放端口,降低暴露风险 | 需要开放多个端口,增加安全隐患 |

| 连接性能 | 高效稳定,延迟低 | 性能易受网络条件和服务器影响 |

| 适用场景 | 远程办公、设备管理、物联网控制 | 主要用于远程办公 |

通过对比可以看出,P2Link在易用性、安全性和性能上都优于传统VPN,尤其适用于需要高效安全远程访问的企业场景。

5. 结语

P2Link通过内网穿透、端到端加密、权限管理和访问控制,为企业提供了一种安全、高效的远程访问和数据管理解决方案。相比传统VPN,P2Link不仅减少了配置和维护成本,还提高了数据传输的安全性和连接的稳定性。在当今复杂的网络环境中,P2Link可以帮助企业打破网络边界,实现内网资源的安全访问和管理,让企业再无后顾之忧。

最后,无论你是个人又或是企业,只要你对安全感兴趣,不妨了解一下吧!

审核编辑 黄宇

-

数据传输

+关注

关注

9文章

2077浏览量

67177 -

数据安全

+关注

关注

2文章

754浏览量

30744

发布评论请先 登录

电能质量在线监测装置的权限管理如何保障数据安全?

硬件加密引擎在保障数据安全方面有哪些优势呢?

Commvault全面数据保护方案助力企业高效恢复

如何保障远程运维过程中的数据安全和隐私?

当ASM焊线机遇上协议翻译官:CC\\-Link IE转Modbus RTU的节能数据之旅

聚徽上架式工控一体机的工业级存储技术:数据安全与高效读写保障

焊接熔池监控相机在管道焊接中的应用:高效监测,保障管道安全

P2Link——高效保障企业数据安全

P2Link——高效保障企业数据安全

评论