2023年已经接近尾声,在这一年里各类车联网安全事件频发,作为年底献礼,青骥小伙伴整理了今年各类公开纰漏的重大漏洞或事件29条,供业界参考,也欢迎大家关注由青骥安全小组主导的“车联网安全事件时间轴”。在此新旧交替之际,青骥安全小组祝愿大家“去岁千般皆如愿,今年万事定称心”。

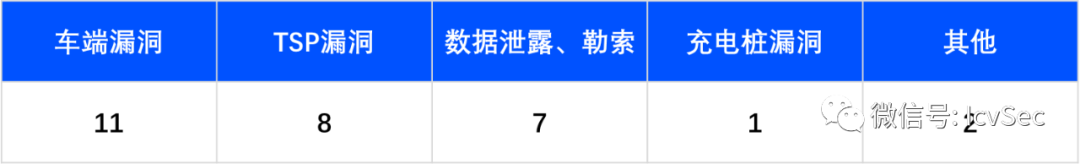

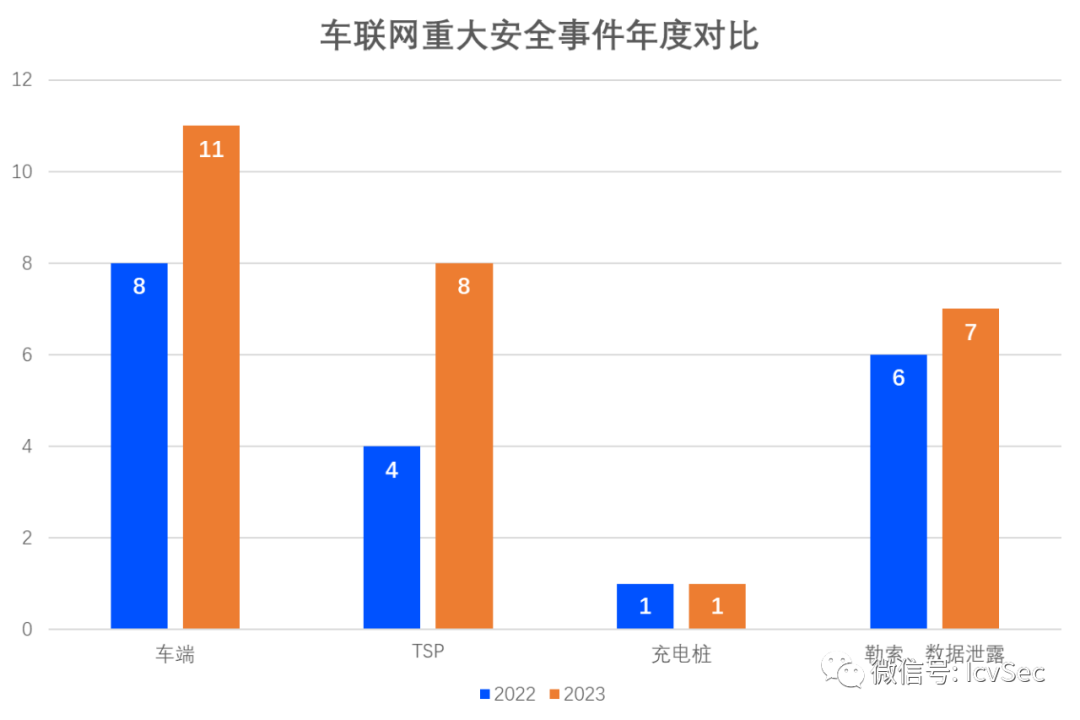

车联网安全事件时间轴2023年共收录29个公开纰漏的重大漏洞或事件。

2023 年安全事件出现了一些新的变化,特征如下。

国内车联网安全事件共发生 5 起,较2022年的2起有所提高,车端漏洞占比增高。

保时捷内燃机版MACAN不满足WP.29安全法规要求将停止在欧洲销售,这使得燃油版保时捷 Macan 成为第一个因网络安全问题而停售的车型。

黑灰产主要集中于勒索、车辆盗窃,此类攻击容易被识别;而 ECU 数据篡改,隐蔽性高不易被发现,“非法篡改电池组数据” 案例中,提供了一种基于大数据的异常检测思路。

1. BMW、劳斯莱斯供应商SSO平台存在任意用户密码重置漏洞

2023年1月3日

BMW、劳斯莱斯供应商SSO(单点登录)平台用于访问内部工具、开发环境等。单点登录平台密码重置存在漏洞,未授权用户能够重置任意用户的密码。使用重置后的密码,能够访问供应商所能够访问的所有功能,如通过VIN码获取销售文档(其中包含客户的隐私信息)。对OSS平台模糊测试中发现WADL文件(xpita.bmwgroup.com/rest/api/ap…),其中的存在大量敏感接口。如使用接口 /reset/api/users/example* 可以根据模糊用户名获取用户信息;/rest/api/chains/accounts/:user_id/totp接口用于请求基于时间的一次性密码,此TOTP密码用密码重置中,类似于双因子认证中的验证码。测试发现使用通配符在用户查询接口获取到用户信息后,进入密码恢复页面重置用户密码,并从/rest/api/chains/accounts/:user_id/totp获取到验证码,提交后就能实现对指定用户的密码重置。

2. 利用错误配置的奔驰SSO实现远程代码执行、访问数百个内部工具

2023年1月3日

奔驰 SSO 平台使用一个集中式的LDAP系统管理用户访问授权。在对大量网站模糊测试后,发现车辆维修内部工具获取网站 umas.mercedes-benz.com 开放了用户注册。注册信息写入到的数据库与核心员工LDAP系统是同一个。使用注册的信息进入SSO平台,成功登录了git.mercedes-benz.com。访问发现,在内部 Github 中有大量项目的源码和文档,比如用户用来远程控制他们汽车的应用 Mercedes Me Connect。内部文档中对开发远控应用进行了详细的说明。安全研究员在奔驰要求进一步说明影响中,发现使用注册的信息能够获取敏感信息、通过暴露的spring boot控制台(actuators)以及数十个员工使用的敏感内部应用程序实现远程代码执行。其中一个应用是 Mercedes-Benz Mattermost(基于Slack),能够加入任意频道、包括安全频道,以及能够伪装成内部员工想被攻击者提出必要的问题,用来提升在奔驰网络中的权限。 3. 法拉利账户完全接管和任意用户创建,允许攻击者访问、修改、删除所有客户信息以及访问管理CMS功能以管理法拉利网站

2023年1月3日 研究人员在对大量的目标测试后,发现 api.ferrari.com为法拉利系统提供了用户侧和内部API接口。分析了大量有关经销商的子域名的JAVASCRIPT代码后,发现经销商的测试网站单一登录实现存在问题,没有限制对底层应用程序的访问。在JS代码中暴露了 api.ferrari.com/cms/dws/back-o… 的 apiKey。使用此api可以访问 /cms/dws/back-office/auth/bo-users 获取到了所有注册用户,还能发送POST请求为自己添加一个超级管理员用户。访问 /cms/dws/back-office/rest-connector-models 返回了 API 列表以及明文的认证头。使用这些信息能够访问用户的个人信息,如[ian@ian.sh](http://fcd.services.ferrari.com/core/api/v1/Users?email='onclick='void(0)'>fcd.services.ferrari.com/core/…,向/core/api/v1/Users/:id/Roles 发送 POST 请求修改用户角色,将自己设置为超级用户或成为法拉利车主。此外还能利用返回的信息,注册新的rest connectors 以及修改现有的。

4. SPIREON系统存在 SQL 注入和正则认证绕过,允许攻击者访问、追踪、发送任意命令到1500万个远程信息管理系统上

2023年1月3日

车辆智能公司 Spireon 的后装 GPS 追踪器能够追踪和管理车辆,接收任意指令,如锁定启动器让车辆无法启动。Spireon系统存在 SQL 注入和正则认证绕过,允许攻击者访问、追踪、发送任意命令到1500万个设备上。SQL注入,绕过登录:后台系统admin.spireon.com 登录页面存在SQL注入漏洞,使用SQL注入载荷 admin' # 或administrator' # 登录,301重定向到/dashboaed 页面。管理员能够访问所有Spireon设备,获取实时定位、给它们发送任意命令,还可以通过固件更新修改配置、植入后门、执行任意命令等。这些设备广泛使用在拖拉机、高尔夫球车、警车和救护车中,其中一部分只能获取实时定位,还有一些能够禁用启动器。使用正则绕过认证 测试发现URL(如/anything-admin-anything)中包含admin和dashboard会返回403禁止访问,如果URL(如/anything-anything)中不包返回404 Not Found。通过枚举%00-%FF发现,GET /%0dadmin、GET /%0ddashboard 返回 200 OK。在URL路径前面中添加%0d 绕过了登录,能够直接访问后台。

5. REVIVER上的大规模分配允许攻击者远程跟踪和覆盖所有REVIVER客户的虚拟车牌,跟踪和管理REVIVER车队,并访问、修改和删除所有用户信息

2023年1月3日

2022年10月加利福尼亚宣布电子车牌合法化。大部分的电子车牌是一家名字为 Reviver 公司颁发的。如果想获取电子车票,他们需要购买Reviver的虚拟电子车牌。虚拟电子车牌使用 SIM卡支持远程追踪和更新电子车牌。Reviver虚拟车牌的用户能够更新电子车牌的标语、背景、被盗后还能将设备标签为STOLEN。所有API都在pr-api.rplate.com上。创建的新用户在JSON中使用 type 标识用户的身份,当前为CONSUMER。在密码重置页面JS中发现了大量的API信息,其中包括用户角色,将 role 参数修改为 CORPORATE,刷新后实现了权限提升。在邀请新账号注册并登录后,不仅不会出现认证错误,还能访问车队管理功能。在对type使用字典爆破发现异常,REVIVER_ROLE 被修改为了数字 4,于是遍历0到100,发现 0 代表的角色是 REVIVER。在设置这个属性后,重新邀请新用户,虽然登录正常,但UI显示异常,还不能点击任意按钮。研究人员猜测,这是因为虽然用户权限已经提升,但是访问的是用户前端网站,而不是后台的页面,所以出现错误而无法操作。于是使用当前的超级管理员用户直接调用 API 成功获取了其他用户的信息、查看车辆定位、更新电子车牌、删除电子车牌、添加新用户。

6. CHIMAERA: 现代、起亚、捷尼赛思车机GENW_L系列固件升级签名绕过

2023年1月12日

现代集团旗下品牌(现代、起亚、捷尼赛思)车机系统升级包签名存在缺陷,允许用户安装自定义的固件,如向其中植入后门、注入CAN报文等。此研究是在此团队之前的对 Gen5 代固件的研究(CVE-2020-8539 KOFFEE) 的基础之上展开的。·CVE-2023-26243: 固件解密二进制程序在固件解密的过程中存在信息泄露,允许攻击者从内存中提取AES秘钥和初始化向量。攻击者利用这个漏洞创建自定义的固件,向车机中植入后门等。· CVE-2023-26244:在固件安装过程中固件安装程序 AppDMClient 能够被攻击者修改,从而绕过对文件 AppUpgrade 和 .lge.upgrade.xml 数字签名校验。· CVE-2023-26245:AppUpgrade 程序能够被篡改,攻击者能够绕过对固件版本的检查刷入新版或旧版,甚至是自定义的固件。· CVE-2023-26245: AppUpgrade 程序能够被篡改,攻击者能够绕过对固件签名的检查,这将间接允许攻击者安装自定义的固件。使用 Gen5W_L 系列固件的车机均受影响。已测试的版本包括AE_E_PE_EUR.S5W_L001.001.211214、5W.XXX.S5W_L.001.001.221129。研究员将这些一列的漏洞命名为 CHIMAERA (Custom Hyundai Motor group infotAinmEnt fiRmwAre)

7. 日产北美公司第三方服务商配置错误导致数据泄露

2023年1月17日

日产汽车北美公司正式向客户发送数据泄露通知,告知2022年因第三方服务供应商发生数据泄露事件,导致约17998名客户的信息受到影响。泄露的客户信息包括全名、出生日期和日产金融账户,不包含社交账号和信用卡信息。该通知披露,经调查在软件测试期间嵌入在代码中的数据,无意中临时存储在云公共存储库。日产汽车表示,到目前为止没有任何证据表明这些暴露的信息被滥用,通知客户仅是出于谨慎。

8. 西雅图起诉现代、起亚盗窃案激增(未采用防盗技术)

2023年1月24日

诉讼指控,其他汽车制造商普遍采用汽车防盗技术以确保汽车在有钥匙在附近的时候才能点火。而在美国仍然有大量的现代汽车和起亚汽车没有使用防盗技术。因此,现代和起亚汽车比其他汽车更容易被盗。而在欧洲和加拿大的车型不受影响,因为法规要求配备有防盗模块。此前加州奥兰治县也提起过诉讼。盗窃视频#Kia Boyz在Tiktok等视频平台上疯狂传播,盗窃者只需要拆掉汽车转向柱上的塑料外壳,露出车匙开关的点火装置,用一个USB插头插入车匙开关,扭动数次便能启动引擎,整个过程仅用了数分钟甚至数秒完成。据统计,2022年7月较2021年同期现代和起亚的盗窃事件增长了620%。由此,还引发了一些列社会安全问题。如一些贪玩的年轻人有样学样,更出现偷车后危险驾驶、逃避警察追捕和撞车等事件。纽约水牛城发生一宗夺命车祸,6名青少年于2020年10月23日偷走一辆起亚汽车,到了翌日清晨发生车祸,5名乘客全部弹出车外,4人死亡、1名14岁女孩受伤,16岁的男司机生还。“偷车挑战 KiaBoyz”怀疑是导致此事的原因。受影响的车型:Hyundai Elantra, Hyundai Kona,Hyundai Palisade, Hyundai Santa Cruz, Hyundai Santa Fe, Hyundai Sonata, HyundaiTucson, Hyundai Venue, Kia Cadenza, Kia Forte, Kia K900, Kia Niro, Kia Optima,Kia Rio, Kia Sedona, Kia Seltos, Kia Sorrento, Kia Soul, Kia Sportage, KiaStinger, and Kia Telluride针对此次事件,现代汽车集团召回近400万辆车,并建立网站www.hyundaiantitheft.com 查询是否受到影响以及防盗软件更新预约服务。

9. 充电桩管理系统OCPP协议会话管理实现缺陷,可造成拒绝服务或免费充电

2023年2月1日

OCPP(Open Charge Point Protocol,开放充电协议)是一个全球开放性的通讯标准,其目的在于解决充电桩和充电管理系统间的互联互通。OCPP 支持使用 HTTPS 和Websocket 通信。在 OCPP1.6 中认证凭证是可选的,认证方式有三种:仅ID、ID和认证凭证、ID和客户端证书。在最新的 2.0.1 版本中认证凭证是强制要求的。SaiFlow 研究团队发现 OCPP1.6 Websocket 存在漏洞,可远程导致充电桩拒绝服务或免费充电。DOS或免费充电取决于充电桩的本地配置,包括是否支持离线身份认证并充电、允许离线后给未知车辆充电(AllowOfflineTxForUnknownId)等。研究中发现,在使用 Websocket 通信中,以 URL(ws://csms.provider.com:8080/webServices/ocpp/CP3211) 中的 ID(CP3211) 作为唯一标识识别充电桩。攻击者使用相同的ID,向充电桩管理系统发起连接请求,将影响正常的会话连接。不同实现的充电管理系统因编码差异,反应和影响也有所不同。使用相同的ID发起新连接,共有四种可能。

1.原连接断开,充电桩断开网络,DOS拒绝充电。一段时间后会重连。

2.原连接依然存活,但收不到服务端返回的响应数据。充电桩的连接依然存在,不会建立新连接。攻击者只能够从创建的连接中接收来自充电桩管理系统的敏感数据。

3.原连接依然存活,但收不到服务端返回的响应数据。新连接能够收到原连接请求的返回数据。

4.两个连接都正常,都能获取请求返回的数据。

10. 丰田全球供应商信息管理系统认证机制存在漏洞,可获取大量数据

2023年2月6日

丰田 WEB 应用全球供应商信息管理系统(GSPIMS,GlobalSupplier Preparation Information Management System)用于丰田和供应商项目协作、调研、采购以及其他供应链管理相关任务。GSPIMS 是一个基于 AG Grid 应用开发的 Angular 单页应用程序。安全研究员 Eaton 在对丰田云平台的7天渗透中,挖掘了4个严重漏洞。其中一个最严重的是后门登录机制,只需要知道用户邮箱就能登录进入系统,包括管理员用户。Eaton 在分析JS代码,并 patch CanActivate、CanActivateChild 两个函数后,能够访问后台页面,但无法获取数据。进一步分析后发现,认证 Token JWT( JSON Web Token)仅根据邮箱生成,并不需要密码。根据丰田北美邮箱结构firstname.lastname@toyota.com 能够猜测出有效用户名,或从互联网上收集有效的邮箱。向 prd.svcs.gspims.toyota.com/qsp… 发送 POST 请求,并携带有效的邮箱就能够获取到 jwtToken。最后把 jwtToken 的值赋给 cookie 中 gspimsAccessToken,就能够访问 GSPIMS,包括查看和修改14K的用户账户、敏感文件、项目、供应商排名、供应商备注等。漏洞已于2022年10月上报给丰田,丰田在漏洞披露之前以完成修复——将 createJWT 和findByEmail 请求的 HTTP 返回状态修改为了400(Bad Request)。

11. 研究人员通过模糊测试发现畸形音频文件致大众捷达、雪佛兰探界者播放器崩溃

2023年2月28日

U盘中的畸形ogg文件致大众捷达车机音频播放器崩溃,安全研究员Jangeuntae对韩版大众捷达2021款车机音频解码器模糊测试,发现U盘中带有变异的ogg文件能够导致播放器崩溃。Jangeuntae称奔溃可能是由于内存相关的问题而触发的,进一步分析原因,将有可能导致更严重的问题,例如远程代码执行。大众车机有U盘插入自动播放的特性,利用这一特性Jangeuntae将电脑与车机U盘接口相连,在线持续生成变异畸形的WAV、MP3、WMA、OGG格式的多媒体文件。每天大约产生20000个变异的多媒体文件,在模糊测试程序运行一天之后,发现了这个缺陷——一个ogg文件的加载导致播放器崩溃。此缺陷在披露之前已经报告给大众汽车。大众官方表示,经过安全应急响应团队的研判此问题已得到确认,并定义为产品质量问题,将考虑改进产品。大众对Jangeuntae的研究表示感谢,并期待他的下一个研究项目。此外,2021 款雪佛兰探界者音频解码器也存在拒绝服务漏洞,Jangeuntae设计了一个位翻转模糊测试器,其中生成一个畸形的mp3音频导致了播放器崩溃。此缺陷已上报给通用汽车,并获得了致谢。

12. PWN2OWN TESLA 两次被攻陷

2023年3月24日

在温哥华举行的 Pwn2Own 比赛中 Synacktiv 安全研究员展示了针对 Tesla Model 3 的两个独立漏洞。

1.利用网关电池管理系统存在的 TOCTTOU(time-of-check-to-time-of-use) 漏洞能够在车辆运行状态下打开后备箱等。因此,他们获得了100万美元的现金奖励、10 个 Master of Pwn 积分以及一辆全新的 Model 3。

2.利用蓝牙芯片模组中的堆溢出漏洞和越界写漏洞入侵了特斯拉的信息娱乐系统。从蓝牙芯片中移动到了宿主机LINUX中,完全控制了车机,并演示开机动画篡改、窃取数据等。这一漏洞为研究人员赢得了250万美元,以及有史以来第一个为特别重要的漏洞和漏洞设计的 Tier 2 奖。 13.CVE-2023-29389: 发现在野采用CAN 注入盗窃 TOYOTA RAV4 2021

2023年4月3日 在野发现汽车盗窃犯使用CAN注入盗窃 Toyota RAV42021, 通过拆卸大灯旁的保险杠接入CAN总线,发送特定的CAN报文(Key validated, unlock immobilizer),欺骗车辆认为钥匙是的有效的。数字钥匙ECU和车灯ECU在同一CAN网络中,这使得盗贼能够通过拆卸保险杠接入到数字钥匙 ECU 所在的CAN网络中。由于CAN总线广播的特性,在车灯线束上发送的伪造报文就好像是从数字钥匙发出的一样。钥匙验证有效的报文经过网关转发到动力CAN中的发动机控制ECU,接收后禁用防盗功能。同理也能发送打开车门的报文。安全研究员 Lan Tabor 最初发现自己的 Toyota RAV4 2021 保险杠出现异常,三个月内多次被拆开,最终车辆失窃。在暗网和 Youtube 上追踪发现,窃贼使用的是价格高达 €5000 的紧急启动设备。该设备网站提供从匹配虚假钥匙到紧急启动设备等百余款产品,据称是为丢失钥匙的车主和信誉良好的锁匠提供的。面向的车型为 Jeep、Maserati、Honda、Renault、Jaguar、Fiat、Peugeot、Nissan、Ford、BMW、Volkswagen、Chrysler、Cadillac、GMC、Toyota。用于此次盗窃的设备还支持 LexusES LC/LS/NX/RX、Toyota GRSupra/Prius/Highlander/Land Cruiser/RAV4 车型。 14. 丰田泄露213万辆汽车敏感数据:实时位置暴露近10年

2023年5月12日 日本丰田汽车公司12日承认,由于云平台系统的设置错误,其日本车主数据库在近10年间“门户大开”,约215万日本用户的车辆数据蒙受泄露风险。此次事件暴露了2012年1月2日至2023年4月17日期间,使用丰田 T-Coneect G-Link、G-Link Lite及G-BOOK服务的客户信息。由于人为错误,丰田云平台系统的账户性质被设置为“公共”而非“私人”,这导致车辆的地理位置、识别号码等数据处于开放状态。因此事受影响的范围仅限于日本境内车辆,涉及注册丰田车载信息服务、远程车载信息通信等服务的大约215万用户,包括丰田旗下品牌雷克萨斯的部分车主。暴露的详细信息中不涉及个人身份信息,因此除非攻击者知晓目标车辆的VIN(车辆识别码),否则无法使用此数据来跟踪具体个人。丰田在“Toyota Connected”网站上发布的第二份声明,还提到车外拍摄的视频记录在此次事件中暴露的可能性。发言人称,没有证据表明这些数据遭泄露、复制或恶意使用。丰田已更改设置,修补系统,用户可照常使用云服务,没有必要返厂维修。丰田公司承诺向受到影响的客户单独发送致歉通知,并设立专门的呼叫中心来处理这部分车主的查询和请求。

15. 三一重工 TBOX MQTT身份验证不足,可篡改车队控制数据和状态数据

2023年6月15日

2022年11月,ASRG收到社区安全研究员的漏洞研究报告,这些漏洞对三一重工(Sany Heavy Industry Co., Ltd)和其他使用杭州鸿泉物联网技术股份有限公司(Hangzhou Hopechart IoT Technology Co Ltd)生产的同型号的TBox的主机厂的车辆将会造成严重安全威胁。鸿泉 HQT-401 TBox存在漏洞导致导致MQTT服务器的地址泄露,而采用鸿泉HQT-401 TBox的三一重工车辆的服务器(MQTT后端)的身份验证不足致使攻击者可以访问甚至篡改整个车队的控制数据和状态数据,其中包含多个漏洞:

1.MQTT 后端不需要身份验证,允许攻击者进行未经授权的连接。

2.车辆将其遥测数据(例如GPS位置,速度,里程表,燃料等)作为公共主题中的消息发布。后端还以 MQTT 在公共主题中发布的形式向车辆发送命令。因此,攻击者可以访问由后端管理的整个车队的这些敏感机密数据。

3.车辆或后端发送的 MQTT 消息未加密或身份验证。攻击者可以创建和发布消息以模拟车辆或后端。例如,攻击者可以向后端发送有关车辆位置的错误信息欺骗后台。

4.后端可以通过在公共主题上发送特定的 MQTT 消息将数据注入车辆的控制器局域网总线。由于这些消息未经身份验证或加密,攻击者可以冒充后端,创建虚假消息并向后端管理的任何车辆的控制器局域网(CAN)注入控制数据。

16. 蔚来车机存在错误配置和目录遍历漏洞,可提权至 ROOT

2023年7月1日

盘古实验室安全研究员闻观行发现 NIO EC6 机系统 Aspen3.2.5 以下版本有一个具有系统权限的应用(com.nextev.datastatistic)存在错误配置。利用这个错误配置,实现了从 shell 到 system权限的提升。另外利用 Android prop 属性存在的路径遍历漏洞,从 system 权限提升到 Root权限。此漏洞细节首次披露于 2022 年的 MOSEC 安全会议上。· 从 shell 权限提升到system 权限, 在com.nextev.datastatistic 应用的 AndroidManifest.xml 配置中 android:debuggable = "true", android:sharedUserId ="android.uid.system"。利用 JDWP 协议调试 com.nextev.datastatistic 应用实现了 sytem 权限(usystem_app:s0 context、uid = 1000)下的任意代码执行。· 从 system 权限提升至持久化的root 权限:Aspen 默认状态没有启用对内核模块的签名校验,特权程序可以通过 insmod 加载自己的 ko 文件到内核中。/system/bin/setup_touch.sh、platform_app 或者 system_app 可以 setprop "persist.sys.touchscreen" 为类似于 "cyttsp6_i2c.ko/../../../../data/system/exploit" 的值, /data/system/exploit.ko 将被插入到内核当中,在重新启动后为攻击者提供持久化的root权限。

17. 非法篡改蔚来汽车电池组数据,故障电池组重新上路

2023年8月4日

上海市公安局嘉定分局网安支队在辖区蔚来车企开展工作中,发现部分车辆的动力电池数据存在异常。通过企业信息系统,民警发现在同一时间段内,存在同一ID的动力电池在北京、江苏、上海、福建等多地同时出现并使用的情况。经过与车企技术人员深入沟通,民警发现这些相同ID号的车辆在之前都因交通事故而被后台锁住了电池组,无法充电和行驶。这些被"克隆"的同一ID号电池组内的数据被人为盗刷篡改,即把一套健康完好的电池组数据写入了多个故障电池组内,从而破解锁定功能。按照国家监管要求(2018年8月1日起实施的《新能源汽车动力蓄电池回收利用溯源管理暂行规定》要求),每一块用于新能源汽车的动力电池组都有唯一的电池ID编号(24位电池编码)。故障电池组经克隆后重新上路行驶,极有可能引发电池短路甚至起火等高危情况,造成极大的安全隐患。专案组从电池后台数据库入手,经过抽丝剥茧的分析,发现有三个互联网自媒体以汽车电池“解锁”为噱头,发布相关教学视频。经核查,这三个自媒体平台分别对应三个外省市汽车修理企业,且涉案车辆均与这三家企业有关联。由此,屠某等4名犯罪嫌疑人浮出水面。抓获屠某、刘某等4名犯罪嫌疑人,查扣芯片读写器、超级编程器等作案工具,及时消除了道路安全隐患。经犯罪嫌疑人供述,自2022年以来,该犯罪团伙使用工具将多辆正常完好的汽车电池组内的数据读出,后从各种拍卖平台、二手车商收购事故车和故障电池组,再将完好数据写入故障电池组内,完全覆盖故障电池组的原有数据,形成了与母版电池一模一样的克隆电池组,突破后台锁定功能并使得故障电池组可以重新充电上路。犯罪团伙解锁一块动力电池收取费用在1000至3000元不等,累计获利约5万元。

18. 使用故障注入越狱特斯拉车载信息娱乐系统

2023年8月9日

AMD 安全处理器存在故障注入漏洞,允许绕过安全启动,获得Tesla 信息娱乐系统的root权限与敏感信息。在 BlackHat 2023 上,柏林工业大学的三位博士研究生 Christian Werling、Niclas Kühnapfel、Hans Niklas Jacob 以及安全研究员 Oleg Drokin 讲解了对 Tesla 采用的 AMD Zen 1 的安全处理器(ASP)的安全启动的破解过程,采用电压故障注入绕过了安全启动对固件的完整性校验,通过提取固件植入后门并烧录回 Flash,获得了特斯拉车载信息娱乐系统的 root 权限。获得系统 root 权限后,进一步研究了 TPM(Trusted Platform Module)对象密封和解封的过程,最终从 NVMe 存储获得了系统和用户敏感数据。提取出了一个车辆独有的与硬件绑定的RSA密钥,此密钥用于 Tesla 内部服务网络中对汽车进行验证和授权;还能够解密出加密的用户个人敏感信息,如通讯录、日历。

19. 福特漏洞声明:针对供应商TI披露的WI-FI漏洞提供客户指导

2023年8月10日

福特从 Wi-Fi 模组供应商德州仪器(TI)了解到,SYNC3 信息娱乐系统采用的 Wi-Fi 驱动存在缓冲区溢出漏洞,影响部分福特和林肯汽车。供应商 TI 告知福特发现了 Wi-Fi 缺陷,并立即采取行动进行验证、估计影响并制定缓解措施。福特辰,将很快推出补丁。在线下载补丁程序,并通过 USB 安装进行修复。当前在未推出补丁前,担心该漏洞的客户只需通过 SYNC 3 信息娱乐系统的设置菜单关闭 WiFi 功能。该漏洞被追踪为 CVE-2023-29468,位于汽车信息娱乐系统中集成的 Wi-Fi 子系统的 WL18xx MCP 驱动程序中,管理桢中没有限制 XCC_EXT_1_IE_I 和 XCC_EXT_2_IE_ID 的数据长度,允许 Wi-Fi 范围内的攻击者使用特制的超长管理帧触发缓冲区溢出,可能导致远程命令执行。

20. MOZILLA 发布对25个汽车品牌个人隐私安全调查报告

2023年9月1日

Mozilla 发起的对汽车、可穿戴设备、智能家居等智能场景的隐私调查,发现汽车隐私问题是最糟糕的。研究人员发现全球主流汽车品牌 Chevrolet、Nissan、Toyota、 Kia、Audi、Jeep、Honda、Volkswagen 等通过传感器、麦克风、摄像头、收集、应用程序以及车载连接服务侵入式的深度收集了个人信息。通常在用户没有明示同意的情况下,汽车公司在人们上车的那一刻就厚颜无耻的开始收集个人信息。根据对25个汽车品牌的调查发现:

1.收集过多个人数据,每个汽车品牌都收集了超过必要的数据。包括超亲密信息,从医疗信息、基因信息到性生活;通用汽车的凯迪拉克、GMC、别克和雪佛兰在他们的加州隐私声明中表示,他们可以收集“遗传、生理、行为和生物特征”。起亚和日产也表示,他们可以收集“遗传信息”。日产表示,他们可以收集有关您的“性活动”和“情报”的信息(从个人数据中推断出来的),并可以与“营销和促销合作伙伴”或他们自己的“直接营销目的”共享这些信息。

2.84% 的车企与服务提供商、汽车数据中心以及其他不为人知的企业共享个人隐私数据,用于研究、营销或其他模糊的商业目的。56% 车企表示能够共享数据给提出请求的政府和执法部门。76%(19家)表示可能将个人数据出售给第三方。保险公司可能通过分析驾驶习惯、驾驶速度、制动数据来动态调整保费。

3.92%车企的车主无法管控自己的数据,25个品牌中只有2个,支持删除个人信息。

4.极少满足法规要求,未妥善保管数据。过去三年,86%的汽车品牌出现了数据泄露、黑客攻击或侵犯车主隐私。

5.%52(13家)的汽车品牌收集车外数据,包括天气、路况、交通标志以及其他环境信息。

21. 马自达官网被篡改链接到色情网站

2023年9月6日

9月6日一网友爆料称自己在点击浏览一汽马自达汽车官方网站时自动跳转出黄色网站页面。此事曝光以后马自达方面也迅速做出回应表示会尽快让IT部门核实。当天下午官方人员回复并表示由于目前长安马自达和一汽马自达已经合并原来的一汽马自达官网已经弃用因此不排除被他人盗用的情况。随后在事发当晚马自达又发布了正式声明表示经核实确实有非法网站冒充马自达官网为了维护自己的权利他们已向公安机关报警并提醒大家要警惕网络安全。

22. 小鹏 P5/G9 调试入口被公开

2023年9月10日

小鹏官方社区多人发布名为 “鹏友大团结” 的帖子,对于老车型没有OTA获得新车型相同的车机体验,呼吁小鹏官方推进。而后在 Github 上公开 小鹏P5(OTA3.5.0及之前)或小鹏G9(OTA4.3.1及之前)或小鹏G6(未测试)或小鹏P7(OTA2.10及之前)或小鹏G3ADB开启方法。工程模式密码采用一机一密,可根据ID计算得到。

1.打开车机的拨号界面输入#9925111#*屏幕显示一个二维码

2.读取二维码获得ID,格式为XPENGD55xxxxxxxxxxxxxx

3.根据XPENGD55xxxxxxxxxxxxxx 计算出解锁码如(#0312345678*#)

4.将该解锁码输入车机的拨号界面此时解锁码会自动消失如果没有消失请手动删除所有内容

5.使用拨号界面输入#9387141#* 进入成功模式

6.在工程模式中打开USB ADB 调试和 ADB 网络调试。

23. 马自达因信息泄露发布公告致歉

2023年9月15日

9月15日马自达发布声明称2023年7月24日监测到服务器遭受外部攻击者的非法访问可能导致部分个人信息泄露。但马自达强调被非法访问的服务器上没有存储任何客户个人信息这部分信息没有泄露。对于此次事件可能给相关人员带来的不便和担忧公司深表歉意。可能泄露的是公司管理的部分个人信息包括公司员工及合作方人员的姓名及电话号码共计约104732份信息。马自达表示已禁用了未授权访问者的ID关闭了受影响的服务器。并将相关情况报告警察和个人信息保护委员会。将和相关组织配合确认最终影响在外部安全专家的配合下采取适当措施。马自达表示将严肃对待此时事故将采取一切可能的措施如为所有网站和网络改善安全系统、增强监控系统以防止同类事件再次发生。

24. 360的PWN2OWN 汽车专项赛路线图

2023年10月2日

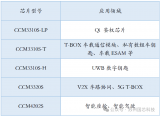

在POC2023安全会议上,来自 360 两位安全研究员Yingjie Cao、Zhe Jing 分享了名为 “A roadmap to $50,000 atPwn2Own Vehicle 2024: Dissecting QNX, and exploiting its vulnerabilities” 的议题,对QNX进行全面剖析,深入探讨其架构、设计和整体安全态势;分享了对使用 QNX 作为信息娱乐系统的完整攻击链,利用的两个漏洞如下。

1.BMP 图片解析库 libimg.so.1 中因整数溢出漏洞在 memcpy 时引起栈溢出,通过将返回地址覆盖为 libc 上的 system 的地址,实现了任意命令执行。

2.内核态与用户态之间的消息传递函数 ker_msg_sendv 存在条件竞争漏洞 double-fetch,有时则表现为 TOCTOU,成功利用后从普通权限提升到了 Root 权限。

25. 延锋国际遭受网络攻击,STELLANTIS 汽车生产受到影响

2023年11月13日

全球知名车企斯特兰蒂斯集团(Stellantis)13日表示,由于一家汽车供应商受到网络攻击,集团运营被干扰,克莱斯勒、道奇、吉普和公羊等车型的生产受到影响。这次网络攻击主要影响中国供应商Yanfeng International Automotive Technology Co. Ltd.(延锋国际汽车技术有限公司)。13日晚间,该公司官网无法访问。延锋汽车的北美总部位于密歇根州诺维。公司生产多种即时零部件,包括座椅、内饰、电子设备和其他组件。斯特兰蒂斯发言人Anne MarieFortunate发表声明,“由于一家外部供应商出现问题,斯特兰蒂斯集团位于北美的部分装配厂生产受到干扰。我们正在监控情况并与供应商合作,减轻事件对我们运营的进一步影响。”11月27日,勒索软件组织 Qilin 声称对这次攻击负责,在暗网上发布了多个样本,以证明他们涉嫌访问延锋系统和文件,包括财务文件、保密协议、报价文件、技术数据表和内部报告。

26. 丰田公司确认遭遇美杜莎勒索软件攻击

2023年11月16日

丰田金融服务公司(TFS)证实遭遇Medusa(美杜莎)勒索软件组织的攻击,该公司在欧洲和非洲的系统上检测到未经授权的访问。丰田金融服务公司是丰田汽车公司的子公司,作为一家全球性企业,其业务覆盖丰田汽车90%的市场,为丰田客户提供汽车融资服务。Medusa勒索软件组织在其暗网数据泄漏站点的受害者名单中添加了丰田金融服务公司,要求后者支付800万美元赎金来删除泄漏数据。Medusa给了丰田10天时间做出回应,并可以选择延长期限,但每天需要支付1万美元的“滞纳金”。为了证明攻击成果,Medusa发布了丰田金融的样本数据,其中包括财务文件、电子表格、采购发票、哈希帐户密码、明文用户ID和密码、协议、护照扫描、内部组织结构图、财务绩效报告、员工电子邮件地址等。Medusa还提供了一个.TXT文件,其中包含他们声称从丰田系统窃取的所有数据的文件树结构。这些文件大多数都是德语,表明黑客成功访问了丰田在中欧的业务系统。在发给安全媒体BleepingComputer的声明中,丰田发言人表示:· 丰田欧洲和非洲金融服务公司最近在其有限数量的地点发现了未经授权的系统活动。· 我们关闭了某些系统以调查这一活动并降低风险,并已开始与执法部门合作。· 到目前为止,这一事件仅限于丰田金融服务欧洲和非洲地区。· 大多数国家/地区已经启动系统恢复流程。

27. 汽车零配件经销商 AUTOZONE 披露数据泄露

2023年11月21日

AutoZone 是美国最大的汽车零配件售后市场经销商之一,在美国、墨西哥、波多黎各、巴西和美属维尔京群岛经营着 7140 家门店。遭受网络攻击后,AutoZone在2023年11月21日向缅因州司法部长办公室提交了数据泄露通知,同时立刻通知了 184995 名受到数据泄露影响的用户。MOVEit是一个由Progress Software开发的文件传输应用程序,AutoZone 使用它来存储和传输一些敏感数据。全球超过2000个组织受到 MOVEit文件传输应用漏洞影响。2023年5月下旬,Cl0p勒索软件组织利用流行的MOVEit文件传输解决方案中的SQL注入漏洞(CVE-2023-34362)窃取了大量组织的敏感数据,受害者包括大量知名企业、政府(例如多个美国联邦机构和美国能源部)、金融机构、养老金系统以及其他公共和私人实体,其中就包括 AutoZone。Cl0p勒索软件组织窃取了AutoZone系统大量内部敏感数据。获取的数据大约有1.1GB,包含了员工的姓名、电子邮件地址、零件供应细节、税务信息、工资单文件、Oracle数据库文件、商店、生产和销售信息、用户的社会安全号码等。AutoZone在发现数据泄露后,临时禁用了 MOVEit 应用,重建受影响的系统,并漏洞修复。同时立即启动了调查,并聘请了外部网络安全专家协助。AutoZone还向受影响的消费者发送了数据泄露通知信,告知他们泄露的信息,并提供 Equifax 为期一年的的免费欺诈检测和身份盗用保护。AutoZone建议消费者定期检查他们的信用报告,以防止身份盗用或其他欺诈行为;以及建议消费者慎重点击可疑邮件中的链接与下载邮件中的附件。

28. 日产汽车在澳大利亚和新西兰遭遇网络攻击

2023年12月7日

12 月7 日,日产澳大利亚、新西兰官网首页发布公告称遭遇网络攻击,金融服务系统、部分供应商系统、售后服务等系统受到影响。当前正在努力尽快恢复其系统,并将持续通过nissan.com.au、nissan.co.nz 发布事件处理进展。日产正在与全球应急响应团队以及其他相关利益相关者一起调查此次事件的影响范围以及是否有任何个人信息被访问。日产鼓励客户对账户保持警惕,包括注意任何异常或诈骗活动。同时日产已经通知了澳大利亚网络安全中心和新西兰国家网络安全中心。日产向客户保证,因金融服务系统故障而引起的信用评级问题将不受影响。

29. 保时捷内燃机版MACAN不满足WP.29安全法规要求将停止在欧洲销售

2023年12月15日

保时捷表示,当前在售的 Macan 车型在设计研发时,联合国欧洲经济委员会(UNECE) 网络安全法规 WP.29 R155/R156 并未推出,并且由于车辆已经处于产品线末期,更新车辆以满足新规的成本过高。另外,一辆不符合UNECE WP.29 法规的汽车,将面临高达30000欧元的罚款。因此不得不停售此款热门的SUV车型。这意味着燃油版保时捷 Macan 是第一个因网络安全问题而停售的车型。根据联合国欧洲经济委员会 WP.29 法规规定,在欧盟销售的所有新车都需要遵守“高级驾驶辅助系统、自动驾驶系统和网络安全条款”等相关规定。R155法规规定,2022年7月1日起,新推出的车系型必须获得网络安全系统型式认证(VTA);2024年7月1日起,尚未停产的车型也必须获得网络安全系统的型式认证,才可以在欧盟、英国、日本和韩国市场销售。Macan 一直是保时捷在欧洲非常重要的车型,2023年已售超出2万辆。这款广受欢迎的SUV将于2024年4月在欧盟下架,全球其他地区暂不受影响。采用PPE平台开发的新款纯电Mcan将2024年于上市,用于取代燃油版Macan。此外,尚不清楚与Macan采用相同MLB平台的奥迪Q5是否受到WP.29网络安全法规的影响。

审核编辑:黄飞

-

wi-fi

+关注

关注

15文章

2379浏览量

128888 -

网络安全

+关注

关注

11文章

3449浏览量

62952 -

车联网

+关注

关注

76文章

2695浏览量

93585 -

网络攻击

+关注

关注

0文章

331浏览量

24344 -

网络安全处理器

+关注

关注

0文章

2浏览量

1386

原文标题:2023年车联网重大安全事件汇总

文章出处:【微信号:阿宝1990,微信公众号:阿宝1990】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

2023年车联网安全事件概览

2023年车联网安全事件概览

评论