DDoS(分布式拒绝服务)攻击已成为各种企业(小到区域性小公司大到各种跨国公司)的主要威胁,DDoS 攻击可能会对企业造成重大损害和破坏,比如对目标公司的声誉产生不利影响并导致收入损失。这也是为什么现在许多企业都开始加大使用威胁情报平台(TIP)作为保护其网络免受 DDoS 攻击的投资的一部分的重大原因。

什么是威胁情报源?

威胁情报系统是提供有关已知和新出现威胁的信息的数据集合,作为DDoS保护空间的一部分,威胁情报源提供有关已知DDoS攻击及其特征的信息,例如源攻击者的IP、发起的攻击类型和目标IP地址,这些源的结构范围广泛,可以包括攻击模式、事件、恶意软件、网络钓鱼活动等。

威胁情报源是如何创建的?

威胁情报源通常由专门从事网络安全的组织创建,例如安全供应商、威胁情报提供商、政府机构、开源情报平台和安全研究公司。这些组织从各种来源收集和分析威胁数据,例如网络流量指标、开源情报、暗网论坛甚至社交媒体。

为什么威胁情报源很重要?

虽然有些人可能认为威胁情报源必要性不高的,因为他们已经有了针对零日攻击的保护,但事实证明并非如此。通俗来说,就像一名通缉犯正在各国之间旅行,如果您知道罪犯已被提前确定为嫌疑人并被阻止进入,那么您在的国家会感到更加安全。作为该服务的一部分,火伞云的 DefensePro 设备可根据其现有数据库识别攻击特征,然后在流量穿过网络之前就将其阻止。如果我们没有标记他,那么他就可以在最初的阶段逃走,最终到我们国家的边境。虽然他在进入国境之前必须经过安全检查。但在DDoS世界中,安全检查本身就代表源的活动,情报源的主要作用是控制边境交通,而所有尝试访问您的网络的已知攻击者将通过源中收集的信息来识别,当识别完成后他们的流量将被DefensePro阻止。

让我们假设罪犯非常狡猾,并且能够克服这两个障碍并进入您的国家。在这个阶段,安全掌握在安全机构手中,他们利用自己的能力找到罪犯并将其驱逐出您的国家。威胁情报源的好处是,对于已知的攻击和攻击者,系统会将恶意流量保留在您的边界之外。它们还提供有关新兴威胁、已知恶意软件系列和其他指标的大量信息,可帮助您在攻击造成损害之前识别和阻止攻击。这可以包括有关最新攻击技术、恶意软件样本和可用于开发新漏洞的漏洞的信息。

此外,源可以帮助识别和阻止零日引擎可能错过的攻击。这些攻击可能包括依赖社会工程或其他非纯粹技术性技术的攻击。通过将源与零日引擎结合使用,安全团队可以领先于不断变化的威胁形势,并更好地保护其网络和数据。

威胁情报源的类型

威胁情报的来源范围十分广泛,以下是网络行业中使用的一些常见类型:

1.妥协指标 (IOC) 源

包含与威胁行为者或恶意活动相关的特定工件,例如IP地址、域名、文件哈希和电子邮件地址。它提供了观察到的最新IOC列表,安全产品可以使用它来检测和阻止攻击。

2.战术威胁情报源

提供有关特定威胁及其战术、技术和程序 (TTP) 的信息。它可以包括有关所使用的恶意软件、攻击媒介以及威胁行为者所使用的基础设施的详细信息。

3.战略威胁情报源

提供了更广泛的威胁态势视图,它包括对威胁行为者的动机、目标和策略的洞察。此外,它还可用于告知安全策略和政策,并在潜在威胁变成攻击之前识别它们。

4.运营威胁情报源

提供有关主动针对组织的威胁的实时信息,它可用于确定安全警报和响应的优先级,并协调事件响应活动。

5.开源情报 (OSINT) 源

提供有关在社交媒体、新闻文章和论坛等公开来源中观察到的威胁的信息。它可用于识别新出现的威胁并跟踪威胁行为者的活动。

选择正确的威胁情报源的技巧

1.注意与您的域的相关性。如前所述,威胁情报源的类型种类繁多,每种都有自己的侧重点。例如,作为 DDoS 保护消费者,您需要确保收到的源包含可以改善您的保护并专注于您的需求的信息,如IP地址等。

2.对正在发生的攻击的描述。您选择的源应实时更新,并提供有关大范围攻击的全局数据,动态性是您选择威胁情平台的所需要的一个基本特征。

3.更新速度快。威胁情报源指标的相关性可能很短,并且可能会迅速变化,因此它也应该快速更新。

4.源类型分类。根据威胁行为者的类型,必须考虑进行分类,不同的类别可能需要不同的处理方式。例如,一些威胁行为者是公司的竞争对手,并试图窃取专有信息。

5.可见性和控制。作为消费者,您需要能够轻松配置您的类别并管理您的信息。

威胁情报源应该成为安全计划的组成部分

网络威胁正在以惊人的速度增长,这也是威胁情报源成为需要保护自己免受 DDoS 攻击的企业的重要工具的众多原因之一。通过将EAAF等威胁情报源合并到您的 DDoS 防护系统中,您可以提高安全性并最大限度地降低中断和声誉损害的风险。

-

DDoS

+关注

关注

3文章

179浏览量

24005 -

网络

+关注

关注

14文章

8129浏览量

93070 -

网络安全

+关注

关注

11文章

3449浏览量

62945

发布评论请先 登录

执行脱离上下文的威胁分析与风险评估

芯源半导体在物联网设备中具体防护方案

在物联网设备面临的多种安全威胁中,数据传输安全威胁和设备身份安全威胁有何本质区别?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

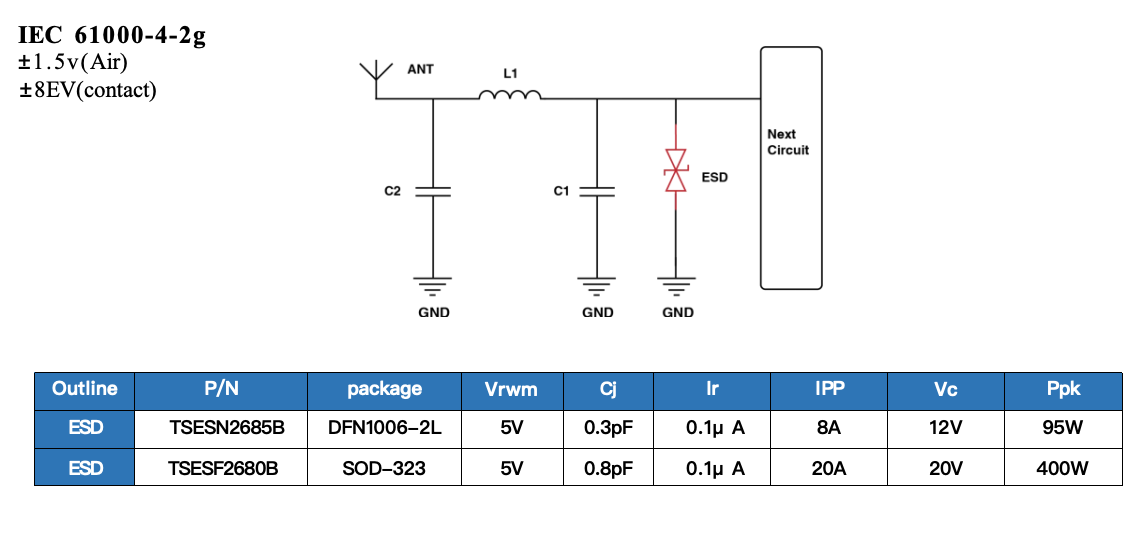

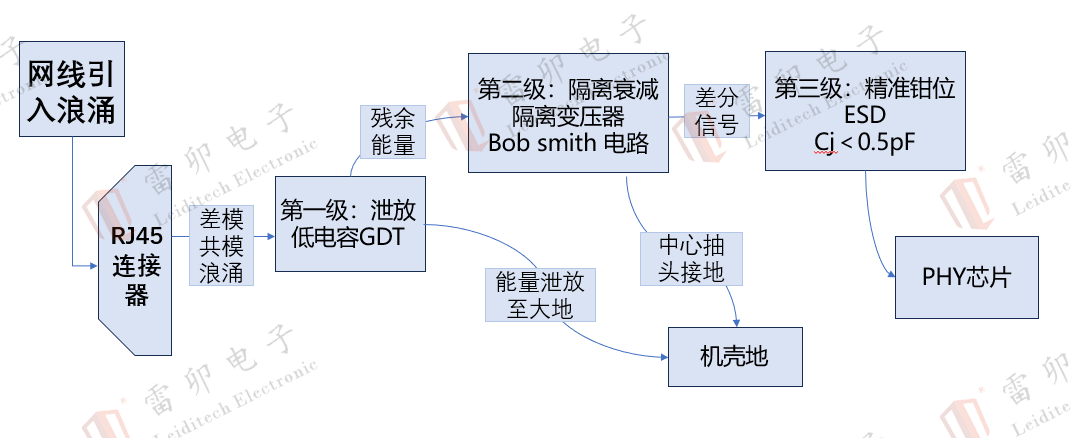

千兆以太网防护:三步搞定电涌威胁

TCP攻击是什么?有什么防护方式?

时源芯微 接口滤波与防护电路的设计

时源芯微ESD防护ANT静电防护方案

IBM发布2025年X-Force威胁情报指数报告

华为联合发布2024年全球DDoS攻击态势分析报告

华纳云如何为电商大促场景扛住Tb级攻击不宕机?

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

威胁情报源可为大家提供更好的DDoS防护

威胁情报源可为大家提供更好的DDoS防护

评论