CC主要是用来攻击页面的.大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢!访问的人越多,论坛的页面越多,数据库就越大,被访问的频率也越高,占用的系统资源也就相当可观。

一个静态页面不需要服务器多少资源,甚至可以说直接从内存中读出来发给你就可以了,但论坛不一样,每看一个帖子系统需要到数据库中判断我是否有读读帖子的权限,如果有,就读出帖子里面的内容,显示出来——这里至少访问了2次数据库,如果数据库的体积有200MB大小,系统很可能就要在这200MB大小的数据空间搜索一遍。如果查找一个关键字,那么时间更加可观,因为前面的搜索可以限定在一个很小的范围内,比如用户权限只查用户表,帖子内容只查帖子表,而且查到就可以马上停止查询,而搜索肯定会对所有的数据进行一次判断,消耗的时间相当大。

CC就是充分利用了这个特点,模拟多个用户(多少线程就是多少用户)不停的进行访问(访问那些需要大量数据操作,就是需要大量CPU时间的页面)。很多朋友问到,为什么要使用代理呢?因为代理可以有效地隐藏自己的身份,也可以绕开所有的防火墙,因为基本上所有的防火墙都会检测并发的TCP/IP连接数目,超过一定数目一定频率就会被认为是Connection-Flood。

使用代理攻击还能很好的保持连接,我们这里发送了数据,代理帮我们转发给对方服务器,我们就可以马上断开,代理还会继续保持着和对方连接(我知道的记录是有人利用2000个代理产生了35万并发连接)。

我们假设服务器A对Search.asp的处理时间需要0.01S(多线程只是时间分割,对结论没有影响),也就是说他一秒可以保证100个用户的Search请求,服务器允许的最大连接时间为60s,那么我们使用CC模拟120个用户并发连接,那么经过1分钟,服务器的被请求了7200次,处理了6000次,于是剩下了1200个并发连接没有被处理.有的朋友会说:丢连接!丢连接!问题是服务器是按先来后到的顺序丢的,这1200个是在最后10秒的时候发起的,想丢?!还早,经过计算,服务器满负开始丢连接的时候,应该是有7200个并发连接存在队列,然后服务器开始120个/秒的丢连接,我们发动的连接也是120个/秒,服务器永远有处理不完的连接,服务器的CPU 100%并长时间保持,然后丢连接的60秒服务器也判断处理不过来了,新的连接也处理不了,这样服务器达到了超级繁忙状态。

当然,CC也可以利用这里方法对FTP进行攻击,也可以实现TCP-FLOOD,这些都是经过测试有效的。

网站被CC攻击的症状

1.如果网站是动态网站,比如asp/asp.net/php等,在被CC攻击的情况下,IIS站点会出错提示SERVER IS TOO BUSY,如果不是使用IIS来提供网站服务,会发现提供网站服务的程序无缘无故自动崩溃,出错。如果排除了网站程序的问题,而出现这类型的情况,基本上可以断定是网站被CC攻击了。

2.如果网站是静态站点,比如html页面,在被CC攻击的情况下,打开任务管理器,看网络流量,会发现网络应用里数据的发送出现严重偏高的现象,在大量的CC攻击下,甚至会达到99%的网络占用,当然,在被CC攻击的情况下网站是没办法正常访问的,但是通过3389连接服务器还是可以正常连接。

3.如果是被小量CC攻击,则站点还是可以间歇性访问得到,但是一些比较大的文件,比如图片会出现显示不出来的现象。如果是动态网站被小量CC攻击,还会发现服务器的CPU占用率出现飙升的现象。这是最基本的CC攻击症状。

如果你的网站出现上面所说的被CC攻击的症状之一,请不要慌张,只要联系我们购买一个火伞云APP盾,就可以非常有效的防御各种类型的CC攻击,一劳永逸。

审核编辑黄宇

-

CC

+关注

关注

1文章

47浏览量

28850 -

服务器

+关注

关注

13文章

10093浏览量

90860 -

数据库

+关注

关注

7文章

3993浏览量

67715

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

高防服务器对CC攻击的防御原理是什么?

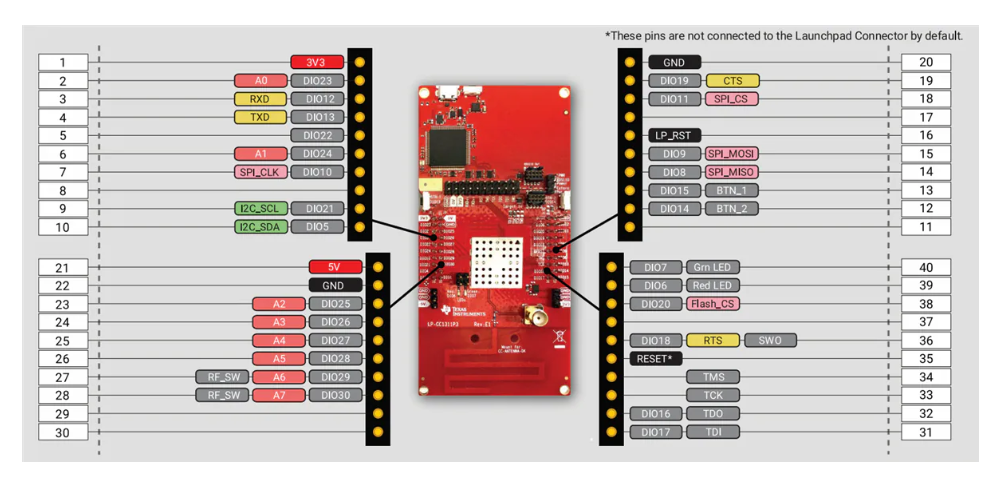

TI CC1311P3 LaunchPad™开发套件技术解析与应用指南

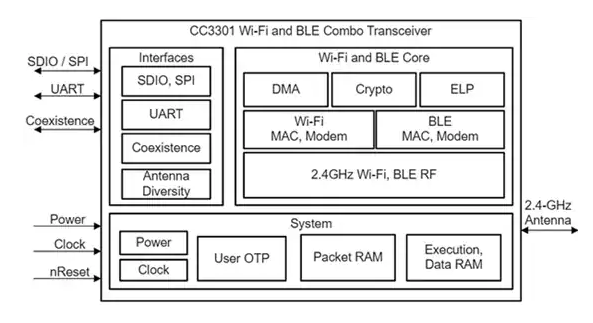

Texas Instruments CC3300与CC3301 SimpleLink™收发器数据手册

交流电源也能有CC和CP功能?

TCP攻击是什么?有什么防护方式?

华为联合发布2024年全球DDoS攻击态势分析报告

华纳云如何为电商大促场景扛住Tb级攻击不宕机?

直流电源CV/CC模式实现原理

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

从STM32WL55JC到STM32WLE5CC的LoRaWAN_FUOTA移植

什么是CC攻击?网站被CC攻击的症状有哪些?

什么是CC攻击?网站被CC攻击的症状有哪些?

评论