如何使用SAST和SCA缓解漏洞

使用SAST 和 SCA来缓解漏洞并不像看起来那么容易。这是因为使用 SAST 和SCA 涉及的不仅仅是按下屏幕上的按钮。成功实施 SAST 和SCA 需要 IT和网络安全团队在整个组织内建立并遵循安全计划,这是一项具有挑战性的工作。

幸运的是,有几种方法可以做到这一点:

1.使用DevSecOps模型

DevSecOps是开发、安全和运营的缩写,是一种平台设计、文化和自动化方法,它使安全成为软件开发周期每个阶段的共同责任。它与传统的网络安全方法形成对比,传统的网络安全方法采用独立的安全团队和质量保证(QA) 团队在开发周期结束时为软件增加安全性。

网络安全团队在使用SAST 和 SCA时可以遵循 DevSecOps模型,通过在软件开发周期的每个阶段实施这两种工具和方法来缓解漏洞。首先,他们应该在创建周期中尽早将 SAST 和SCA 工具引入DevSecOps 管道。具体来说,他们应该在编码阶段引入工具,在此期间编写程序的代码。这将确保:

安全不仅仅是事后的想法

团队有一种公正的方法可以在错误和漏洞达到临界点之前将其根除

虽然很难说服团队同时采用两种安全工具,但通过大量的计划和讨论还是可以做到的。但是,如果团队更愿意仅将一种工具用于 DevSecOps模型,则可以考虑以下替代方案。

2.将SAST和SCA集成到CI/CD管道中

另一种同时使用SAST 和 SCA的方法是将它们集成到CI/CD 管道中。

CI是持续集成的缩写,指的是一种软件开发方法,开发人员每天多次将代码更改合并到一个集中式集线器中。CD,代表持续交付,然后自动化软件发布过程。

从本质上讲,CI/CD管道是一种创建代码、运行测试(CI) 并安全部署新版本应用程序(CD) 的管道。它是开发人员创建应用程序新版本所需执行的一系列步骤。如果没有 CI/CD 管道,计算机工程师将不得不手动完成所有工作,从而降低生产力。

CI/CD管道由以下阶段组成:

来源。开发人员通过更改源代码存储库中的代码、使用其他管道和自动安排的工作流来开始运行管道。

构建。开发团队为最终用户构建应用程序的可运行实例。

测试。网络安全和开发团队运行自动化测试来验证代码的准确性并捕获错误。这是组织应该集成 SAST 和SCA 扫描的地方。

部署。检查代码的准确性后,团队就可以部署它了。他们可以在多个环境中部署应用程序,包括产品团队的暂存环境和最终用户的生产环境。

3.使用SAST和SCA创建整合工作流。

最后,团队可以通过创建统一的工作流来同时使用SAST 和 SCA。

他们可以通过购买尖端的网络安全工具来做到这一点,这些工具允许团队使用同一工具同时进行SAST 和 SCA扫描。这将帮助开发人员以及IT 和网络安全团队节省大量时间和精力。

体验Kiuwan的不同

由于市场上有如此多的SAST 和 SCA工具,组织可能很难为其IT 环境选择合适的工具。如果他们使用 SAST 和SCA 工具的经验有限,则尤其如此。

这就是 Kiuwan的用武之地。Kiuwan是一家设计工具以帮助团队发现漏洞的全球性组织,它提供代码安全(SAST) 和Insights Open Source (SCA)。

Kiuwan 代码安全 (SAST)可以授权团队:

扫描 IT环境并在云端共享结果

在协作环境中发现并修复漏洞

使用行业标准安全评级生成量身定制的报告,以便团队更好地了解风险

制定自动行动计划来管理技术债务和弱点

让团队能够从一组编码规则中进行选择,以自定义各种漏洞对其IT 环境的重要性

Kiuwan Insights Open Source (SCA) 可以帮助公司:

管理和扫描开源组件

自动化代码管理,让团队对使用OSS 充满信心

无缝集成到他们当前的SDLC 和工具包中

审核编辑 :李倩

-

集线器

+关注

关注

0文章

431浏览量

41093 -

自动化

+关注

关注

30文章

5884浏览量

89157 -

漏洞

+关注

关注

0文章

205浏览量

15889

原文标题:kiuwan:结合 SAST和 SCA工具(下)

文章出处:【微信号:哲想软件,微信公众号:哲想软件】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

SLM2004SCA-13GTR 200V高压半桥驱动芯片的可靠性与时序优化设计

什么是CVE?如何通过SAST/静态分析工具Perforce QAC 和 Klocwork应对CVE?

兆芯加入基础软硬件产品漏洞生态联盟

行业观察 | 微软发布高危漏洞更新,涉及 Windows、Office、SQL Server 等多款产品

行业观察 | Azure、RDP、NTLM 均现高危漏洞,微软发布2025年8月安全更新

深度解析:SiLM1040SCA-DG-支持CAN FD与强大保护的±65V故障保护CAN收发器

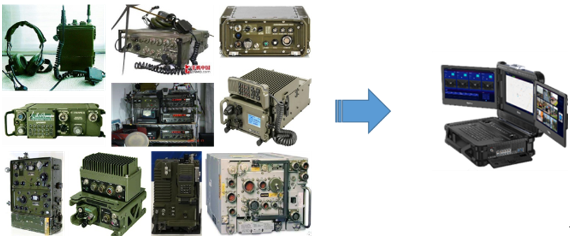

基于SCA的软件无线电系统的概念与架构

如何利用iptables修复安全漏洞

缓冲区溢出漏洞的原理、成因、类型及最佳防范实践(借助Perforce 的Klocwork/Hleix QAC等静态代码分析工具)

微软Outlook曝高危安全漏洞

AMD与谷歌披露关键微码漏洞

华为荣获BSI全球首批漏洞管理体系认证

华为通过BSI全球首批漏洞管理体系认证

DevSecOps自动化在安全关键型软件开发中的实践、Helix QAC&amp; Klocwork等SAST工具应用

如何使用SAST和SCA缓解漏洞

如何使用SAST和SCA缓解漏洞

评论