CSO Online在 2020 年 3 月调查的公司中有 63%表示他们在过去 12 个月中经历过网络攻击。网络攻击通常会捕获或操纵数据以迫使用户主动发布不需要的软件。在与数据泄露相关的恶意软件中,调查发现 94% 的恶意软件来自电子邮件。从那时起,由于 COVID-19,远程工作有所增加,而物联网 (IoT) 继续连接越来越多的智能设备。这些网络攻击每年给公司造成数百万美元的损失,不断增加保护数据的重要性。因此,数据安全比以往任何时候都更加重要。在这里,我们将描述电子邮件网络攻击的原因和预防方法,以及两种越来越流行的新形式。

常规网络攻击

电子邮件网络攻击

通过电子邮件发送的网络攻击可能看起来像这样,从公司高管的地址发送:

“内部审计发现了你在月度财务汇总中造成的错误。请将 175,000 美元转回 EOB 今天在这里设立的管理并购账户,以纠正错误。”

几个警告标志表明此注释有问题:

收件人不知道该事件。

该消息仅提供了对该问题的模糊描述。

尽管看起来来自公司高管,但该电子邮件包含一条警告。高管不会直接与员工解决实际的财务错误;财务会处理的。

该消息要求收件人做一些他在标准做法下不会做的事情(例如将钱转到一个陌生的帐户)。

网络攻击利用了接收者对犯严重错误的恐惧;发件人利用这种恐惧来诱使他点击链接或访问他们用来提取个人信息的网站。跟踪网络攻击电子邮件中的任何链接通常会为发件人提供提取信息的直接路径。

网络钓鱼

网络钓鱼是一种电子邮件攻击。这些电子邮件来自第三方,例如律师或顾问,并且通常会在抄送行中复制公司高管的电子邮件地址。此类消息的接收者认为他或她已经让高管看到了一个严重错误,从而导致惊慌失措的反应。

鱼叉式网络钓鱼和鲸鱼式网络钓鱼

鱼叉式网络钓鱼和鲸鱼式网络钓鱼是更高级的针对性网络钓鱼攻击类型。公司内有权访问相关信息(如商业秘密、新产品或财务洞察)的人员是鱼叉式网络钓鱼的目标。鲸鱼网络钓鱼的目标是可以明显访问关键信息的 C 级管理人员。这些类型的网络钓鱼攻击的目标都不想危及他们的地位,因此当网络钓鱼电子邮件到达时,紧急程度会上升。

软件网络攻击

恶意软件和特洛伊木马

恶意软件和特洛伊木马网络攻击已经存在了一段时间,但它们是最难预防的。恶意软件是下载到用户计算机或手机上的软件,可以传播到其他连接的设备和网络。如果连接到互联网,它可以进入用户的计算机。

顾名思义,木马伪装成有用的程序。典型示例是 Adobe、Microsoft Office,甚至是公司特定的程序。他们使用看起来像他或她使用的程序的图标强迫用户单击危险链接。

新型网络攻击

诈骗

由于智能设备的个性化和便利性,网络钓鱼越来越受到数据窃贼的青睐。这种类型的网络攻击来自短信 (SMS)、WhatsApp 或社交媒体。他们捕食可能放松警惕的受害者。一种诈骗方法是用户向其他人发送短信,其中包含看似机密的信息:

“斯泰西,我不敢相信他们没有购买那支制药股票。看看他们刚刚研发出来的新疫苗!”

收件人(在此示例中未命名为 Stacy)认为他刚刚幸运地得到了一个很好的股票提示。这个链接可以把他带到公司(顺便说一句,文中没有提到)。他认为他发现的那个股票提示会使他的个人信息处于危险之中。

钓鱼

网络钓鱼是一种特别狡猾的网络攻击形式。来电者冒充公司高管或员工留下语音邮件。语音邮件可能来自看起来很熟悉的电话号码。如果声音也很熟悉,通常就足以触发受害者根据他们收到的指示行事。

预防

在物联网时代,信息是一种越来越有价值的商品。许多类型的网络攻击都旨在变得数据丰富。避免电子邮件和消息攻击的一些简单方法是:

对包含链接或附件的神秘、紧急的电子消息持非常怀疑的态度,除非您确定媒体是安全的,否则不要点击。

避免在线输入个人信息。尽管几乎不可能出于门禁内容、购物或其他目的而隐瞒电话号码和电子邮件地址,但每次提交此信息时,泄露的风险都会增加。

阻止您怀疑是恶意的电子邮件地址或电话号码。这是为了避免一个特定的实例,但阻止地址或号码会通知平台或数据提供商受到攻击。此操作允许他们在将来标记发件人。

慎重点击广告和外部链接,这些链接通常位于网页的外围。某些广告可能在原本完全安全的网站上包含恶意软件。

结论

网络攻击对企业和个人构成了无处不在、不断演变的挑战。它们通常会导致数据泄露,使公司每年损失数百万美元的收入,并使个人身份受到损害。因此,实施强大的网络数据安全策略比以往任何时候都更加重要。及时了解更常见的网络攻击类型(例如电子邮件、恶意软件、特洛伊木马、网络钓鱼和网络钓鱼)并采用当前的数据安全措施将大大有助于保护您的宝贵数据和信息。

审核编辑黄昊宇

-

网络攻击

+关注

关注

0文章

331浏览量

24356

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

LMK5B33414EVM网络时钟发生器评估模块技术解析

TCP攻击是什么?有什么防护方式?

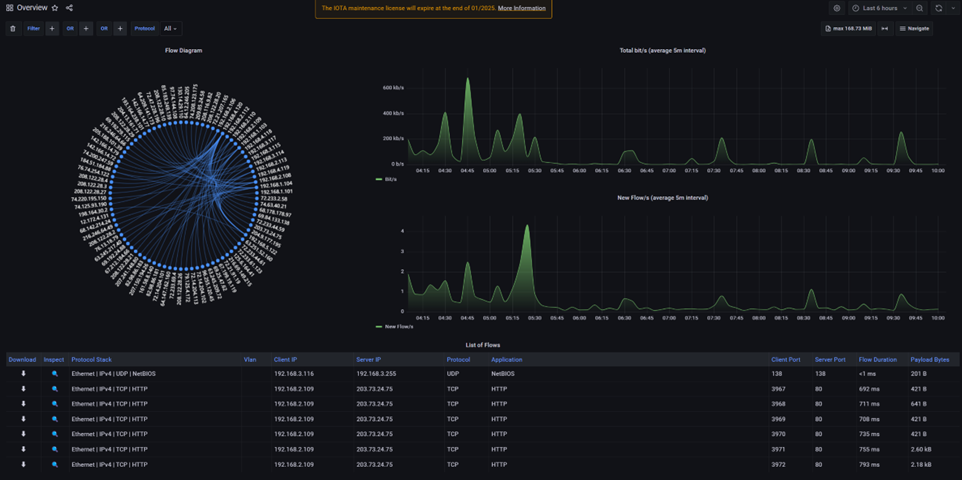

艾体宝干货 IOTA实战:如何精准识别网络风险

IOTA实战:如何精准识别网络风险

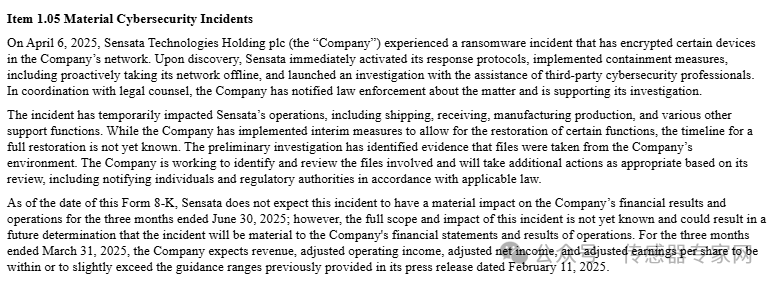

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

华为联合发布2024年全球DDoS攻击态势分析报告

戴尔科技如何助力企业网络安全

常见网络负载均衡的几种方式

使用ADS1258的时候调试了它的两种工作方式,寄存器的值会发生错乱,为什么?

探索国产网络安全整机,共筑5G时代网络安全防护线

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

网络攻击发生的 5 种方式

网络攻击发生的 5 种方式

评论