传统的供应链安全解决方案缺乏复杂性和范围,无法在链中的每个层和环节上解决此类威胁,从而留下了一个巨大的漏洞来保护供应链免受日益严重的网络威胁。

供应链的领导者和提供商需要了解他们当前的安全漏洞所在,以及他们需要投资的地方,以避免网络攻击,以及潜在的永久性安全和声誉风险。

链条中的薄弱环节

供应链是一个自然而然的目标,因为它包含许多不同的活动、人员、实体、信息和资源。链中的链接越多,攻击的机会就越多,特别是如果这些链接仍然容易受到攻击。

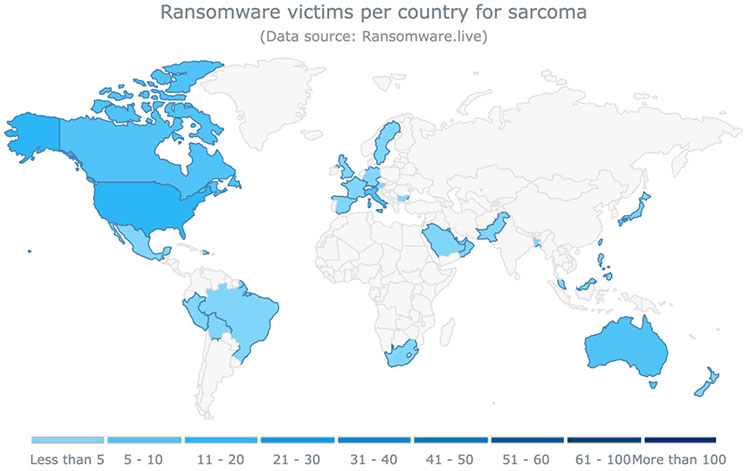

仅在过去一年中,我们就目睹了上述SolarWinds软件开发攻击,多次APT41(双龙)攻击窃取凭据并将恶意软件插入制造产品,甚至对富士康墨西哥工厂的勒索软件攻击。这涉及被盗的未加密文件,受损的加密服务器和已删除的备份数据。

安全性不当的供应链是一个非常脆弱的弱点,其中软件和其他数字信息(例如设备身份)可能会受到损害,替换或复制,以进行欺诈,损害用户隐私,或者在某些情况下甚至危及国家安全。

保护证书、凭据和代码

一个非常脆弱的安全问题领域是个人消费电子产品。其中许多产品(包括手机、平板电脑、电缆调制解调器、路由器、IoT 设备和数字娱乐设备)都预安装了用于保护私人用户信息的数字证书。除了数字交易中的内容和服务提供商信息之外,所有这一切都是如此。但是,即使在部署产品之后,这些证书中的任何一个的单个妥协都可能构成整个供应链的妥协。

这些设备的生产过程特别容易受到数字证书的大规模利用,并且随着许多供应链的彻底全球化,制造商可以从多个方向预测这些攻击。传统的工厂环境往往受到自然界的严格控制,可能无法充分保护加密材料。

此外,制造过程中的简单安全程序可能容易受到攻击。一个常见示例是复制和备份数据和代码。无论是有意还是无意,这都可能导致复制独特的数字身份 - 这是一个非常严重的安全违规行为。

凭据交付系统必须确保安全凭据不容易受到网络攻击,并且不会安装到多个设备或应用程序中。管理设备证书和凭据是供应链安全的关键要素。

确定安全配置的优先级

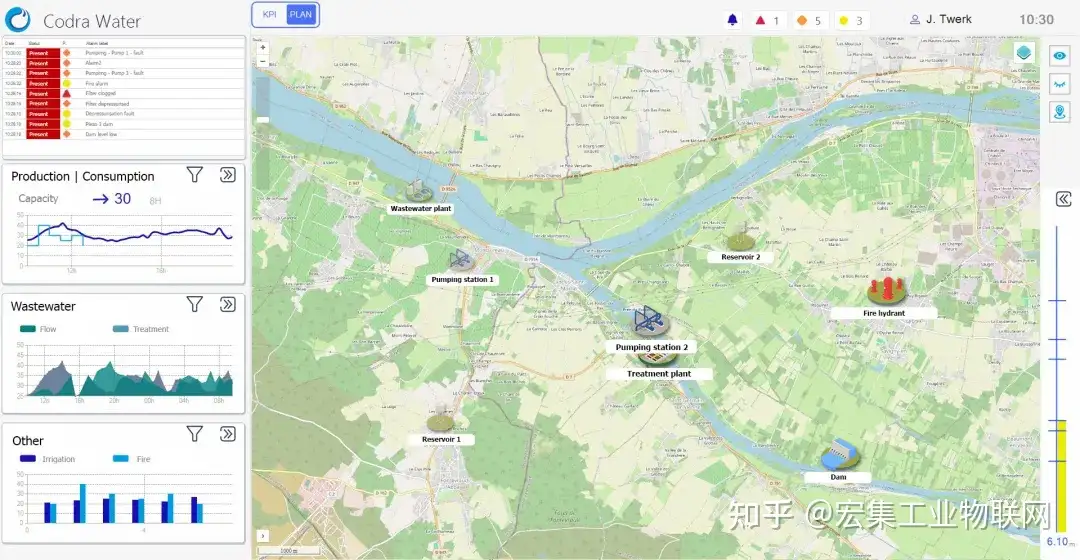

为了安全地管理数字证书和凭据,供应链配置架构必须全面,涉及多层加密和完整性检查,以确保整个供应链保持安全 - 即使特定网络节点或加密层受到损害。

安全团队必须整合一个框架,其中包括广泛使用硬件安全模块、加密令牌、多层加密和端到端反克隆措施,这些措施可以扩展到整个全球基础架构。

寻找合适的解决方案

康普已经建立了一个托管解决方案。安全凭证配置的系统体系结构考虑到了这些元素,优先将密钥生成、PKI 服务器(具有硬件安全性的关键服务器)以及将软件开发工具包 (SDK) 直接集成到制造设备的软件和固件中。

在这样的架构中,需要注意的关键要素是将多层安全作为纵深防御策略的一部分,确保在任何一层发生故障时提供故障保护。在设置自己的系统或与供应商合作时,请确保解决方案包含此多层策略,无论是反克隆措施,还是在短时间内扩展到数百万个新数字标识的灵活性(或者理想情况下,两者兼而有之)。

凭借正确的意识,以及正确的技术、托管服务和经验丰富的安全专家团队,服务提供商可以确保其固有的易受攻击的供应链不会成为网络犯罪的受害者。

审核编辑:郭婷

-

服务器

+关注

关注

13文章

10093浏览量

90856

发布评论请先 登录

北斗智联荣获ISO/SAE 21434汽车网络安全流程认证

攻击逃逸测试:深度验证网络安全设备的真实防护能力

工业互联网架构的安全层是如何保障网络安全的

OEM 必须投资供应链网络安全最佳实践

电商API安全最佳实践:保护用户数据免受攻击

洞察分享 在万物互联的时代,如何强化网络安全,更有效地保护工业基础设施?

TCP攻击是什么?有什么防护方式?

为您揭秘工业网络安全

华为联合发布2024年全球DDoS攻击态势分析报告

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

如何保护您的易受攻击的供应链免受网络安全风险和攻击

如何保护您的易受攻击的供应链免受网络安全风险和攻击

评论