当领导者对其网络防御将如何以及在何处受到攻击有深入的了解时,他们就会调动资源来加强目标区域。这种策略既适用于战争,也适用于黑客攻击。对于制造公司来说,其企业网络中常见的薄弱环节是其生产网络。

为了建立安全的制造,必须由高级领导团队领导的风险管理职能/团队解决几个企业方面的问题。这种风险管理方法的基础是基于:

全体员工的安全意识,因为大多数违规行为都是人为错误的结果

确保产品设计和产品生命周期的安全,从一开始就设计安全性

运营技术 (OT) 网络的最佳实践安全性,并认识到信息技术 (IT) 安全不是 OT 安全性

有了这些和其他内部系统相关项目,重点必须放在接入点上,例如:

安全处理运输和接收

实施安全 IT 和 OT 网络的供应商和客户

产品、防伪、取证和客户使用的安全标识符

定期收集有关安全性有效性(或低效率)的证据

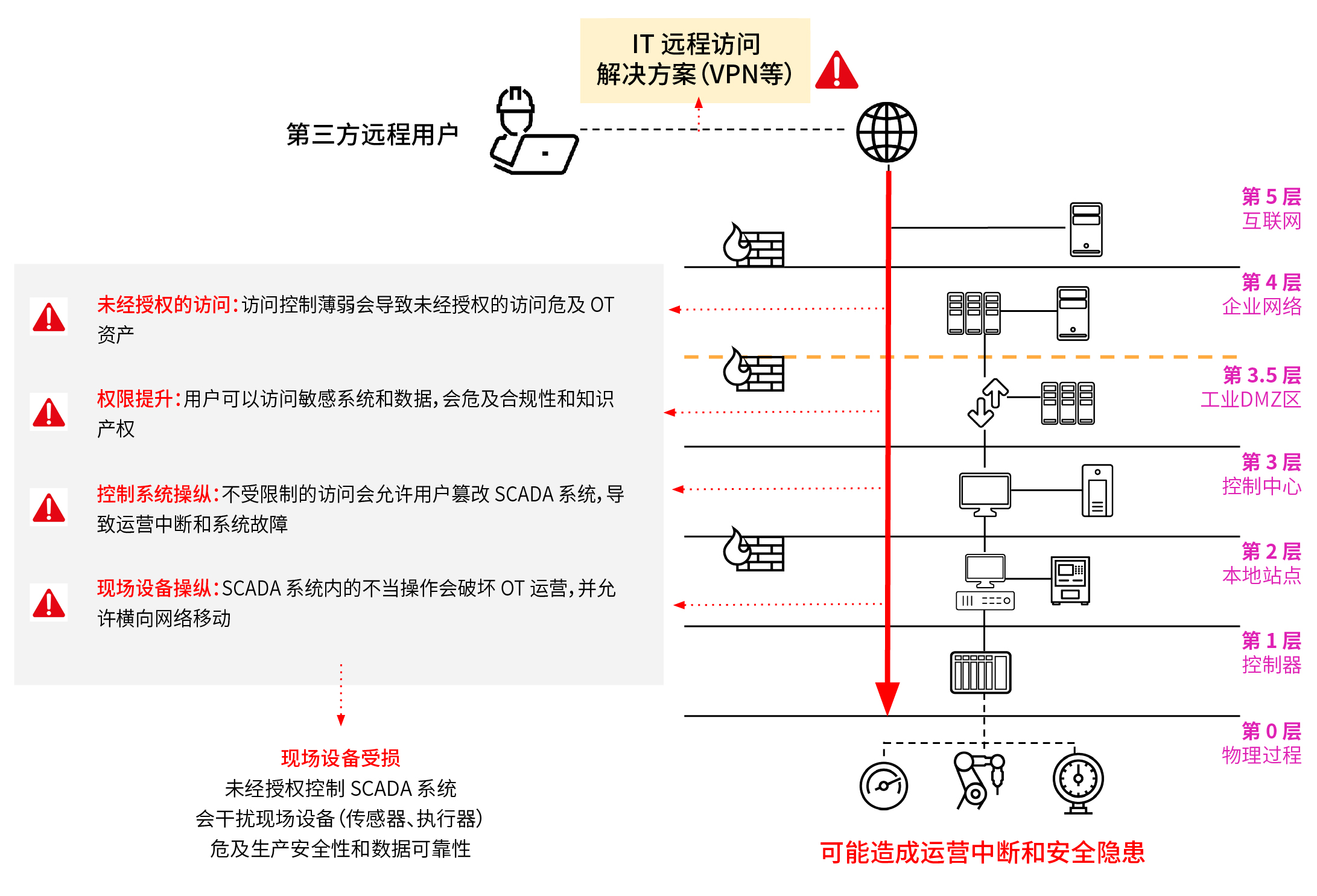

为了有效、可信和安全的制造必须包括对IT和OT网络的保护,同时考虑到物联网(IoT)设备、工业控制系统(ICS)、监控和数据采集(SCADA)系统以及相关环境是最脆弱的。

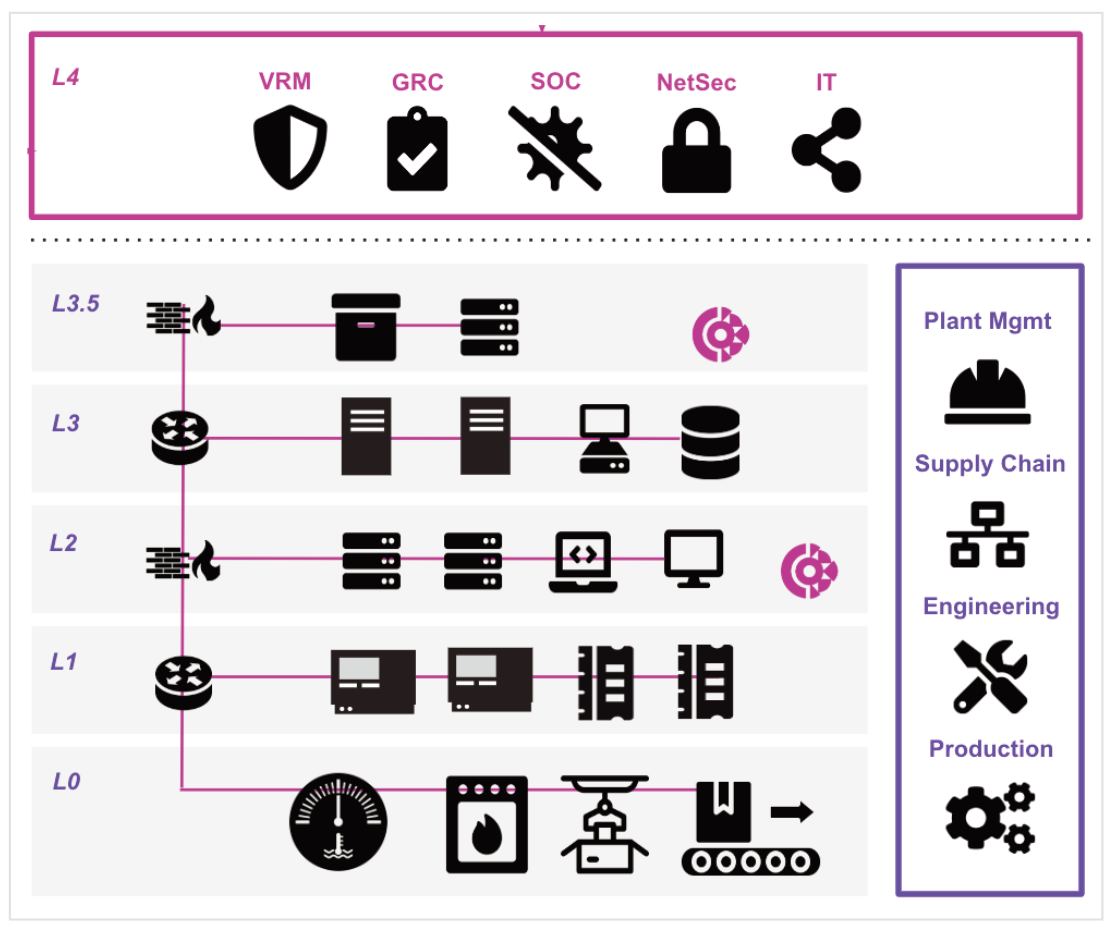

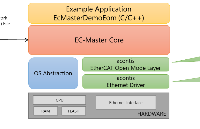

[图1|图中显示了 IT 和 OT 安全性之间的差异。

安全差异:OT 和 IT 网络

与构建和使用OT网络的人相比,保护IT网络的人的心态存在很大差异。拥有OT网络的公司在让PC和服务器等设备与ICS通信时遇到了重大问题,因为OT网络基于OT协议,使得TCP / IP和OT网络之间的链接变得脆弱。很少有人知道如何使它们工作以及如何使它们保持工作。因此,使用网络的人强烈抵制改变任何事情。在这种心态下,具有未打补丁的Windows XP PC的OT网络或运行更旧版本的Windows的系统并不少见。

另一个主要区别是IT网络通常不关心延迟,因此将重复时间减慢数百毫秒或更长时间的安全软件不是问题。相比之下,OT网络可能具有对超过10 ms延迟的零容忍度的设备。这些设备通常无法在应用了常见 IT 网络安全原则的网络上运行。

最后,IT安全的首要主题是CIA -机密性,完整性和可用性-这意味着它可以在您需要时出现。OT网络中最重要的问题是安全性 - 尽一切努力确保在操作过程中没有人死亡。

[图2 |IT和OT安全之间的差异需要不同的方法。

多年来,业界一直在努力创建一种标准化的方法来提高工厂安全性。例如,国际自动化学会(ISA)定义了一种通用的安全架构,用于保护OT网络,称为ISA99,也称为IEC 662443。

此安全体系结构有意将实现“详细信息”留给客户。通过这样做,即使安全技术不断发展和变化,架构仍然具有相关性。可信计算组 (TCG) 定义了支持实现 ISA99 体系结构的信任技术。

飞地和管道

典型的工厂OT网络包括许多设备,这些设备几乎没有或根本没有自我防御能力。在ISA99中,该架构没有处理某些设备可以保护自己而其他设备无法保护自己的想法,而是假设没有一个端点设备可以保护自己。该体系结构规定根据某些逻辑(例如特定工厂中的所有设备)对端点设备进行分组。

在 ISA99 术语中,这称为“安全区”,安全区受基于网络的安全技术保护。任何位于安全区外部的电信链路都称为“管道”,用于保护安全区的所有安全技术都存在于管道中。为了提高安全性,每个安全区都应具有尽可能少的管道,并且每个管道都必须具有一个受信任的、高度安全的网关,并在该网关中加入安全区。

为了建立安全区和管道的可信度,TCG 使用专用的安全硬件来保护机密和完整性信息(哈希值)。这包括受信任的平台模块 (TPM) 和自加密驱动器 (SED)。借助此技术,设备可以在发生任何通信之前相互监督并验证凭据。

对于不支持 TCG 兼容硬件的旧版产品,TCG 的可信网络通信 (TNC) 可以创建信任证据。它为网络访问控制提供了一个开放的架构,以及一套定义互操作性的标准。此方法的一个好处是,任何基于 Linux 或 Windows 的设备都可以运行收集完整性信息的客户端。

信任我们的OT网络

安全OT网络始于董事会和高级管理层的承诺,即进行风险评估,以确定IT和OT网络的安全性要求。随着IT和OT风险管理功能的到位以及安全意识的建立,下一步是确保企业在设计上是安全的。实现更高级别安全性的可用工具包括开放标准安全体系结构以及在这些体系结构中使用启用信任和安全技术。

审核编辑:郭婷

-

控制系统

+关注

关注

41文章

6893浏览量

113563 -

Linux

+关注

关注

88文章

11628浏览量

217980 -

服务器

+关注

关注

13文章

10094浏览量

90883

发布评论请先 登录

发布新一代Anybus Atlas2 Plus——实现永久性OT网络监控的革新解决方案

看不见的安全防线:信而泰仪表如何验证零信任有效性

OT网络流量分析的突破口:IOTA助力安全与效率双提升

罗克韦尔如何守护OT平台安全

罗克韦尔浅谈OT终端安全的误区

网络化物理系统(CPS)中网络分段的 5 个步骤

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

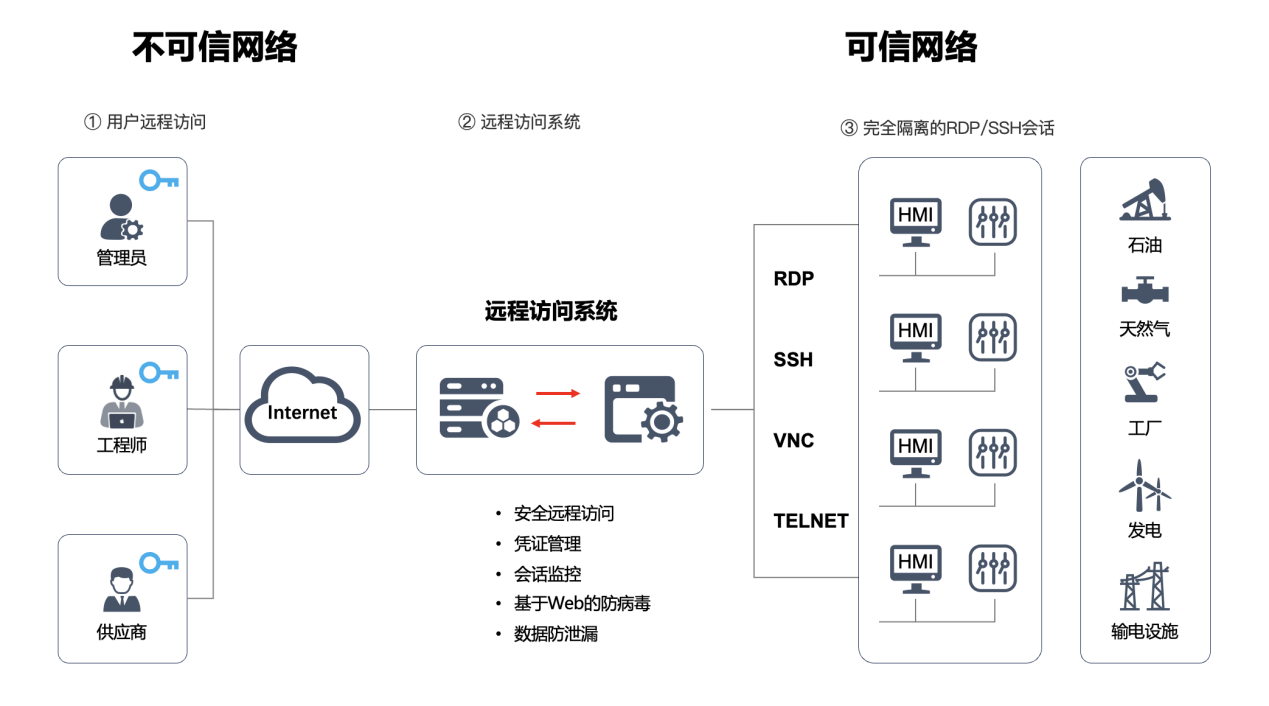

使用 Claroty SRA 优化第三方 OT 远程访问

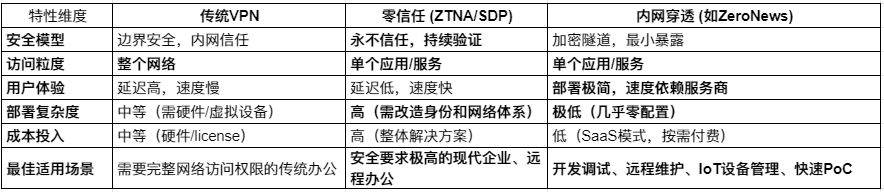

关于OT & IIOT系统远程访问的零信任安全

保护工厂的OT网络和信任的作用

保护工厂的OT网络和信任的作用

评论