1、窃听:攻击者通过监视网络数据获得敏感信息,从而导致信息泄密。主要表现为网络上的信息被窃听,这种仅窃听而不破坏网络中传输信息的网络侵犯者被称为消极侵犯者。恶意攻击者往往以此为基础,再利用其它工具进行更具破坏性的攻击;

2、重传:攻击者事先获得部分或全部信息,以后将此信息发送给接收者;

3、篡改:攻击者对合法用户之间的通讯信息进行修改、删除、插入,再将伪造的信息发送给接收者,这就是纯粹的信息破坏,这样的网络侵犯者被称为积极侵犯者。积极侵犯者截取网上的信息包,并对之进行更改使之失效,或者故意添加一些有利于自己的信息,起到信息误导的作用;

4、拒绝服务攻击:攻击者通过某种方法使系统响应减慢甚至瘫痪,阻止合法用户获得服务;

5、行为否认:通讯实体否认已经发生的行为;

6 、电子欺骗 通过假冒合法用户的身份来进行网络攻击,从而达到掩盖攻击者真实身份,嫁祸他人的目的;

7、非授权访问:没有预先经过同意,就使用网络或计算机资源被看作非授权访问。它主要有以下几种形式:假冒、身份攻击、非法用户进入网络系统进行违法操作、合法用户以未授权方式进行操作等;

8、传播病毒、通过网络传播计算机病毒,其破坏性非常高,而且用户很难防范。如众所周知的CIH病毒、爱虫病毒、红色代码、尼姆达病毒、求职信、欢乐时光病毒等都具有极大的破坏性,严重的可使整个网络陷入瘫痪。

审核编辑:符乾江

-

网络

+关注

关注

14文章

8130浏览量

93083 -

网络安全

+关注

关注

11文章

3449浏览量

62959

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

网络通讯的结构及地址

虹科车辆网络通讯测试主板:双系统适配 × 工业级稳定 × 零门槛部署

智慧路灯网络安全入侵监测

关于三菱PLC的网络通讯时的‘生存确认’参数

stm32cubeide生成的lwip网络通讯任务跑起来都很正常,为什么一旦加独立看门狗之后就会卡死呢?

屏蔽双绞线和屏蔽网络通讯线的区别有哪些

HTTP网络通讯过程

龙芯网络安全国产主板,互联网时代信息安全的保障

中兴通讯荣获TÜV南德无线基站产品RED DA网络安全认证

华纳云企业建立全面的网络安全策略的流程

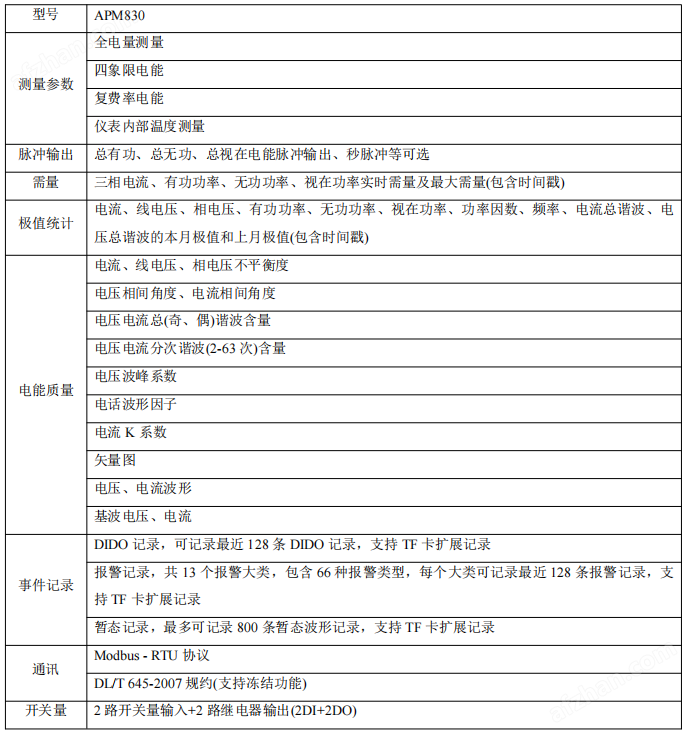

安科瑞APM830电能质量型网络电表 支持Profibus通讯 带CPA认证

网络通讯面临的安全威胁都有哪些

网络通讯面临的安全威胁都有哪些

评论