近几年来,勒索软件相关的安全事件在全球频繁爆发,引起了大众的重视。2017年一种名为“WannaCry”勒索病毒席卷全球近百个国家和地区。只经过了一个周日,WannaCry 就传播到了 150 多个国家的近 20 万台电脑。2018年11月,又一起勒索事件出现——旧金山MUNI城市捷运系统受到勒索加密勒索软件攻击,所有的售票站点都显示出“你被攻击了,所有数据都被加密“,攻击者发出公告索要100比特币,也就是70000多美元。勒索软件影响的客户包括中小企业的业务信息系统,甚至包括个人终端,移动设备。又因为它不像一般攻击事件,其发起者只想访问数据或者获取资源,勒索者有时既想要数据,更要钱。所以近年来,勒索软件越来越得到人们的重视。

一、勒索软件的由来

其实,早在1996年美国的Young等人就第一次提出了加密病毒的概念,并命名为Cryptovirology,进而提出通过结合加密算法和计算机病毒可以实现访问用户关键数据,加密用户文件来勒索钱财的目的,这就是勒索软件的雏形。勒索软件的本质是感染计算机并限制用户对计算机及其文件访问的恶意软件。勒索软件是通过网络勒索金钱的常用方法,它是一种网络攻击行为,可以立即锁定目标用户的文件、应用程序、数据库信息和业务系统相关的重要信息,直到受害者支付赎金才能通过攻击者提供的秘钥恢复访问。随着网络技术的发展,这类加密病毒不断发展,传播方式日益多样,影响范围迅速扩大,攻击能力逐渐增强。

勒索形式主要是要求被感染用户支付赎金以解除限制,赎金形式包括真实货币、比特币或其它虚拟货币。比特币具有良好的匿名性,难以追踪。同时,很多勒索软件的交易是通过暗网进行的,这种网络对于传递的信息全程加密,匿名传递,追溯难度非常大。

二、勒索软件的感染途径

勒索软件的常见感染方式包括:垃圾邮件附件、开发套件、钓鱼网站、恶意广告等。勒索软件的攻击对象不仅是缺乏系统防护的个人用户,还包括警察局、消防队、医院、学校、大坝、电网等重要的公共基础设施。

三、勒索软件的攻击方式

勒索软件的攻击手段多样,根据是否运用加密算法来加密用户文件,可以分为非加密型勒索软件和加密型勒索软件。非加密型勒索软件不对用户文件进行加密。典型的非加密型勒索软件只是对用户主机进行锁屏,或者修改分区表和主引导记录MBR(Master Boot Record)。加密型勒索软件运用加密算法对用户文件进行加密。根据加密文件所用的加密算法类型可以分为对称加密勒索软件、公钥加密勒索软件和混合加密勒索软件。

勒索病毒文件一旦进入本地,就会自动运行,同时删除勒索软件样本,以躲避查杀和分析。勒索软件专门以用户文件为攻击目标,一般通过某种嵌入式文件扩展名列表来识别用户文件和数据。勒索软件还会通过编程避免影响某些系统目录,以确保负载运行结束后,系统仍然保持稳定,以使客户能够支付赎金。勒索病毒利用本地的互联网访问权限连接至黑客的C&C服务器,进而上传本机信息并下载加密私钥与公钥,利用私钥和公钥对文件进行加密。除了病毒开发者本人,其他人是几乎不可能解密。加密完成后,此类恶意软件通常会自我删除,通过修改壁纸或留下某种形式的文档指示受害者如何支付赎金,以重新获得对加密文件的访问权限。勒索软件变种类型非常快,对常规的杀毒软件都具有免疫性。攻击的样本以exe、js、wsf、vbe等类型为主,对常规依靠特征检测的安全产品是一个极大的挑战。

四、勒索软件防御技术

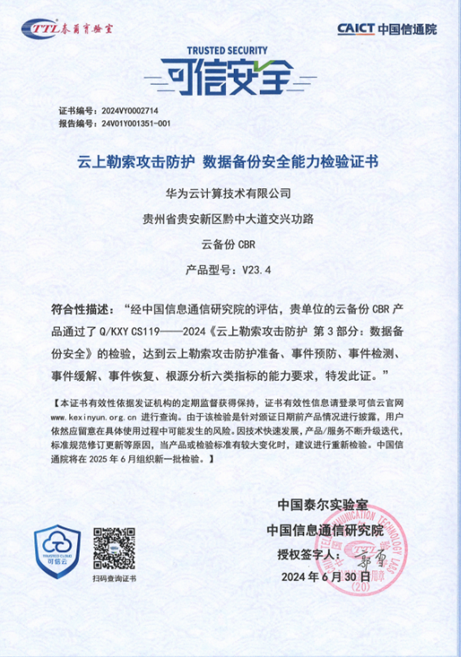

目前针对勒索软件的防护技术,主要分为两大类,一是根据勒索软件行为特征进行检测,二是通过数据备份技术进行数据恢复。勒索软件的检测技术主要通过分析勒索软件的文件系统的操作、网络流量或加密算法等特征进行,利用数据备份技术实现数据恢复主要是通过云存储、日志文件系统或者增加本地额外存储设备等方式进行。

五、我们可以怎么做?

针对勒索软件的防御工作,企业和个人可以做到:定期数据备份与恢复,阻止恶意的初始化访问,搭建具有容灾能力的基础架构,强化网络访问控制,定期进行外部端口扫描,建立全局的外部威胁和情报感知能力,建立安全事件应急响应流程和预案。

作者:徐丽娟

-

应用软件

+关注

关注

0文章

53浏览量

9375 -

勒索软件

+关注

关注

0文章

39浏览量

3855

发布评论请先 登录

华为携手重庆电信成功完成APT安全防御试点

攻击逃逸测试:深度验证网络安全设备的真实防护能力

高防服务器、高防IP、高防CDN:三种主流防御方案对比

高防服务器对CC攻击的防御原理是什么?

行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

华为星河AI融合SASE解决方案如何防御勒索攻击

Commvault Cloud平台如何应对勒索软件攻击

Microsoft AD究竟有多重要

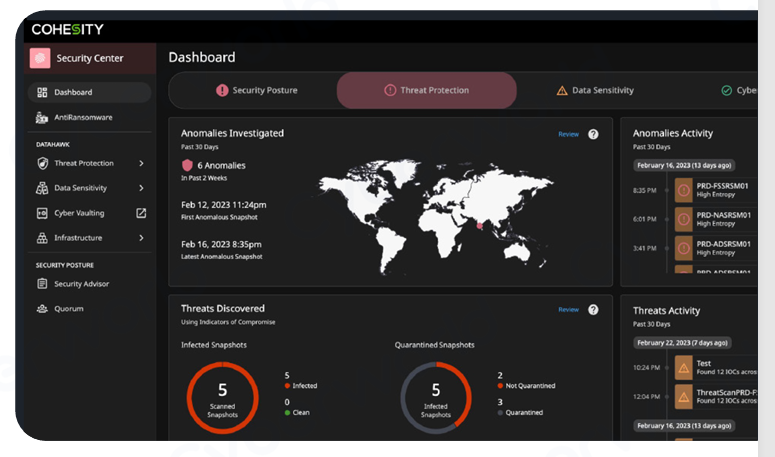

Cohesity DataHawk 加强网络响应和快速恢复干净的数据

Cohesity与Nutanix提供由AI驱动的数据安全和管理

TCP攻击是什么?有什么防护方式?

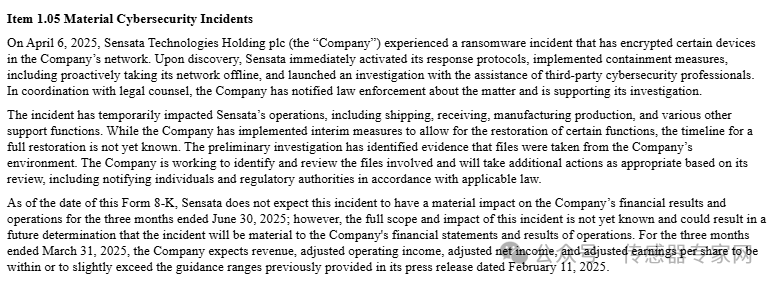

美国传感器巨头遭黑客敲诈勒索,中国员工放假一周!

戴尔科技如何助力企业网络安全

节日将至,您的数据上保险了吗

勒索软件的攻击与防御详解

勒索软件的攻击与防御详解

评论