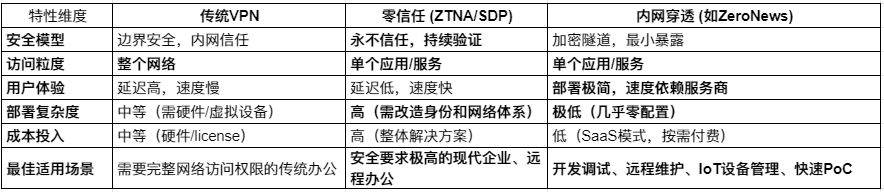

6月12日,数篷科技正式发布新产品DAAG零信任应用访问网关。DAAG是一款轻量化的零信任解决方案,可以帮助任何规模的企业快速解决内部众多业务系统的统一身份验证、访问权限管理等问题,无缝实现与互联网的对接,迈向零信任访问架构。

随着企业的快速发展和信息化水平的提高,企业内部的各种信息化系统越来越多,这些系统的架构和设计参差不齐,权限散落在不同的部门中,管理复杂、审计缺失。对于CTO、CSO和业务安全负责人来说,理清这些系统的关系、建立统一认证和集中化管理是个极其复杂且不得不做的事情。同时,随着远程办公、跨组织协作等企业运作方式的多样化,内部业务系统安全发布到互联网访问也是企业IT部门需要提供的支持和服务。数篷科技DAAG正是帮助企业轻松解决这个问题的利器。

通过部署DAAG零信任应用访问网关,企业可以实现:

图:DAAG产品部署架构

DAAG零信任应用访问网关为企业提供了强大的能力:

“未来是万物互联和开放的世界,是数据驱动的世界。企业的数字化转型是历史的必然,这也是一场技术的升级和革命。基于系统化的思路和零信任的框架,数篷科技希望在这场变革中为企业从基础架构的角度提供优秀的技术服务,让企业在新的环境下实现敏捷、高效、安全和持续的业务运营。”数篷科技CEO刘超说,“而基础架构的升级和变革是复杂的系统工程,我们希望通过DAAG便捷化的功能和优良的性能帮助企业轻松迈出数字化转型第一步。”

数篷科技CTO杨一飞介绍:“DAAG在兼容性、权限模型、可用性、性能等方面具有独特的优势。DAAG可以广泛适配企业内部应用系统,让企业认证对接更简单、用户体验更好;其先进的ABAC动态权限模型,让企业应对大规模高复杂的权限管理场景更灵活、成本更低;其分布式高性能工程架构,让企业规模化应用透明化,可靠性更高、性能更好。DAAG帮助企业一体化管控内部应用访问,快速落地零信任架构。”

贝壳找房安全和风险中心高级总监吴玉洁评价:“贝壳网作为国内房地产行业互联网与数字化转型的领先企业,内部业务应用复杂多样,发展成熟度各不相同。庞大的企业应用矩阵和分布于全国的组织机构,让统一访问控制成了一个不可规避、充满挑战的课题。数篷科技的DAAG产品很好地解决了组织机构复杂性和业务应用多样性交叠的权限管理难题;DAAG实施方便、运维简单,员工使用无感,在满足贝壳网安全要求的同时,快速、有效地支撑了规模化应用部署。”

2019年数篷科技发布了首款面向数据安全的零信任解决方案DACS(零信任终端安全工作空间),把零信任架构从访问控制级别提升到数据安全级别,让企业实现数据可以用但未经授权拿不走的效果。

随着DAAG的推出,数篷科技可以帮助更多的企业尽快体验到零信任架构的优势和收益,实现信息系统改造和安全架构升级。

责任编辑:gt

-

数据

+关注

关注

8文章

7314浏览量

93941 -

网关

+关注

关注

9文章

6429浏览量

55550

发布评论请先 登录

芯盾时代助力某省烟草专卖局构建零信任SDP

Jtti.cc零信任安全防护架构实施在VPS云服务器构建指南

芯盾时代与某央企合作建设零信任安全网关

芯盾时代零信任安全网关的应用场景

芯盾时代参编零信任体系团体标准发布

芯盾时代新一代零信任防护体系筑牢智能时代安全基座

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

芯盾时代零信任SDP开启智能安全新时代

华为 Flexus 云服务器 X 实例实测 - 零信任访问方案 Next Terminal

数篷科技推出DAAG零信任解决方案,实现迈向零信任访问架构

数篷科技推出DAAG零信任解决方案,实现迈向零信任访问架构

评论