01

引 言

无线网络(WiFi)技术作为现代信息社会的基石,俨然成为日常生活与生产环境中不可或缺的服务。从智能家居到工业物联网,WiFi凭借其便捷性与高带宽特性,成为全球数十亿设备接入互联网的核心纽带。然而,随着应用场景的爆发式增长,其潜在的安全风险也日益凸显。攻击者通过协议漏洞、配置缺陷等手段,可窃取敏感数据、劫持网络会话甚至攻击关键基础设施,导致隐私泄露、财产损失乃至社会信任危机。

近年来,针对WiFi协议的网络安全事件频发,暴露出传统安全机制的不足。例如,WPA2协议因“密钥重装漏洞”(KRACK攻击)被全面破解,导致数亿设备面临中间人攻击威胁;公共WiFi热点的“钓鱼”陷阱,使普通用户沦为数据泄露的受害者。

本文旨在系统分析WiFi协议的安全缺陷及攻击技术,结合典型案例与防御策略,探讨如何构建更健壮的无线网络防护体系。

02

协议基础和安全机制

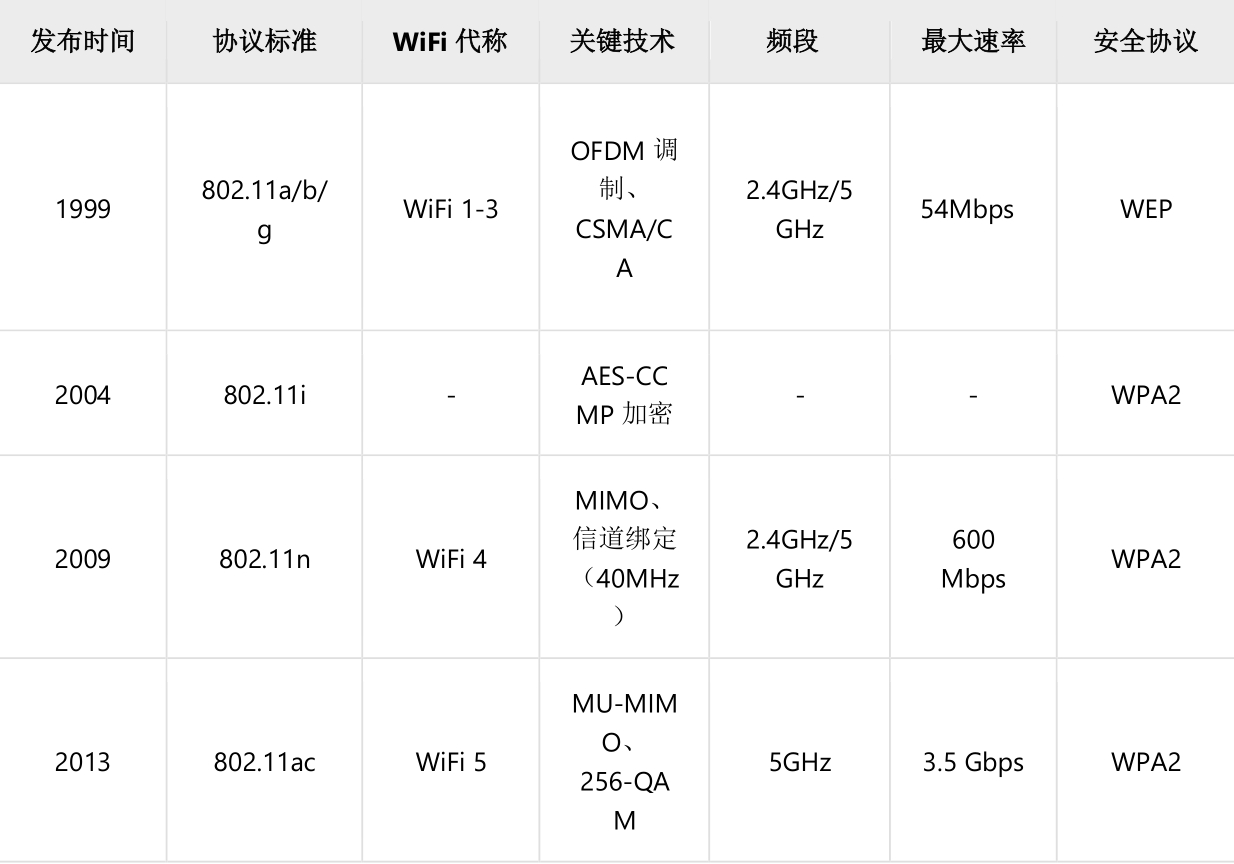

WiFi技术基于IEEE 802.11协议标准,从1997年第一代协议802.11诞生以来,经历了多次迭代升级[1],如下表所示。早期版本(如802.11a/b/g)主要使用2.4GHz和5GHz频段,通过OFDM(正交频分复用)技术提升传输速率,但受限于信道干扰和覆盖范围。随着WiFi 4(802.11n)、WiFi 5(802.11ac)到最新WiFi 6(802.11ax)的演进,核心技术逐步引入多用户MIMO(多输入多输出)、OFDMA(正交频分多址)等特性,显著提高了网络吞吐量和设备并发连接能力。然而,技术革新的同时,其安全机制始终面临严峻挑战。

表1 802.11协议发展历史

早期的WiFi安全协议WEP(Wired Equivalent Privacy)采用RC4流加密算法,但其设计存在致命缺陷[2]:一是初始向量(IV)长度仅24位,导致密钥易被重复使用;二是CRC校验机制缺乏完整性保护,攻击者可篡改数据包而不被发现。研究人员仅需捕获数万数据包即可通过工具(如Aircrack-ng)破解WEP密钥,使其彻底失去防护价值。

为弥补WEP漏洞,2003年推出的WPA[3](WiFi Protected Access)引入临时密钥完整性协议(TKIP),动态生成密钥并增加消息完整性校验(MIC)。然而,TKIP仍基于RC4算法,且加密流程复杂,难以应对高级攻击。

2004年发布的WPA2(802.11i标准)成为主流安全协议,核心改进是采用AES-CCMP(计数器模式密码块链消息认证码协议)取代TKIP。AES算法在加密强度与效率上远超RC4,同时CCMP通过CTR加密和CBC-MAC认证双重机制保障数据机密性与完整性。尽管如此,WPA2并非无懈可击。2017年曝光的KRACK攻击[4](密钥重装攻击)利用四次握手协议漏洞,强制客户端重复使用随机数(Nonce),导致加密密钥被破解,暴露了协议设计层面的深层隐患。

2018年推出的WPA3进一步强化安全机制:SAE(Simultaneous Authentication of Equals)协议:首先取代预共享密钥(PSK)握手,通过抗暴力破解的“Dragonfly”算法实现密钥协商,防止离线字典攻击;其次采用增强加密:强制使用192位AES-GCMP加密(企业模式),提升量子计算威胁下的安全性;最后增加了前向保密:即使长期密码泄露,历史会话密钥仍不可逆推。

然而,WPA3仍被研究人员发现Dragonblood漏洞[5],攻击者可利用侧信道攻击获取SAE握手信息,反映安全升级需持续对抗新兴威胁。

03

常见WiFi网络安全攻击

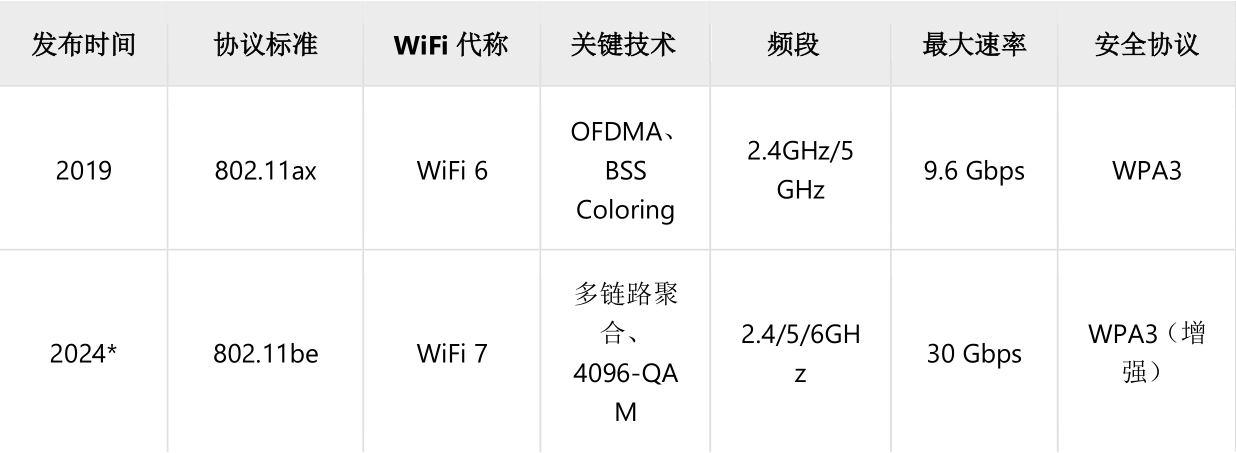

(1)首先介绍的攻击类型是最常见的被动监听:这种攻击类型是通过无线网卡进入混杂模式,选择开启monitor模式捕获原始的802.11报文或是managed模式捕获数据内容去实现。通过WiFi流量的监听进而提取敏感信息。

图1 被动监听

最普遍的案例莫过于对WEP密钥的破解:由于WEP使用静态密钥和重复初始向量(IV),攻击者可通过收集足够数量的IV(约5万-20万数据包)快速还原密钥[6]。

防御措施也比较容易,即禁用WEP,升级至WPA2/WPA3加密协议。

(2)接着是中间人攻击(MITM):这类攻击的基本思路就是伪装成中继节点,截获受害者的数据并进行身份欺骗之类的操作。

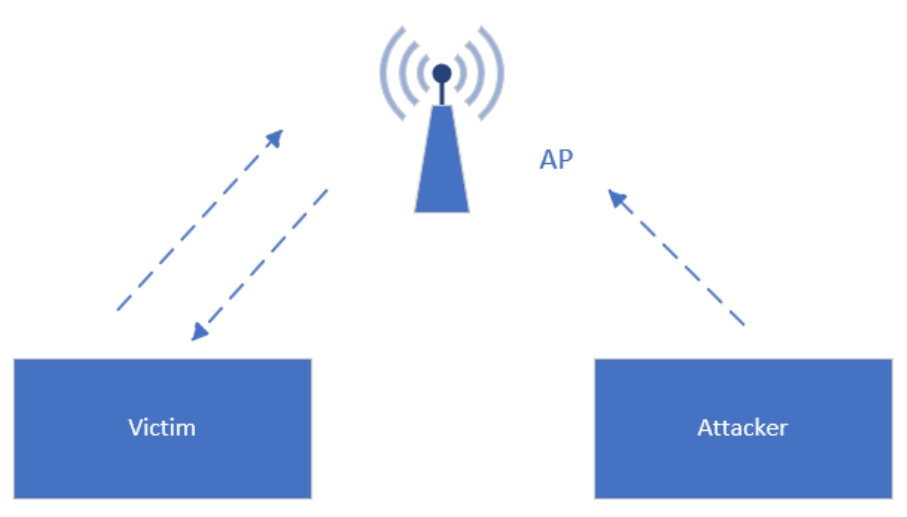

① 子类型1:Evil Twin攻击

攻击原理是通过伪造与合法热点同名的开放网络(例如”Free_WiFi”),诱骗用户连接后劫持流量。

图2 Evil Twin攻击

攻击流程大致如上图所示,攻击者会提升节点发射功率以便受害者尝试连接时选择发射功率更强的攻击者节点。接着攻击者可能会使用大量伪造成受害者向正常AP发送取消认证帧,使得正常AP主动与受害者断开连接,从而创造出诱骗受害者连接攻击者节点的条件。在受害者连接上攻击者节点后,用户所有流量经攻击者设备转发(通常借助iptables NAT规则),攻击者可以使用Wireshark或BetterCAP截取明文HTTP请求、DNS查询,甚至发起SSL剥离攻击(强制降级HTTPS为HTTP)。

防御措施可以从用户端和AP端两方面实施:对于用户端,需要手动确认网络真实性(如检查MAC地址或要求员工提供WiFi名称);使用VPN加密所有流量,避免明文传输;禁用设备自动连接“已知网络”功能。对于AP端可以启用帧保护,防止取消认证攻击,布置无线入侵检测系统监测伪造AP。

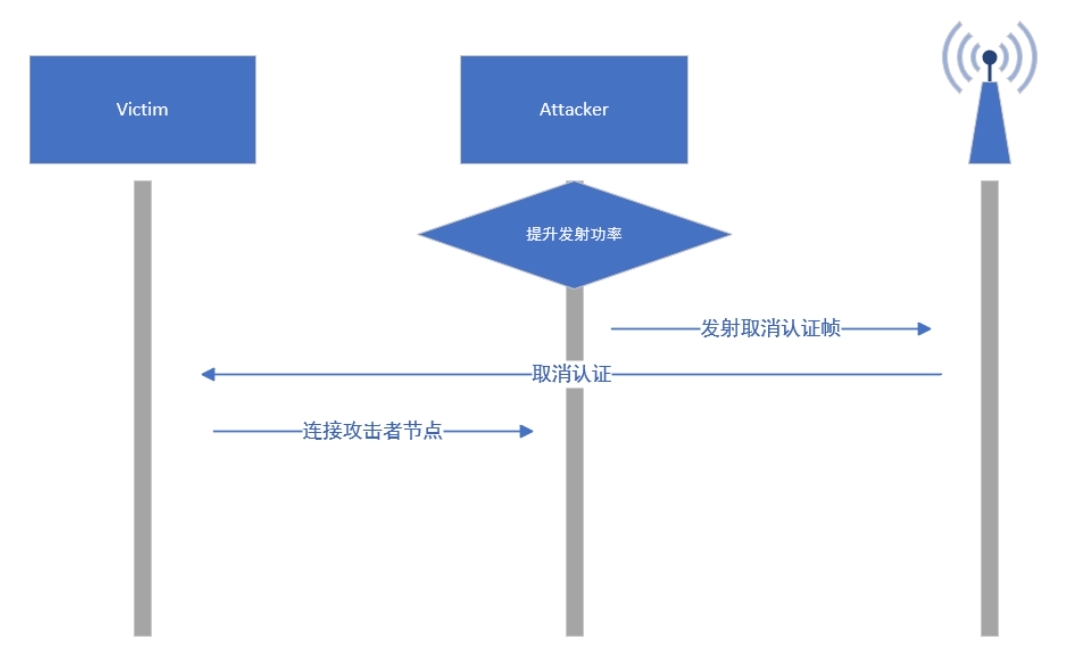

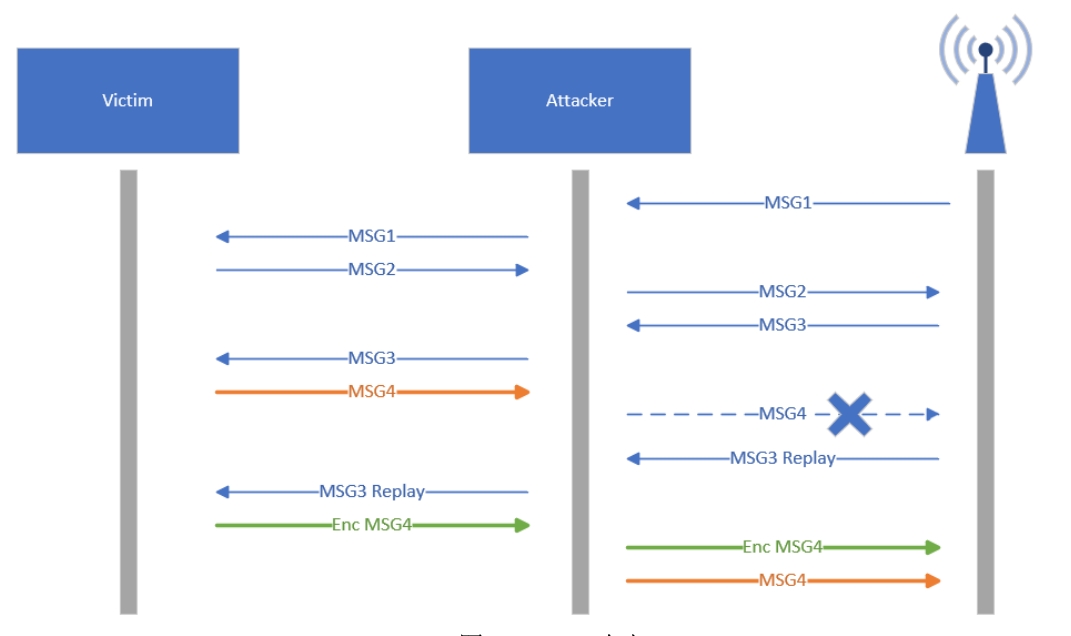

② 子类型2:KRACK攻击

攻击原理是利用WPA2协议四次握手过程中的设计缺陷,通过重放握手消息迫使客户端重新安装已使用的加密密钥(Nonce),导致加密协议(如AES-CCMP)的随机数重复使用,最终破解数据包加密。

图3 KRACK攻击

攻击流程大致如上图所示,攻击者首先需要通过类似不同频段下的中间人攻击,成为受害者和AP之间的中间节点。在接收到EAPOL握手的前3帧时,攻击者进行正常的转发。但在第4帧握手包到来时,攻击者不向AP进行转发,但此时受害者在完成密钥安装后,开始了正常的加密信息传输。而AP在未收到MSG4的情况下,会进行MSG3的重发,那在受害者发送MSG4和攻击者转发重发的MSG3这段时间内,可以得到一定数量的旧的初始向量(IV)。在受害者收到新的MSG3时,由于此时已经根据前一个MSG3加载了密钥的相关信息,受害者回复的MSG4是加密的。在这个情况下攻击者将之前未加密的MSG4和加密的MSG4同时转发,会导致AP拒绝已加密的MSG4,然后根据旧的MSG4装载了旧的PTK,导致受害者不得不重用原来的初始向量,相当于同一加密密钥在会话加密时使用了相同IV,存在安全漏洞。

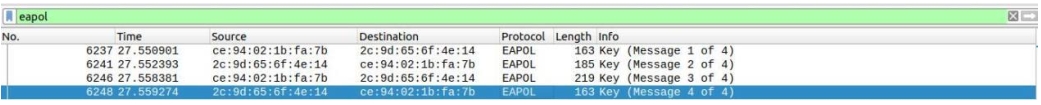

图4 EAPOL四次握手

防御措施主要还是从固件、客户端更新入手,并且禁止密钥重装,或者直接采用WPA3等更安全的加密方式。

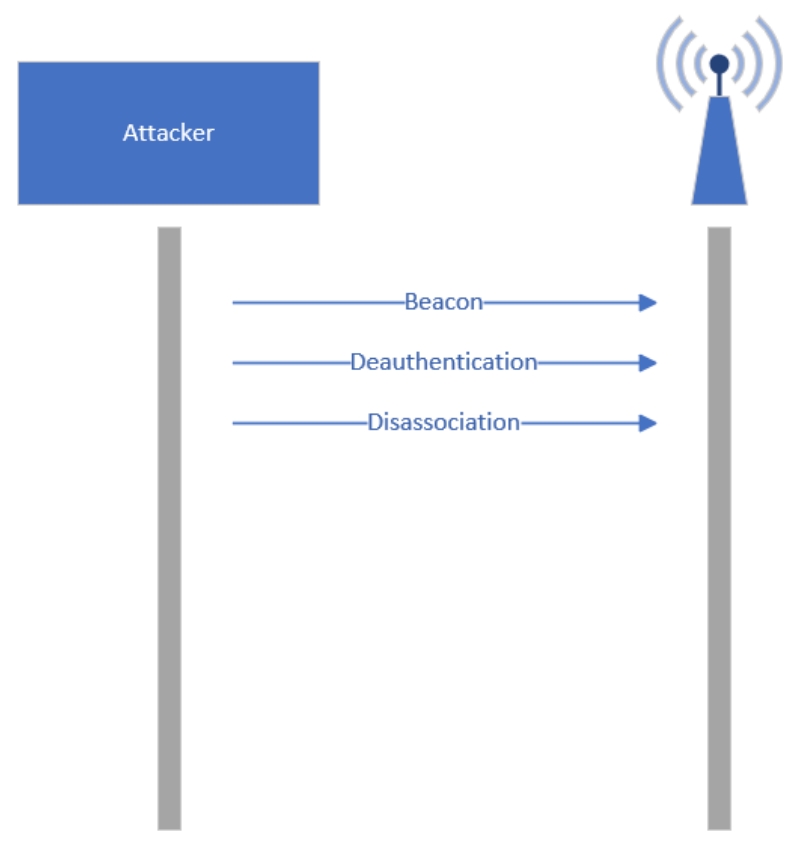

③ 子类型3:拒绝服务攻击

攻击原理是通过发送大量伪造的“解除认证帧”(Deauthentication Frame)或“信标帧”(Beacon Frame),迫使客户端与AP断开连接或占用信道资源。

图5 拒绝服务攻击

攻击流程大致如上图所示,攻击者通过伪造已连接AP的STA,向AP发送伪造的取消认证、取消连接或信标帧,去达到消耗信道资源或AP与STA主动断连的目的。

防御措施可以启用管理帧保护,过滤异常的MAC地址。

④ 子类型4:密钥破解攻击

攻击原理是针对WPA/WPA2-PSK预共享密钥模式,通过捕获四次握手包,结合字典攻击或彩虹表破解密码。

攻击流程大致是攻击者先打开混杂模式捕获EAPOL 4次握手包,然后提取握手包中的PMKID或MIC校验值,接着通过Aircrack-ng等工具计算密码字典中每个密码与SSID的PMK,再结合握手包中的Nonce生成PTK验证MIC是否匹配。

防御措施是可以使用强密码或者启用更高级的加密方式,例如WPA3。

04

未来挑战与研究方向

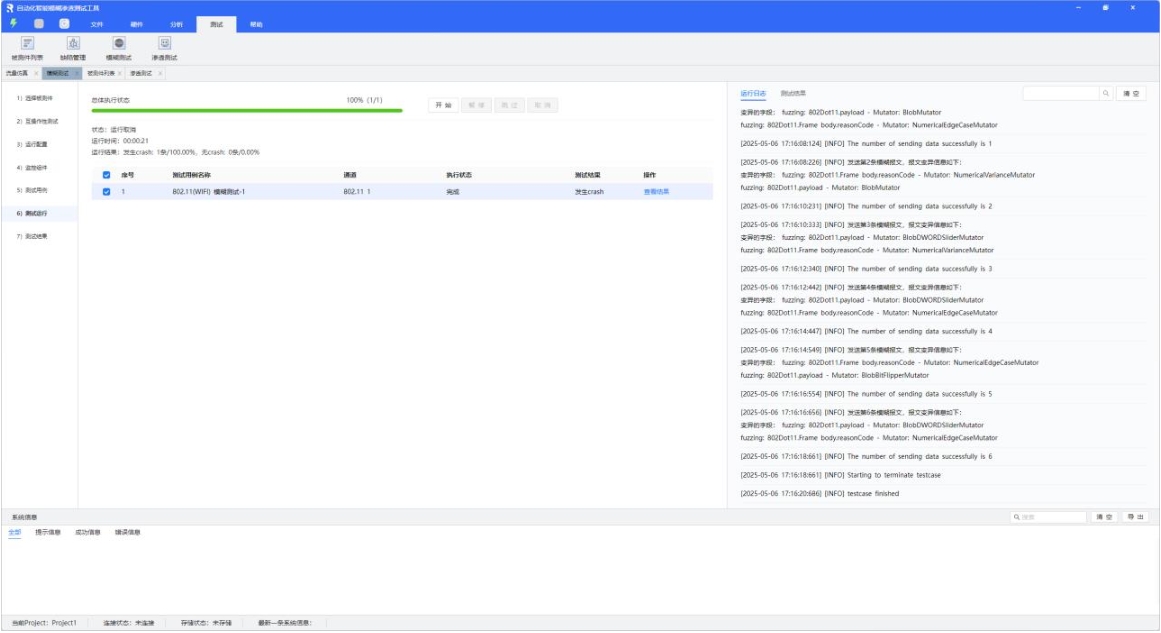

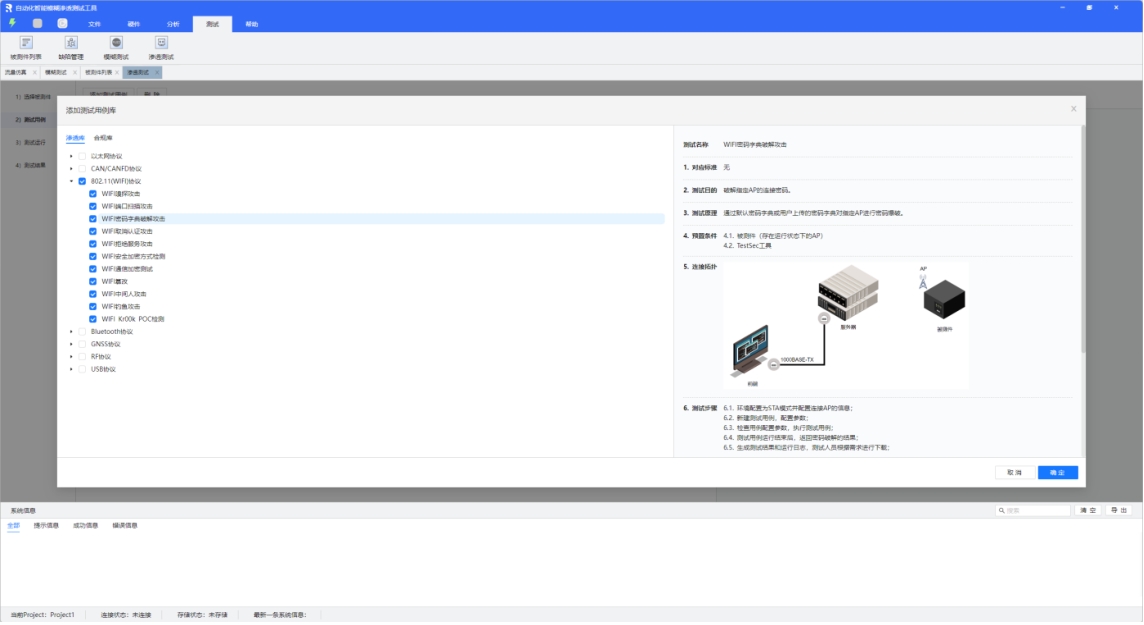

上海控安针对工业控制系统通信网络中普遍存在的网络安全风险与潜在漏洞,自主研发了SmartRocketTestSec自动化智能模糊渗透测试平台。该产品基于黑盒测试技术,面向工控软件生态实现全栈覆盖能力,可对协议栈、业务应用、数据库及操作系统内核等关键层级实施深度安全检测。

在功能架构上,TestSec创新性地融合了动态模糊测试(Fuzzing)与渗透攻击模拟双引擎。以工业场景中广泛应用的802.11协议为例,系统搭载智能变异引擎,支持对请求报文实施多维攻击向量注入:

(1)协议结构解构:针对三种802.11类型帧、802.11层字段以及上层数据内容进行分层变异测试。

(2)深度监控体系:集成流量监控、内存状态追踪和异常行为感知模块,构建侵入式/非侵入式监控套件监测网络。

(3)智能反馈机制:实时采集被测对象的响应数据,动态分析系统状态并评估测试效果,据此智能优化模糊报文生成策略。

图6 模糊攻击用例

此外,该款工具也支持默认模板的802.11渗透攻击,包含密码爆破、嗅探、拒绝服务攻击、中间人攻击、钓鱼攻击等常见WIFI网络攻击。用户也可根据自身需求,结合工具的基础接口开发自定义用例。

图7 渗透攻击用例

通过构建从软件行为层到协议逻辑层的立体化测试矩阵,该款工具可对目标网络进行全生命周期的安全测试,保障运行环境的稳定性,有效提高系统抗攻击能力。

随着无线网络向5G/6G、物联网(IoT)及智能终端的快速演进,中间人攻击(MITM)的防御面临更复杂的挑战,亟需技术创新与跨学科研究:

(1)后量子时代的密码学过渡

量子计算机威胁现行公钥体系(如RSA、ECC),MITM攻击者可提前截获并存储密文,待量子算力成熟后解密。需加速标准化后量子密码(如NIST选定的Kyber、Dilithium)在无线协议中的集成,并设计平滑迁移方案以避免兼容性断裂。

(2)隐私保护与攻击追踪的平衡

增强隐私技术(如MAC地址随机化)虽防止用户追踪,但阻碍了攻击溯源。需研究零知识证明、差分隐私等机制,在保护用户身份的同时实现攻击者指纹提取与跨平台协同防御。

(3)自动化与智能合约驱动的防御体系

未来网络需构建自愈型防御框架,利用智能合约自动隔离异常节点、触发密钥轮换。例如,基于区块链的分布式信誉系统可实时共享攻击特征,减少人工干预延迟。

参考文献

[1] IEEE. (2016). IEEE Standard for Information Technology—Telecommunications and Information Exchange between Systems. IEEE 802.11-2016.

[2] Fluhrer, S., Mantin, I., & Shamir, A. (2001). Weaknesses in the Key Scheduling Algorithm of RC4. Proceedings of the 8th Annual Workshop on Selected Areas in Cryptography.

[3] Wi-Fi Alliance. (2003). Wi-Fi Protected Access (WPA) Overview.

[4] Vanhoef, M., & Piessens, F.(2017). Key Reinstallation Attacks. Proceedings of the 24th ACM Conference on Computer and Communications Security.

[5] Vanhoef, M., et al. (2019). Dragonblood: Analyzing the Dragonfly Handshake of WPA3 and EAP-pwd. IEEE Symposium on Security & Privacy.

[6] Gast, M. S. (2005). 802.11 Wireless Networks: The Definitive Guide.

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3450浏览量

62970 -

WIFI

+关注

关注

82文章

5468浏览量

212012

发布评论请先 登录

攻击逃逸测试:深度验证网络安全设备的真实防护能力

昆仑芯科技亮相2025北外滩网络安全论坛

电科网安商用密码一体化服务平台入选网络安全技术应用典型案例

全赛道获奖!聚铭网络闪耀第二届雄安未来之城场景汇网络安全技术应用大赛

展会进行时 | Splashtop 上海网络安全博览会现场精彩直击

为您揭秘工业网络安全

智慧路灯网络安全入侵监测

Lansweeper:强化网络安全与资产管理

探索国产网络安全整机,共筑5G时代网络安全防护线

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

上海控安:WiFi网络安全攻击

上海控安:WiFi网络安全攻击

评论